作者:斌少

前几天 一朋友在熟人群里丢了个站(貌似还是我给他的地址让他弄点小钱)说是有个上传可以利用但是传上去不能解析 我看了下

本以为这种可以直接欺骗绕过去 但是试了下常见的方法都绕不过去

改成upload.asp 试了下截断 无果 正想试试nc 朋友那边发来消息 说nc解决不了

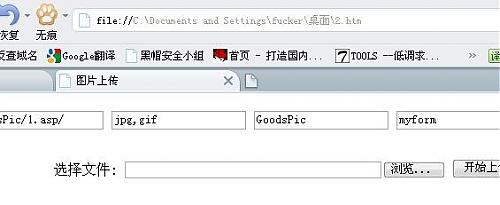

整站应该就这比较好突破 看了下源文件 突然发现一个地方好像可以利用

ASP/Visual Basic代码

- <td bgcolor=#ffffff align=center><font color=red>正在上传文件,请稍候...</font></td>

- </tr>

- </table>

- </td><td width=20%></td>

- </tr></table></div>

- <table class="tableBorder" width="90%" border="0" align="center" cellpadding="3" cellspacing="1" bgcolor="#FFFFFF">

- <tr>

- <td align="center" background="../images/admin_bg_1.gif"><b><font color="#ffffff">图片上传

- <input type="hidden" name="filepath" value="GoodsPic/">

- <input type="hidden" name="Filetype" value="jpg,gif">

- <input type="hidden" name="EditName" value="goodspic">

- <input type="hidden" name="FormName" value="myform">

- <input type="hidden" name="act" value="uploadfile"></font></b>

嘿嘿 有希望了 把hidden全部改成test 然后把uploadfile删除 最后把action补上

然后保存本地 一般来说 对于这种上传 这样就可以直接上传asp了 但是我试了下 发现还是不行 那么只好修改路径了

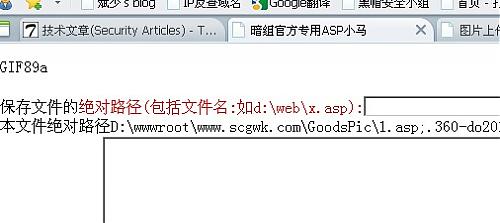

路径改成1.asp/上传个小马上去 发现解析不了。在换1.asp;/ 还是不行。ping了下看TLL(虽然这个可以改 但是很少人去改)117 可能是被杀了。换了个免杀的上去 还是不行 有点烦躁。抽根烟 想了想 既然可以任意修改上传文件名 上去又不解析? 难道不是IIS? 但是他服务器上面都是asp的 没有php的 不至于的。 突然想到。既然可以任意文件名 那么 把1.asp;.jpg这样的改成1.asp;说不定可以解析 丢了个小马上去 哈哈 果然解析了。

本文没什么创意 无非就是细心的观察..