风渡科技ASP网上购物系统0905-1 多文件存在注入漏洞,

涉及文件:pro_show.asp,new.asp等。

程序介绍:

这是一套完全免费的商城系统,由风渡网络科技有限公司按公司于2009年3月独立开发完成,09年5月15日正式对外发布,本系统免费,系统内的所有功能均是开放可用的,无任何功能限制,初次发布难免存在不足与缺陷,希望您能更多为我们指出问题与建议,我公司今后将会定期为本系统进行修补和完善,为需求者提供一套越来越完善的免费系统。

程序为纯手写代码,百分百是第一手!语言精练,无垃圾代码,无垃圾文件。

刚下载代码看时,吓了我一跳,后来我确实相信这句话了,‘程序为纯手写代码,百分百是第一手!语言精

练,无垃圾代码,无垃圾文件。。。。。

先看conn文件是怎么写的,很精辟:

<%

dbname="/chinammc_data/chinammc_shop.mdb"

cn="Provider=Microsoft.Jet.OLEDB.4.0;Data Source=" & Server.MapPath(dbname)

%>

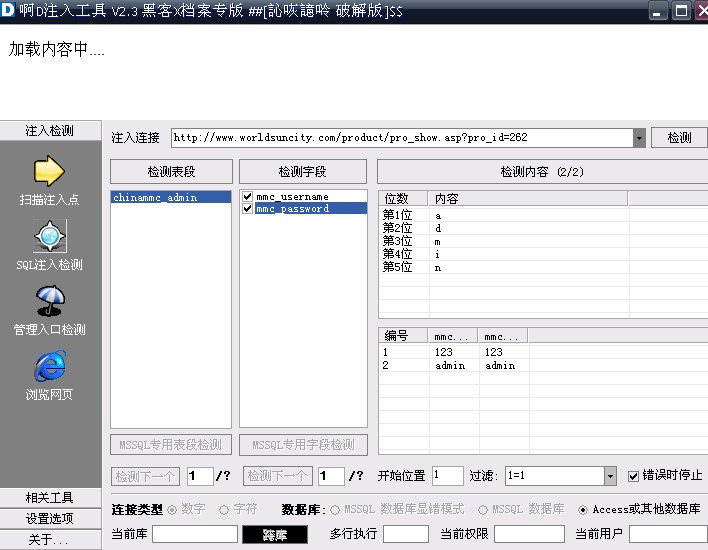

无它,如此而已,没防注入代码,也没什么过滤函数,继续看pro_show.asp文件,

——————————————以上省略部分代码————————————

set cn=fd_cn(cn)

'提取商品详细信息

sql="select * from chinammc_product where pro_id="&pro_id&""

set rs=fd_rs(cn,sql)

pro_code=rs("pro_code")

问题就在pro_id根本就没有任何过滤直接代入数据库查询,导致注入产生,

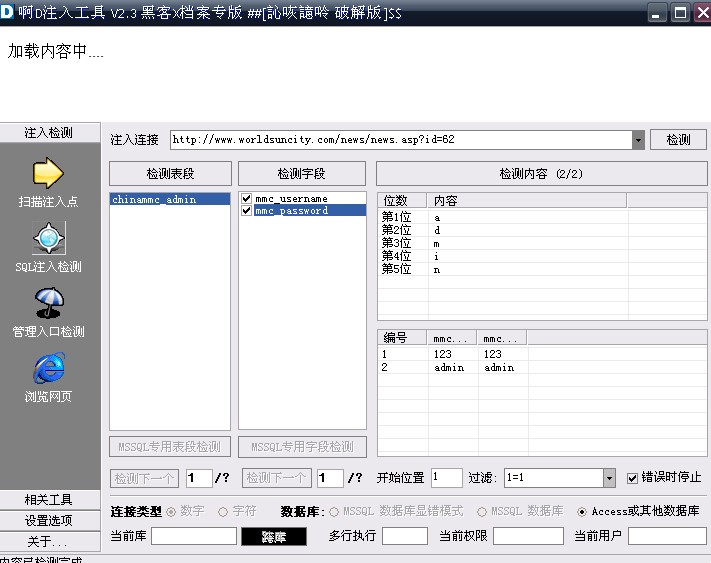

再看news.asp代码:

—————————————以上省略部分代码——————————————

set cn=fd_cn(cn)

id=request.QueryString("id")

sql="select * from chinammc_news where mmc_id="&id

set rs=fd_rs(cn,sql)

mmc_title=rs("mmc_title")

mmc_adduser=rs("mmc_adduser")

mmc_content=rs("mmc_content")

mmc_adddate=rs("mmc_adddate")

id同样可注入:

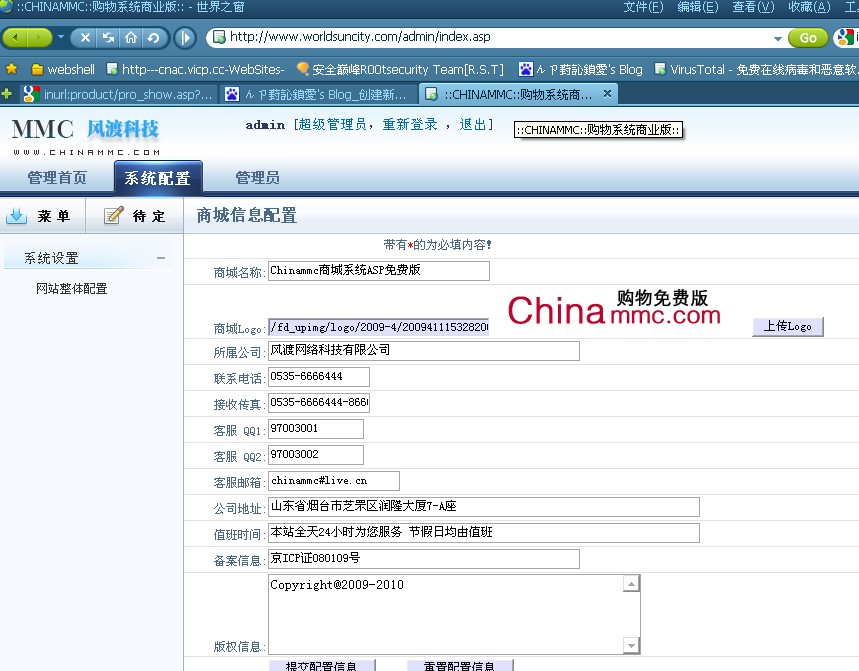

需要手工添加表段和字段,如图,后台地址:admin/adm_login.asp 数据库地址:chinammc_data/chinammc_shop.mdb 后台很简陋,没什么好玩的, 很精辟的一套系统~