漏洞名称:

phpcms2008sq4 最新sql注入

发布日期:

2010-05-24

受影响系统:

phpcms2008sp4_UTF8_100510

安全综述:

Phpcms 是国内领先的网站内容管理系统,同时也是一个开源的PHP开发框架。Phpcms由内容模型、会员、问吧、专题、财务、订单、广告、邮件订阅、 短消息、自定义表单、全站搜索等20多个功能模块组成,内置新闻、图片、下载、信息、产品5大内容模型。Phpcms 采用模块化开发,支持自定义内容模型和会员模型,并且可以自定义字段。

漏洞描述:

ads\include\ads.class.php

function edit($ads, $adsid, $username = '') //110行

{

if(!$this->check_form($ads)) return FALSE;

$ads = $this->check_form($ads);

if(defined('IN_ADMIN'))

{

$ads['fromdate'] = strtotime($ads['fromdate']);

$ads['todate'] = strtotime($ads['todate']);

}

$this->adsid = $adsid;

$where = ' adsid='.$this->adsid;

if($username) $where .= " AND username='$username'";

return $this->db->update($this->table, $ads, $where);

}

Ads\member.php

if(!$c_ads->edit($info, $adsid, $_username)) showmessage($c_ads->msg(), 'goback'); //47行

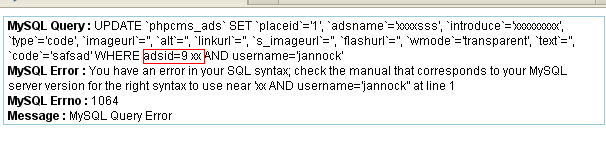

变量$adsid没有经过处理就直接进入SQL查询,造成SQL注入。

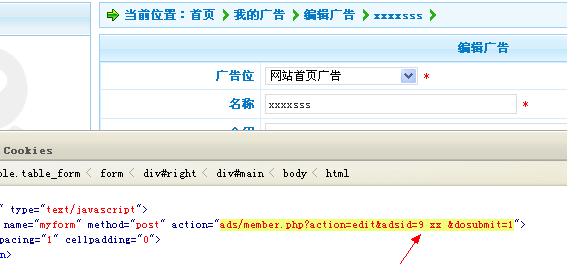

测试方法:

注册普通会员账号

预订一个广告,然后修改

修改 adsid的值,这里是注入的地点。提交出错信息如下:

解决方案:

等官方补丁或修改

ads\include\ads.class.php

ads\include\ads.class.php

$this->adsid = intval($adsid);

来自:Jannock

只显示10条记录相关文章

phpcms V9 BLind SQL Injection Vulnerability (浏览: 14857, 评论: 0)

Phpcms 2008 flash_upload.php文件注入漏洞 (浏览: 15816, 评论: 0)

Phpcms 2008 query.php SQL注入漏洞 (浏览: 9091, 评论: 0)

Phpcms 2008 space.api.php SQL注入漏洞 (浏览: 7783, 评论: 0)

很老的一个PHPCMS2008 SP2 0day (浏览: 9872, 评论: 0)

Phpcms2008本地文件包含漏洞及利用:任意SQL语句执行 (浏览: 10725, 评论: 0)

phpcms 0day一枚 (浏览: 13787, 评论: 0)

phpcms2008 sp3通杀0day (浏览: 8381, 评论: 0)

phpcms2008sp4 IIS下下载任意文件漏洞 (浏览: 10966, 评论: 0)

phpcms2008 sp3通杀0day (浏览: 10804, 评论: 0)

Phpcms 2008 flash_upload.php文件注入漏洞 (浏览: 15816, 评论: 0)

Phpcms 2008 query.php SQL注入漏洞 (浏览: 9091, 评论: 0)

Phpcms 2008 space.api.php SQL注入漏洞 (浏览: 7783, 评论: 0)

很老的一个PHPCMS2008 SP2 0day (浏览: 9872, 评论: 0)

Phpcms2008本地文件包含漏洞及利用:任意SQL语句执行 (浏览: 10725, 评论: 0)

phpcms 0day一枚 (浏览: 13787, 评论: 0)

phpcms2008 sp3通杀0day (浏览: 8381, 评论: 0)

phpcms2008sp4 IIS下下载任意文件漏洞 (浏览: 10966, 评论: 0)

phpcms2008 sp3通杀0day (浏览: 10804, 评论: 0)