文章作者: 流浪的风

日期:2009/10/31

google hacking就是大名顶顶的google黑客了,google是世界上排名第一的搜索引荐,其强大的功能不言而喻,小菜我也不多作详解,只是将其中我们经常有用到的手法说明引用一下。

google hacking可以为我们进行必要的踩点。

1.网站注册信息

2.网管资料

3.共享资料

4.端口信息

5.FTP资源

6.网站拓扑结构

7.网站URL地址结构

8.网站系统版本

9.后台地址

10.弱口令

一般可以分为以上十点(以上摘自网络),对于检测网站安全起着决定性的作用。

我常用的几个google语法:site,inurl,intext,intitle,info,filetype,cache……下面我具体解释一下。

site:域名

这个语法可以查看域名的基本情况,探测这个网站的拓扑结构。这个语法在有要对性的进行入侵时特别有用特别有效,要加以强记。

比如,查看一下我的站点的基础信息,site:st999.cn

为什么不site:www.st999.cn呢,这是因为有的站点存在二级域名。

假设我的网站存在bbs.st999.cn这样的论坛,如果我只site:www.st999.cn的话,就不返回bbs.st999.cn的拓扑信息,如果site:st999.cn就会返回在st999.cn下的所有的域名信息,这个就要根据自己的需要进行使用了。

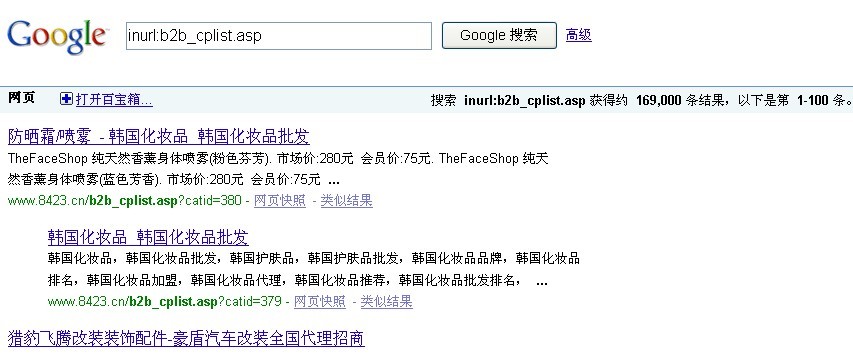

inurl:关键字

搜索包含有关键字的url地址,这个语法经常使用,在安全检测中可以说几乎每次都会用到。

像前两天,我在拿一个站时,没见过那站的源码,也没从站点上找到什么相关的版权类的东东,是管理员修改了这源码的版权信息,就只好找了个比较有个性的关键字,在google上搜索,看看有什么利用的地方。

结果是在别的站点中发现了没有被修改版权信息的站点,才知道这个源码是一个百尔买的商业系统,然后利用网上公开的这个商业系统的漏洞拿下站点。

在这里,我们可以利用以下的语法,找出相关的后台登录页面和上传页面。

site:st999.cn inurl:admin

site:st999.cn inurl:login

site:st999.cn inurl:upload

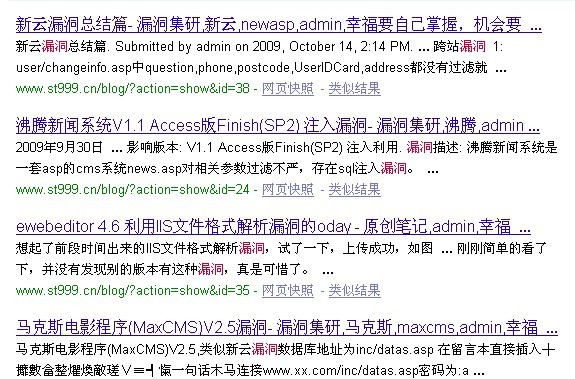

intext:关键字

搜索网页正文中包含关键字的页面。

举个例子:我要搜索我blog中包含漏洞这样的字样的网页,在google中就要输入site:st999.cn intext:漏洞,结果如图(见红字)

当然,我们的思路延伸一下,输入

site:st999.cn intext:管理

site:st999.cn intext:后台

site:st999.cn intext:登录

诸如此类的搜索,可以找到有利于我们进行检测的页面。

intitle:关键字

title,是标题的意思,intitle是在标题中的意思,这个语法可以这样理解:搜索网页中含有标题关键字的页面。

info:关键字

搜索特定站点的相关信息,这个命令我很少用到,不过也是有用的。

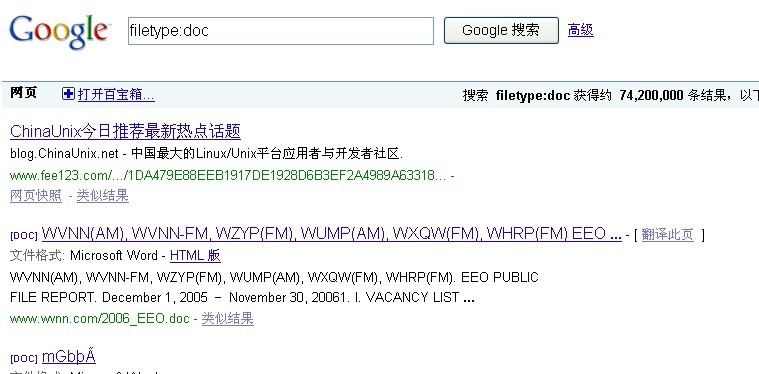

filetype:关键字

在关键字中输入一些常见的文件后缀,可以搜索到丰富的资源,见图

一般用到的也就这些了,其他的要慢慢去研究,google功能太强大了,更要加以灵活应用才成。

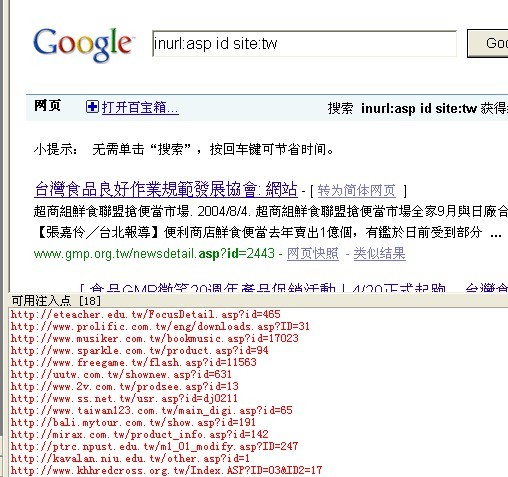

下面,我用GOOGLE和啊D配合演示一个找注入点的经典例子。

现在打开啊D,选择扫描注入点这一项,输入http:www.google.com,点右边的高级,在跳出的框中的右上边,选择框“10项结果”那里,改成“100项结果”,以便我们一个搜索页面中容入100个页面结果。

点击google搜索,回到搜索页面,输入"site:tw inurl:asp?id=",直接回车,就开始搜索包含"asp?id="的url页面了。其中的“site:tw”,tw是台湾网站的域名后缀,就如同我们的cn一样,hk是香港的。我们是给我们台湾同胞的网站作安全检测的,相信同胞们会感谢我们的, 。

。

轻轻等一会儿,在啊D的下边,可用注入点那里,出来了一堆的红色字体的url地址,这些页面就是含有注入漏洞的地址了。

至于怎么利用,后面自会讲解到的。